La cybercriminalité ou la criminalistique informatique est une stratégie de découverte électronique appliquée pour réglementer et divulguer des preuves numériques à des fins juridiques.

La cybercriminalité couvre toutes les activités qui consistent à rendre des données numériques susceptibles d’être insérées dans une enquête criminelle. Bien que le domaine de la cybercriminalité soit encore quelque peu nouveau, il gagne rapidement en popularité en tant que méthode de déchiffrage de preuves techniques.

- Les cybercrimes vont de l’usurpation d’identité

- du piratage de courrier électronique

- de la fraude par câble

- au téléchargement d’éléments protégés par des droits d’auteur en vue de leur distribution

- ou de l’atteinte à la vie privée

Il existe un large éventail de cybercrimes et ils sont tous motivés par le désir de tirer profit des pertes de quelqu’un d’autre, y compris la propriété intellectuelle ou les informations privées.

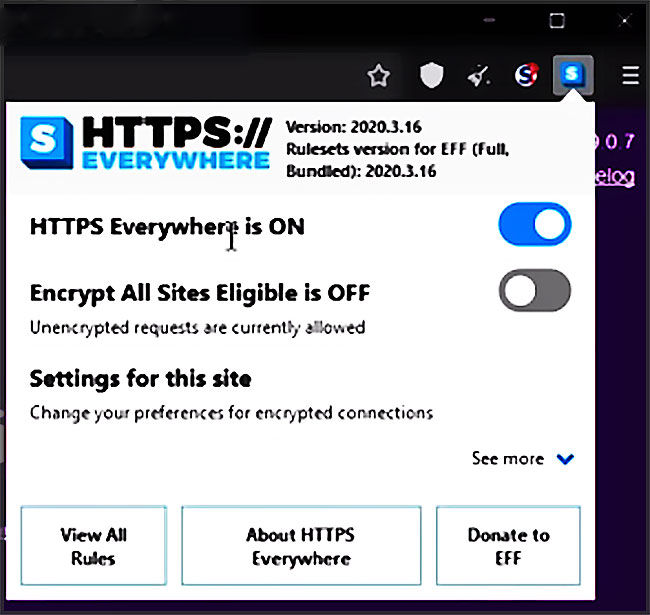

Les développeurs conçoivent généralement des applications de programme qui aident à saisir et à atténuer les crimes numériques. Le chiffrement des données est une solution. Tor et les VPN en sont une autre.

Ces outils numériques sont au cœur des enquêtes de cybercriminalité.

Tor / Vpn : l’arme contre la cybercriminalité ?

Qu’est-ce que TOR dans le domaine de la cybersécurité ?

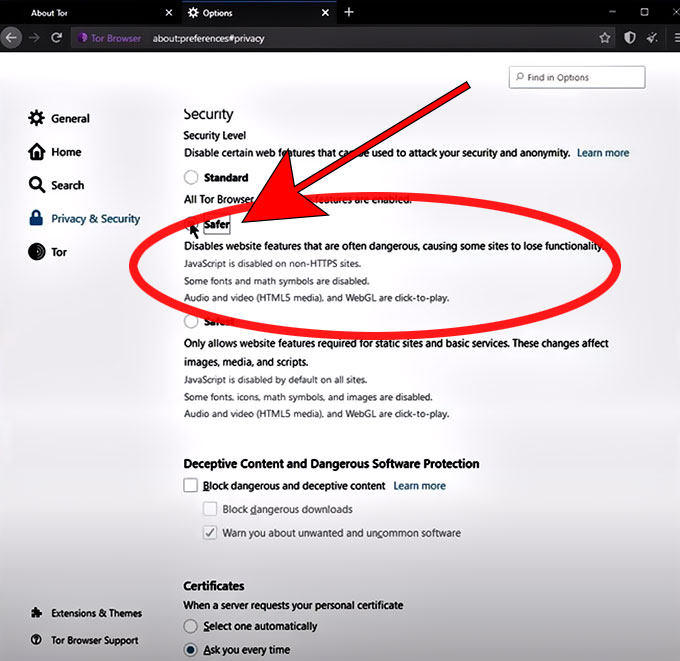

Tor est une exécution de deuxième génération du « routage en oignon« , conçue pour offrir la confidentialité et l’anonymat à ses utilisateurs.

TOR est une application gratuite et à code source ouvert qui facilite les interactions anonymes. En gros, TOR permet d’éviter que vous soyez négligent et que votre identité et votre localisation soient connues des autres.

Cependant, TOR n’empêche pas réellement les services en ligne de se dévoiler lorsqu’on y accède par son logiciel. Il protège la vie privée des utilisateurs, mais ne dissimule pas le fait que quelqu’un utilise les TOR. Certains sites web bloquent ou limitent certains droits d’utilisation de ceux qui naviguent par le biais de TOR.

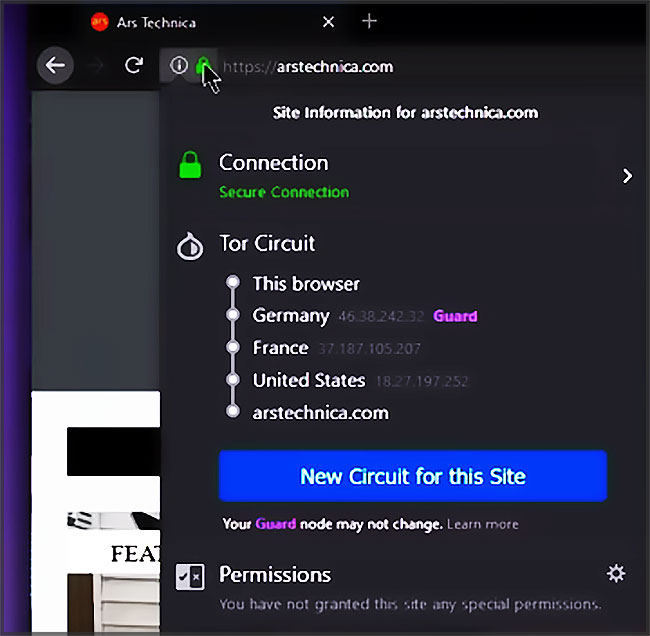

Tor assure l’anonymat des utilisateurs grâce à son réputé routage en oignon, en cryptant puis en redirigeant le trafic de manière aléatoire via un réseau de relais. Chacun de ces relais met en œuvre sa propre couche de cryptage pour assurer l’anonymat. C’est de là que vient sa comparaison avec un « oignon ».

La confidentialité et la sécurité offertes par TOR

Elles ont été développées pour sécuriser les interactions entre les journalistes, les agences gouvernementales et d’autres établissements non gouvernementaux.

TOR assure l’anonymat et le respect de la vie privée de ses utilisateurs en ligne grâce à deux méthodes uniques :

- Diverses itérations de chiffrement pour dissimuler l’ensemble des paquets IP traditionnels

- Des points d’entrée et de sortie du réseau et des sauts de routage aléatoires pour réduire la capacité d’un observateur externe à reconnaître la route de bout en bout via la surveillance du réseau

Qu’est-ce qu’un VPN ?

Un réseau privé virtuel (VPN) donne à votre appareil l’accès à un tunnel sécurisé qui permet de créer une connexion sécurisée à d’autres réseaux par l’intermédiaire d’un serveur distant.

Les VPN dissimulent votre adresse IP afin que vous puissiez accéder à des sites web limités à une région donnée et protéger vos mouvements de navigation des regards du public tout en utilisant un réseau Wi-Fi.

Les VPN dissimulent votre adresse IP afin que vous puissiez accéder à des sites web limités à une région donnée et protéger vos mouvements de navigation des regards du public tout en utilisant un réseau Wi-Fi.

Un certain nombre de systèmes d’exploitation intègrent désormais la prise en charge directe des VPN (par exemple le navigateur Opera).

Si vous vous trouvez dans un autre pays, votre adresse IP sera masquée pour donner l’impression que vous naviguez sur internet depuis cet endroit au lieu de votre emplacement réel.

[su_shadow][su_panel][su_icon_text icon= »icon: hand-o-right » icon_size= »48″]Combinés au cryptage, les VPN constituent la meilleure solution pour assurer l’anonymat et la protection de la vie privée en ligne. Ainsi, les écoutes et les regards indiscrets ne peuvent pas savoir ni voir d’où vous naviguez ou ce que vous regardez

[/su_icon_text][/su_panel][/su_shadow]Pourquoi avez-vous besoin d’un VPN ?

Vous avez besoin d’un VPN pour les raisons suivantes :

- Si vous croyez en votre droit à la vie privée et à la liberté en ligne

- Si vous souhaitez contourner certaines restrictions géographiques sur les sites web

- Si vous souhaitez contourner les restrictions en matière de diffusion audio et vidéo (Comment télécharger avec uTorrent?)

- Si vous voulez vous protéger contre les risques d’être connecté pendant le torrent

- Si vous souhaitez télécharger ou ensemencer des torrents dans un endroit où le torrent est interdit (Où trouver ses torrents français?)

- Si vous voulez accéder à un réseau d’entreprise pendant vos déplacements

- Si vous résidez dans un pays ou une ville où la surveillance gouvernementale ou la censure en ligne est étouffante (Contourner la censure)

- Si vous ne voulez pas être bombardé de publicités par des sociétés qui peuvent suivre vos habitudes de navigation

NordVpn est le VPN que je plébiscite pour toutes ces raisons, et aussi pour le fait qu’il est le seul à utiliser le protocole rapide WireGuard sans conserver aucun de vos historiques.

Est-il légal d’utiliser le navigateur TOR ?

Seule l’utilisation du navigateur TOR n’est pas illégale. TOR est légal, mais ils est illégal dans les endroits et les comtés qui veulent restreindre l’accès en ligne ou la liberté d’expression.

L’utilisation des TOR par les citoyens ordinaires et respectueux de la loi est légale malgré son lien avec certaines activités illégales. Le problème, c’est que la plupart de ses utilisateurs l’utilisent pour cacher des actions illégales.

[su_shadow][su_panel][su_icon_text icon= »icon: hand-o-right » icon_size= »48″]→ Tor attire l’attention sur vous et le simple fait de savoir que vous êtes connecté à TOR peut faire de vous une cible pour la surveillance du gouvernement.

[/su_icon_text][/su_panel][/su_shadow]Même si vos fournisseurs d’accès internet ne peuvent pas voir ce que vous regardez, ils peuvent voir que vous êtes connecté à TOR. Cela suffit à éveiller les soupçons.

Par exemple, certaines agences gouvernementales des États-Unis, dont le FBI, la sécurité intérieure et la NSA, s’investissent beaucoup pour tenter de suivre les activités des utilisateurs de TOR.

TOR peut-il être utilisé comme un VPN ?

Bien que TOR et les VPN présentent certaines similitudes, ils ne sont pas identiques.

- Les VPN font essentiellement la même chose que TOR, sauf que les VPN n’ont qu’une seule couche, alors que TOR en a plusieurs.

- TOR n’est pas un VPN et il n’a pas de VPN intégré.

- Cependant, TOR peut être utilisé avec un VPN pour assurer une sécurité maximale lors de la navigation sur le dark web.

Quel est le degré de sécurité de TOR et des VPN ?

En matière de protection de la vie privée en ligne, TOR et les réseaux privés virtuels sont les meilleures options disponibles.

Pour décider quelle est la meilleure solution en ligne pour vous entre TOR et les VPN, vous devez en comprendre les caractéristiques. Aussi efficaces que soit Tor, il n’offre pas le même niveau de sécurité que les réseaux privés virtuels.

→ Tor est terriblement lent par rapport à un VPN.

Cela est dû au fait que vos données sont acheminées par plusieurs relais, et que chaque relais a sa propre bande passante. Ainsi, vous êtes soumis au relais le plus lent sur votre route.

De même, lorsque vous regardez des vidéos de haute qualité en continu ou faîtes quoi que ce soit qui nécessite une connexion à haut débit, TOR n’est pas un bon choix.

Cependant, la bonne chose est que vous ne devez pas nécessairement en utiliser un seul.

→ Vous pouvez fusionner les deux navigateurs VPN et TOR pour assurer votre sécurité.

Lorsque vous utilisez un réseau VPN, l’ensemble de vos activités de surf semble provenir du serveur VPN et non de votre ordinateur.

Utiliser un Vpn avec Tor

VPN OVER TOR | TOR OVER VPN |

| Si vous souhaitez rester anonyme lorsque vous traversez des sites qui interdisent les utilisateurs de TOR en raison de la politique de l’entreprise, vous devrez envoyer votre demande à partir d’un endroit différent du relais de sortie TOR reconnaissable. Une méthode permettant d’exécuter cette opération tout en profitant de la plupart des avantages liés à l’utilisation de TOR consiste à inclure un « saut » VPN à la fin de votre circuit TOR. Cette méthode vous permet de vous connecter d’abord au réseau TOR et de passer ensuite par votre VPN. Avec la stratégie « VPN sur TOR », vous êtes protégé des nœuds de sortie de TOR et votre trafic ne se déplace pas directement du nœud de sortie vers votre destination finale. Il est plutôt acheminé du nœud de sortie vers un serveur VPN plus sécurisé. L’un des défis de cette méthode est qu’elle est plus compliquée que l’autre. La raison en est que vous devez configurer vous-même votre VPN de manière à ce qu’il fonctionne avec le TOR. Un autre défi est que, alors que vos activités réelles sont cachées, vos fournisseurs de services et, par conséquent, les agences gouvernementales, sont autorisés à savoir que vous utilisez TOR. D’un autre côté, la configuration VPN sur TOR est une méthode parfaite pour partager des informations confidentielles. En outre, votre adresse IP réelle est cachée à votre fournisseur de VPN lorsque vous utilisez cette méthode.

| L’utilisation d’une configuration « TOR sur un VPN » comprend un saut VPN avant le relais d’entrée de votre TOR, suivi de l’accès au réseau TOR. Parfois, elle est appliquée pour accéder au réseau TOR à partir de lieux géographiques où des restrictions ont été imposées pour les navigateurs TOR. Cependant, on considère généralement que les relais de passerelle TOR sont les méthodes idéales pour atteindre cet objectif. Contrairement à la configuration « VPN sur TOR », cette méthode est assez simple. Il suffit de se connecter à son VPN et d’ouvrir ensuite le navigateur TOR. En fait, certains VPN ont des services TOR intégrés, ce qui permet de se connecter facilement à TOR sans utiliser les navigateurs TOR. Toutefois, cette méthode ne vous protégera pas contre les nœuds de sortie malveillants. De plus, si votre VPN conserve des journaux, cette méthode ne masquera pas votre adresse IP d’origine ni ne dissimulera le fait que vous utilisez TOR.

|

Ce qu’il faut savoir si vous souhaitez utiliser un VPN avec TOR

Surveillance des Five Eyes Tor ne crypte PAS les données.

- Tor fournit l’anonymat mais pas la vie privée.

- Les noeuds de sortie peuvent voir et enregistrer votre trafic et votre destination s’ils le souhaitent.

Je rappelle que l’utilisation d’un VPN n’est pas recommandée avec Tor par l’EFF en raison de la nécessité de faire confiance au vpn et parce que leurs journaux peuvent permettre la corrélation du trafic.

Mais si vous choisissez le bon VPN, l’utilisation d’un VPN évitera à votre FAI de savoir que vous utilisez Tor.

Tor Project Vpn

Certains FAI ont diminué la bande passante de ceux qui utilisaient Tor Project, d’autres ont envoyé un mail pour demander d’arrêter de le faire…

Les FAI savent que vous surfez sur Tor.

Les autorités elles-mêmes pourraient se méfier des utilisateurs de Tor et mener des enquêtes sur leurs activités pour ces seules raisons.

Voici les principaux inconvénients de l’utilisation de Tor

- Vitesses lentes

- Détectable par les FAI

- Bloqué par les administrateurs de réseau

- Vulnérabilité aux attaques

Ai-je toujours besoin d’un VPN lorsque j’utilise Tor ?

En termes simples, Tor est plus axé sur l’anonymat, tandis qu’un VPN est plus concerné par la vie privée.

En utilisant Tor, tout votre trafic est crypté, mais votre FAI peut toujours voir que vous êtes connecté à Tor. De plus, le nœud d’entrée de Tor peut voir votre adresse IP réelle.

En utilisant un VPN, tout votre trafic est crypté et votre FAI ne peut pas voir quels sites web vous visitez.

Il voit seulement que le trafic crypté va et vient d’un serveur VPN. Cependant, votre fournisseur de VPN a la possibilité de lire votre trafic, même s’il vous dit que ce n’est pas le cas. Il y a donc toujours une certaine confiance à accorder à un fournisseur de VPN, alors que Tor est « sans confiance ».

Dans un monde idéal, vous ne voulez pas que votre FAI voit que vous utilisez Tor, que les nœuds d’entrée de Tor voient votre adresse IP, ou que votre fournisseur de VPN voie votre votre activité.

L’utilisation d’un VPN aux côtés de Tor peut atténuer ces problèmes. Il existe deux options pour ce faire : Tor sur VPN ou VPN sur Tor (voir le tableau ci-dessus).

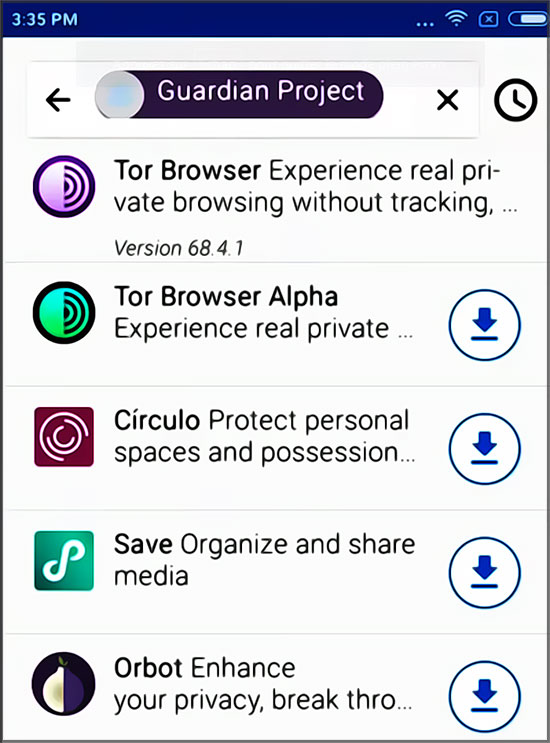

Tor Vpn Android Apk

Quel est le meilleur VPN TOR pour les téléphones Android ?

Tor et les VPN sont deux choses différentes.

→ Si vous voulez utiliser Tor sur un téléphone Android, vous devez installer Orbot (voir paragraphe suivant).

→ Si vous voulez utiliser un VPN, le meilleur moyen est d’installer OpenVPN pour Android. Vous aurez besoin d’un fournisseur de VPN – vous pouvez en trouver des gratuits sur VPNGate, mais il est généralement préférable d’utiliser un fournisseur de confiance.

→ J’ai déjà mentionné NordVPN, et je le considère toujours comme solide (ce VPN propose une application mobile pour Android et iPhone).

Orbot : Routage en oignon pour Android

Orbot est une application à source ouverte sous licence libre développée pour la plate-forme Android.

Elle agit comme une extension à l’application binaire Tor, et fournit un proxy HTTP pour connecter les navigateurs web et autres applications HTTP dans l’interface Tor.

Orbot est une composante du projet Guardian, un effort pour développer un smartphone anonyme et sécurisé à l’usage des militants des droits de l’homme, des journalistes et autres personnes du monde entier.

Pourquoi Android n’est pas très sûr avec Tor

NordVPN

NordVPN est un des fournisseurs de VPN majeurs. Il offre un accès illimité à des milliers de serveurs dans le monde entier, ainsi qu'un doublement du chiffrement pour les communications et le surf les plus sensibles.

Fonctionnalités avancées :

- Une adresse IP dédiée

- Des serveurs spécialisés pour le peer-to-peer

- Des serveurs qui transitent via TOR (pas besoin d'installer le navigateur)

Ce service vous permet de contourner les restrictions des FAI et les blocages d'adresses IP. NordVPN intègre aussi des outils de blocage des publicités et des logiciels malveillants.

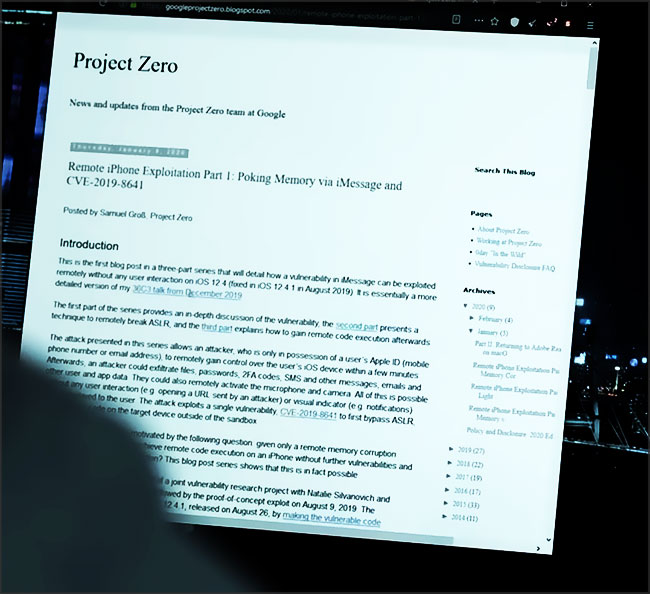

Un Tor Vpn Android Apk est difficilement « sûr » si l’on considère les exploits de type « zero-day », les vulnérabilités du web et du navigateur exploitées par les opérateurs de sites, etc.

Gardez à l’esprit que la NSA et autres chercheurs indépendants ont depuis longtemps la possibilité de désanonymiser le trafic en oignon (source : 95% du financement de Tor provient de la police américaine).

Ces vecteurs d’attaque sont amplifiés sur les mobiles en raison d’un grand nombre de facteurs, notamment:

- La jeunesse relative des projets

- Le manque de participation de la communauté open source par rapport à Tails ou un navigateur de bureau

- Les problèmes non corrigés par une base de développeurs plus petite

En raison de la nature du mobile, il est difficile de savoir exactement comment certaines fonctionnalités d’un système d’exploitation mobile affecteront l’anonymat.

Par exemple, certains composants de WebView utilisés dans Orfox ne respectent pas les paramètres du proxy Tor et font des requêtes sans proxy. Les composants médias HTML5 pour mobiles se comportent de la même manière (attention : ces problèmes ont peut-être été corrigés).

[su_shadow]→ Il est crucial de réaliser qu’un téléphone mobile, de par sa conception, est censé vous identifier d’un nombre infini de façons.

Tout ceci, bien sûr, en-dehors des problèmes normaux liés aux risques du réseau Tor, aux vulnérabilités générales des logiciels, et à la sécurité des pages web.

Les vulnérabilités et les correctifs vont et viennent, mais le plus important est que l’état actuel du mobile se prête à tant d’inconnues que les appareils mobiles sont loin, très loin d’être idéaux pour essayer de naviguer en toute sécurité.

Les risques liés à l’utilisation d’appareils mobiles pour accéder à des services anonymes sont légion. Personnellement, je n’utilise jamais mon téléphone de cette façon (voir mon article sur les téléphones).

Ma logique est que si je ne peux pas accéder à un appareil et à une connexion sécurisés, alors je ne vais pas faire ce que je ne veux pas que l’on surveille, enregistre et archive. Je ne veux pas paraître conspirateur, mais je travaille dans la sécurité des logiciels et je sais ce que font les télécoms, que ce soit pour la publicité, le marketing ou la surveillance.

La plupart des gens ne semblent pas s’en soucier, et la probabilité que vous vous fassiez démolir votre porte parce que vous avez accédé à un service caché d’Android est très faible en ce moment. Mais dans 5 à 10 ans, la situation sera probablement bien différente.

Tor Vpn gratuit

Tor est gratuit. Mais y a-t-il des VPN gratuits pour utiliser TOR au mieux ?

Malheureusement non, les Vpns gratuits vont juste vous piéger dans un bot net. Nous en avons parlé dans notre avertissement sur Hola Vpn.

Le désir d’économiser de l’argent est inhérent à nous, les humains. Lorsqu’il existe une alternative moins chère ou gratuite, nous avons tendance à l’adopter, par opposition à l’option payante. Le problème, c’est que nous le faisons même lorsque notre sécurité est en jeu.

Et si nous gardons le plus souvent à l’esprit notre sécurité physique, nous pensons rarement à la cybersécurité.

Le concept même de « VPN gratuit » est absurde

Est-il vraiment « gratuit » ? Les coûts d’infrastructure doivent être payés d’une manière ou d’une autre.

Personne n’a jamais mis en place un tas de serveurs VPN dans le monde entier, payant leur loyer et leurs frais dans un tas de pays différents, juste pour fournir des services caritatifs sans aucun profit en tête.

Quelque chose d’autre devient le produit. Ou plutôt, quelqu’un.

Que vous recherchiez un VPN pour Mac ou pour Windows, iOS ou Android, ou même pour votre décodeur ou votre box (encore plus dans ce cas, en fait), il n’existe pas de solutions totalement gratuites. Vous devez renoncer à quelque chose :

- soit à la vitesse

- soit à la bande passante

- soit à votre sécurité

- Parfois les trois

Cela ne veut pas dire qu’il n’y a pas de VPN fiables et acceptables qui sont presque gratuits. Mais il y a une mise en garde importante : ils sont financés par une version payante.

Si vous recherchez un client VPN, surfer sur Google Play semble être un mauvais moyen d’en obtenir un

Pensez à Onavo Protect, dont nous avons déjà parlé.

Tout d’abord, les VPN coûtent de l’argent. Une société comme Facebook pourrait le rendre disponible gratuitement sans le monétiser, en fournissant simplement la capacité parce qu’elle considère qu’il est important de le faire – mais personne ne le fait.

Cela signifie que chaque service VPN est pris en charge d’une manière ou d’une autre.

Avec un vpn gratuit, dans le pire des cas vous avez souscrit à l’équivalent d’une attaque de type « man-in-the-middle » dans laquelle aucun service VPN réel n’est fourni, mais vos données continuent d’être traitées par le serveur de quelqu’un d’autre pour les raisons malveillantes qu’il a imaginées.

Le fait que vos données soient détournées en échange d’un service efficace est un peu mieux – mais pas de beaucoup.

Les utilisateurs soucieux de la sécurité ont tout intérêt à éviter les VPN gratuits. Un jour, il sera peut-être possible d’utiliser un service gratuit avec certaines garanties en matière de sécurité et de respect de la vie privée. Mais pour l’instant, cela ne semble pas être le cas.

Comme toujours, nous recommandons de faire preuve de diligence raisonnable et de faire des recherches sur tout service VPN avant d’en acheter l’accès.

Connection Tor depuis un téléphone (vidéo)

Tor plus ou sans Vpn

La différence entre un paquet crypté et un paquet non crypté

Conceptuellement, vous pouvez considérer TOR comme un ensemble de VPN où vous pouvez fixer des règles sur la manière dont les nœuds TOR sont enchaînés entre eux pour transporter le trafic de votre ordinateur au site web final que vous souhaitez visiter.

Lorsque votre navigateur envoie des paquets IP à un VPN ou à un TOR, il crypte ces paquets.

- → Vous pouvez considérer un paquet normal non crypté comme une carte postale dont le contenu (vos requêtes ou les pages web que vous voyez) peut être lu par toute personne qui le transmet (votre fournisseur d’accès internet ou un pirate informatique de niveau intermédiaire).

- → Inversement, un paquet crypté (y compris les paquets HTTPS) est entouré comme s’il était dans une enveloppe. Même si tout le monde peut voir les adresses IP d’envoi et de réception, seuls vous et le destinataire connaissez le contenu crypté.

Vous trouverez ci-dessous ce qui arrive à vos paquets selon que vous utilisez un VPN, TOR ou une combinaison des deux.

Je ne vais pas compliquer l’explication ci-dessous par la manière dont le canal de communication est mis en place ; juste la manière dont votre vie privée est affectée par l’utilisation des différentes méthodes.

Lorsque vous n’utilisez pas TOR, pas de VPN et pas de HTTPS

→ Votre navigateur envoie des paquets non cryptés lisibles par tous sur internet.

Tous ceux qui transmettent ces paquets peuvent voir toutes les informations que vous envoyez, votre adresse IP et les pages que vous regardez.

Lorsque vous n’utilisez pas un VPN ni TOR, mais que vous visitez uniquement des sites web HTTPS

- → Votre navigateur crypte vos paquets pour le site HTTPS que vous visitez.

- → Votre fournisseur d’accès internet (ou tout autre intermédiaire) sait quels sites vous visitez, mais ne voit pas les pages que vous envoyez ni les informations que vous envoyez.

- → Le site web que vous visitez sait quelles pages sont envoyées, votre adresse IP, votre FAI et toutes les informations que vous lui envoyez.

- → Si le site web place des cookies sur votre ordinateur, il peut relier toutes les pages de son site que votre ordinateur visite.

Lorsque vous utilisez un VPN ou un seul nœud TOR

- → Votre navigateur crypte les paquets pour le site web, puis les crypte à nouveau pour le VPN/TOR (deux enveloppes, l’une à l’intérieur de l’autre).

- → Votre FAI voit seulement que tous vos paquets vont au VPN/TOR (il peut mesurer le volume du trafic).

- → Votre VPN/TOR sait à peu près ce que votre FAI savait avant le VPN : où vous surfez, mais pas quoi précisément (à moins d’utiliser HTTP au lieu de HTTPS).

- → Le site web que vous visitez ne connaît pas votre adresse IP : à la place il voit l’adresse de votre VPN.

- → Si le site web place des cookies sur votre ordinateur, il peut relier toutes les pages de son site que votre ordinateur visite, mais à moins que vous ne lui donniez des informations de paiement ou d’autres informations personnelles, il ne sait pas qui vous êtes.

- → Si des cookies sont utilisés et que vous leur donnez des informations personnelles, ils les relieront à votre cookie qui relie toutes les pages que vous visitez.

Lorsque vous utilisez deux nœuds TOR ou un VPN et un nœud TOR

- Votre navigateur crypte les paquets à plusieurs reprises

- L’enveloppe la plus extérieure est destinée au premier nœud d’entrée, l’enveloppe intérieure au nœud suivant, et ainsi de suite jusqu’au paquet le plus intérieur, qui est le cryptage HTTPS ouvert par le site internet

- Votre FAI voit seulement que tous vos paquets vont au nœud d’entrée du VPN/TOR (quel que soit le premier) et peut mesurer le trafic

- Le nœud d’entrée TOR (ou le VPN si c’est le premier) voit votre adresse IP/ISP, connaît l’IP du nœud suivant et peut mesurer le trafic

- Le nœud de sortie TOR (ou le VPN si c’est le dernier) voit l’adresse IP du nœud précédent et sait où se trouvent les pages web que vous regardez, mais pas leur contenu

- Le site web que vous visitez sait que ses pages sont envoyées à votre nœud de sortie (VPN)

- Si le site web place des cookies sur votre ordinateur, il peut relier toutes les pages de son site que votre ordinateur visite, mais à moins que vous ne lui donniez des informations de paiement ou d’autres informations personnelles, il ne sait pas qui vous êtes.

- Si des cookies sont utilisés et que vous leur donnez des informations personnelles, ils les relieront à votre cookie qui relie toutes les pages que vous visitez.

L’ajout de nombreux autres nœuds

L’ajout de nœuds ou de VPN supplémentaires à tout lien de communication n’est important que si vous pensez qu’un ou plusieurs de ces nœuds est compromis ou qu’ils coopèrent entre eux pour divulguer vos informations.

Si le nœud d’entrée et le nœud de sortie d’un système TOR à deux nœuds sont tous deux gérés par la même organisation, celle-ci dispose des informations comme si les deux nœuds n’étaient qu’un seul nœud TOR (ou comme un VPN).

[su_shadow][su_panel][su_icon_text icon= »icon: hand-o-right » icon_size= »48″]Le système TOR fonctionne mieux si les nœuds sont indépendants les uns des autres, de sorte qu’ils ne peuvent pas conspirer pour additionner leurs informations.

[/su_icon_text][/su_panel][/su_shadow]

Conclusion

Tant que vous ne visitez que des sites web HTTPS, le contenu de votre paquet est déjà chiffré (confidentialité).

Le nœud de sortie (soit le VPN, soit le dernier nœud TOR) ne peut pas examiner le contenu des paquets et voir les mots de passe ni les clés de chiffrement.

L’utilisation d’un VPN ou de TOR sert généralement à masquer les sites web que vous visitez (anonymat) d’un groupe donné. Le degré d’anonymat dépend du nombre de nœuds TOR ou VPN que vous sélectionnez et qui ont été compromis.

Si certains nœuds sont compromis mais que d’autres ne le sont pas, l’utilisation de nœuds supplémentaires (ou VPN) est plus sûre si certains de ces nœuds supplémentaires ne sont pas non plus compromis.

L’anonymat est assuré par l’obscurcissement des métadonnées de vos paquets (emplacements d’envoi et d’IP final). L’ajout de nœuds supplémentaires (non compromis) tend à mieux masquer vos métadonnées, puisque les métadonnées visibles par tout nœud sont limitées à leur partie du lien.

La différence entre un nœud TOR et un service VPN

Les VPN offrent un meilleur débit/performance au prix d’un investissement. Si vous payez le VPN avec une carte de crédit (plutôt qu’avec un paiement anonyme comme Bit-Coin), vos informations personnelles seront transmises au VPN.

Les nœuds TOR sont gratuits, généralement plus lents que les services VPN, et vous n’avez pas la moindre idée de qui les fait fonctionner.

Si vous n’êtes pas un expert, il est plus facile d’utiliser un VPN ou un TOR seul que d’essayer de les faire fonctionner ensemble sur votre ordinateur, à moins d’utiliser NordVPN qui propose une option « Onion Vpn » pour surfer directement sur Tor via son VPN.

Visitor Rating: 4 Stars

Visitor Rating: 5 Stars

Visitor Rating: 5 Stars

Visitor Rating: 5 Stars

Visitor Rating: 5 Stars

Visitor Rating: 5 Stars

Visitor Rating: 5 Stars