Ne confondez pas vie privée et anonymat : nous utilisons les termes de vie privée et d’anonymat de manière interchangeable, ce qui est incorrect.

- ➞ Un message chiffré protège votre vie privée, parce que personne d’autre que vous et votre destinataire ne peut le lire

- ➞ Mais le chiffrement ne protège pas les métadonnées, et donc votre anonymat.

Un imposteur astucieux peut utiliser diverses techniques pour rendre son identification plus difficile

- Les numéros IP

- les listes de traçage

- et autres identifications peuvent être falsifiés

Comme ces informations sont souvent créées dans des serveurs, il est plus facile de les falsifier si vous avez le contrôle d’un ou de plusieurs serveurs.

La communication se fait en plusieurs étapes

- L’imposteur se connecte d’abord à l’ordinateur A

- puis de cet ordinateur à l’ordinateur B

- puis de celui-ci à l’ordinateur C, etc.

Pour retrouver la personne réelle, il faut suivre toutes les étapes à rebours.

La traçabilité nécessite des journaux de transactions, et ces journaux ne sont pas toujours produits automatiquement. Il faut parfois activer la journalisation.

- Ainsi, en coopérant avec le propriétaire de l’ordinateur C, il est possible d’activer la journalisation de sorte que la prochaine fois que l’imposteur apparaîtra, il sera tracé jusqu’à l’ordinateur B.

- À l’étape suivante, le propriétaire de l’ordinateur B est invité à aider à tracer l’imposteur.

- Grâce à un processus fastidieux, incluant la coopération de tous les ordinateurs utilisés dans la chaîne, la véritable personne peut être retrouvée.

Signal et autres chats anonymes

Signal est une des meilleures applications de messagerie chiffrée pour être anonyme sur internet.

Si vous voulez savoir comment pratiquer l’art des messages chiffrés dans Signal, je vous réfère à notre mode d’emploi.

Que vous permet de faire Signal ?

Signal vous permet d’envoyer :

- des messages

- des mémos vocaux

- des appels vocaux

- des appels audio

Le logiciel ressemble donc à n’importe quelle autre application de messagerie, mais sous le capot, il utilise un chiffrement qui, à notre connaissance, ne peut pas être déchiffré par la NSA, l’Agence sécurité américaine.

L’inconvénient de Signal

Mais sachez qu’en raison des métadonnées, tout adversaire au niveau du réseau (donc les Etats) peut savoir que vous utilisez Signal.

Si votre adversaire est les États-Unis ou un membre des Five Eyes, alors ils ont un accès de surveillance de masse à tout le trafic de Signal et savent :

- qui parle à qui

- quand

- et pendant combien de temps

Le chiffrement du courrier électronique

Aucun logiciel de sécurité ne peut être efficace s’il est inutilisable par son public cible, et la technologie cryptographique PGP est si délicate à utiliser qu’il est extrêmement facile de se tirer une balle dans le pied avec.

- Si vous êtes un développeur de logiciels, l’utilisation de PGP pour signer votre code est indispensable.

- Cependant, pour une communication sécurisée, privée et chiffrée de bout en bout, vous ne devez pas utiliser PGP, sauf si vous avez un grand État-nation dans votre modèle de menace et que vous êtes techniquement compétent. Utilisez plutôt Signal.

Les créateurs de Signal sont bien conscients de ces limites techniques et cherchent des moyens de repousser les limites du possible.

La communication résistante aux métadonnées est un problème de recherche technique de pointe non résolu. Il faut juste en être conscient.

En résumé

Signal est l’application de messagerie la plus sûre et la plus simple d’utilisation disponible à ce jour, et offre un anonymat légèrement supérieur à celui de toute autre application.

Toutefois, ne comptez pas sur elle pour assurer un anonymat solide. En fait, on peut se demander si quelque chose de nos jours offre un fort anonymat, ce qui nous amène à Tor…

➙ Une vidéo expliquant rapidement le fonctionnement de Signal, Telegram et autres messageries de chat chiffrées

Utiliser Tor

Tor est le plus grand, le plus robuste et le plus efficace des projets de logiciels résistant aux métadonnées.

Le projet Tor fait un travail formidable dans cet espace pour être anonyme sur internet, mais les limites techniques de l’anonymat de Tor sont évidentes pour les chercheurs depuis un certain temps.

Malgré cela, aucune solution claire de remplacement ne se profile à l’horizon.

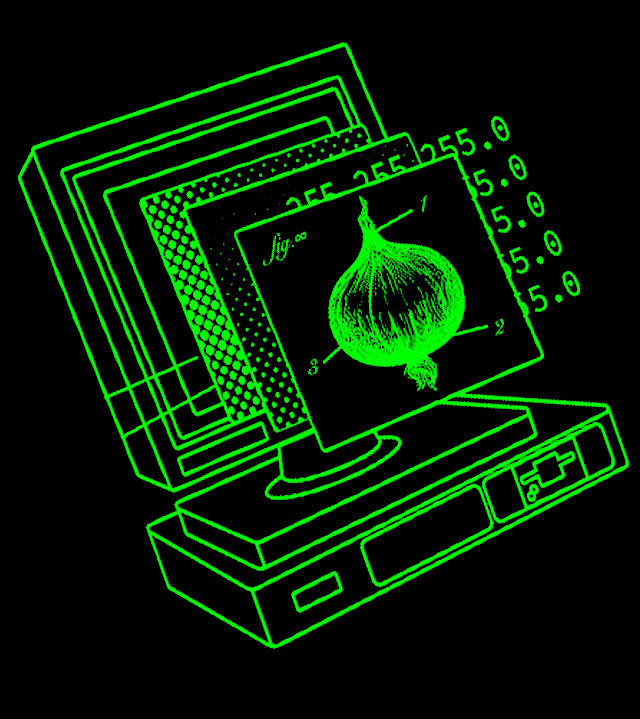

Le routeur Onion

Le routeur Onion, mieux connu sous le nom de Tor, est optimisé pour une navigation web à faible latence.

- Il ne supporte que TCP (pas UDP, désolé les torrenteers)

- et ne fonctionne pas pour accéder à de nombreux sites web importants car ils bloquent l’accès via Tor

Tor n’offre pas un anonymat complet et garanti, même pour la navigation sur le web, mais c’est la meilleure chose que nous ayons pour le moment.

Comme tant d’autres choses dans la vie (et sur internet), Tor est à double usage.

- ➞ La même technologie que les journalistes utilisent pour faire des recherches anonymes

- ➞ …est également utilisée par des criminels pour faire de mauvaises choses

Lorsque vous entendez les gens dénigrer l’effrayant « Dark Web » et suggérer que « quelqu’un devrait faire quelque chose », rappelez-leur que ce n’est pas parce que les voleurs de banque conduisent des voitures sur l’autoroute qu’il faut interdire les voitures et les autoroutes.

Les liens de téléchargement de Tor

- Le navigateur Tor devrait être votre choix pour l’utilisation mobile.

- Le navigateur Brave offre également une option Tor.

- Il existe une application officielle du navigateur Tor pour les appareils Android

- OnionBrowser offre une application non officielle pour iOS, approuvée par le projet Tor

Les atouts de Tor Browser

Créé par ceux qui sont à l’origine du réseau TOR, un réseau de différents serveurs qui relayent votre connexion pour masquer votre IP, Tor Browser est codé à partir d’un navigateur Firefox Mozilla.

Dans l’esprit, il suffirait simplement de le lancer pour pouvoir surfer gratuitement sans délivrer son identité.

Décrit comme un « outil de contournement de la censure » , le navigateur Tor a de nombreux adeptes dans les communautés de la sécurité et de la protection de la vie privée en ligne.

Comment fonctionne Tor ?

Il fonctionne en faisant rebondir votre communication à travers de nombreux nœuds chiffrés sur internet, rendant impossible de déterminer votre localisation ou d’autres informations d’identification.

Le navigateur Tor utilise une technologie complexe, mais il reste accessible.

Il utilise différentes méthodes de connexion en fonction de ce que vous essayez d’obtenir, mais il n’est pas nécessaire de comprendre les détails car tout est pris en charge pour vous.

Cette combinaison de protection efficace et abordable fait du navigateur Tor un logiciel gratuit de protection de la vie privée très apprécié.

Dans les faits, ça se passe comment ?

- Dans les faits, Tor Browser est tellement tentant à utiliser par ceux qui veulent cacher quelque chose que selon certains geeks parano, il serait infiltré par le FBI pour espionner ceux qui veulent faire des choses illégales.

- Comme nous l’avons expliqué dans notre article, il est même financé par une branche de la CIA.

Les agents gouvernementaux sont prêts à tout pour infiltrer le Dark Web, et Tor est à mon avis dans le collimateur depuis longtemps.

Inconvénients de Tor

Premier problèmeSi vous ne faîtes pas attention, votre machine sert de proxy pour les autres internautes et relaye des centaines d’autres adresses IP que la vôtre. |

Deuxième problèmeIl n’est pas rapide et votre navigation est ralentie. |

Troisième problèmeIl n’est pas infaillible. |

Mises en garde si vous voulez utiliser Tor

- D’abord il est utilisé pour être anonyme, mais votre connexion n’est pas chiffrée, autrement dit si vous n’utilisez pas un site en HTTPS vous pouvez être infiltré.

- Les créateurs de Tor Browser eux-mêmes affirment qu’il vaut mieux éviter Windows, ce qui est d’ailleurs une bonne solution pour s’éviter d’autres problèmes d’espionnage (il est conseillé d’utiliser d’autres OS comme exemple Mac ou Linux).

- Il est conseillé de désactiver le javascript.

- Il ne conseille pas l’usage de torrents parce que votre adresse IP pourrait être découverte (voir sur la page du site officiel).

- Il ne faut pas installer d’autres plugins que ceux installés de base

- Flash, Quicktime et autres extensions sont bloquées

- Il ne faut pas ouvrir des documents dans le navigateur (par exemple des PDF)

➞ Notre mode d’emploi complet pour bien utiliser Tor

L’anonymat des VPN

Les VPN ne sont pas anonymes

Puisque tout le monde s’attend à ce que les VPN figurent sur une liste d’outils d’anonymat, nous allons plutôt débusquer l’idée.

Un VPN ne fait que déplacer la confiance de votre FAI ou, si vous voyagez, de votre café local ou du réseau WiFi de votre hôtel ou aéroport vers le serveur de quelqu’un d’autre (le propriétaire du VPN).

Il existe de nombreuses raisons légitimes de sécurité pour lesquelles l’utilisation d’un VPN est une excellente idée, mais l’anonymat ne figure pas sur cette liste.

Contrairement à Tor, qui fait rebondir votre trafic à travers trois nœuds répartis sur internet, rendant très difficile, mais pas impossible, pour un adversaire de voir ce que vous faîtes, un VPN déplace simplement votre trafic de votre FAI (à la maison) ou du WiFi de votre cybercafé vers les serveurs du VPN.

- Cela signifie que le fournisseur du VPN peut voir tout votre trafic.

- Cela signifie qu’un adversaire qui prend le contrôle des serveurs du VPN, en les piratant ou en signifiant au fournisseur du VPN une ordonnance du tribunal, peut également voir votre trafic.

Les VPN, c’est génial. Utilisez-les. Les bons sont bien plus fiables que le réseau WiFi de votre café local douteux, mais ils n’offrent aucun anonymat.

➞ D’où l’intérêt d’opter pour un VPN qui n’enregistre pas votre historique ni vos logs.

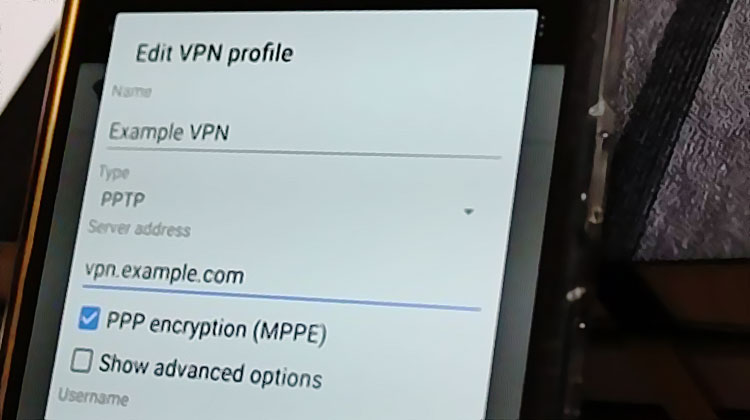

Qu’est-ce qu’un VPN

Un VPN est un logiciel qui se lance avant que vous ne surfiez sur internet.

- Il chiffre votre connexion

- la fait transiter via un serveur de votre choix

- ce qui vous fait emprunter une autre adresse IP que la vôtre

Votre FAI saura que vous utilisez un VPN, mais ne saura pas ce que vous faîtes sur internet. N’est-ce pas utile pour être anonyme sur internet ?

➞ Si ce VPN est le meilleur d’après nous, c’est parce qu’il offre un accès à plus de 5.000 serveurs répartis dans plus d’une centaine de pays, ainsi que la plus vaste plateforme de support que vous puissiez trouver.

Windows, Mac, Linux, iOS, Android sont compatibles.

En quoi un VPN peut m’aider

- Le VPN propose des microprogrammes personnalisés pour certains routeurs

- Le déblocage du contenu DNS pour une multitude d’appareils multimédia de diffusion en continu

- Ainsi que des extensions de navigateur capable de vous débloquer une censure à-la-volée

Toutes ces fonctionnalités peuvent paraître intimidantes pour les novices en matière de VPN, mais fonctonne de manière limpide. Les sites d’assistance sont remplis de guides et de tutoriels pour vous aider à démarrer.

➞ Notre conseil :

- Utilisez un routeur dans votre domicile pour distribuer la connexion à tous vos appareils, son pare-feu intégré rajoute une couche de protection contre les pirates

- Rentrez les identifiants de votre VPN dans votre routeur (cf. leurs modes d’emploi respectifs) de manière à ce que le VPN distribue son chiffrement à tous les appareils de la maison

Utilisez les services « zéro connaissance »

Le problème de PRISM

- Google peut lire tous les emails que vous envoyez et recevez sur Gmail.

- Office 365 scanne tout ce que vous écrivez.

- DropBox examine tout ce que vous téléchargez.

Ces trois entreprises (parmi beaucoup d’autres) sont des fournisseurs PRISM, selon les documents de Snowden, ce qui signifie qu’elles coopèrent avec des programmes de surveillance de masse.

Si Google peut le voir, les gens à Washington le peuvent aussi. Vous n’avez aucune vie privée sur aucun de ces services.

Comment lutter contre PRISM

Bien sûr, vous pouvez tout crypter avant d’utiliser Gmail ou avant de télécharger vos photos de vacances sur DropBox. Si vous vous souciez de la protection de la vie privée et que vous savez comment utiliser PGP, vous devriez probablement le faire.

➞ Des logiciels de chiffrement comme celui-là sont parfaitement capables de le faire.

D’un autre côté, vous pouvez aussi choisir de faire appel à des fournisseurs de services qui font de la publicité pour le stockage de fichiers à connaissance zéro.

Le stockage de fichiers à connaissance zéro pour être anonyme sur internet

- Bien que vous ne puissiez jamais être certain qu’un fournisseur de services n’a pas été mis en backdoored, NextCloud, une alternative à DropBox, fait de la publicité pour le stockage de fichiers à connaissance zéro.

- Protonmail, basé en Suisse, fait de la publicité pour le courrier électronique à connaissance zéro et affirme qu’il est mathématiquement impossible pour lui de transmettre votre courrier électronique à un tiers.

Nous ne cautionnons aucun de ces fournisseurs, et vous devriez faire vos recherches avant de leur confier quoi que ce soit d’important.

Cependant, le domaine du stockage de fichiers à connaissance zéro est un signe encourageant, et cela vaut la peine de suivre cette technologie qui tente d’être anonyme sur internet.

Utilisez un bloqueur de publicité

- ➞ Autrefois, les publicités étaient diffusées de façon individuelle.

- ➞ Aujourd’hui, une publicité n’a aucun rapport avec celles de votre grand-père.

- ➞ Les réseaux de publicité vous font littéralement face et vous observent pour mieux cibler les publicités se rapportant à vous.

Ceux qui suivent vos mouvements en ligne

Suivre votre emplacement et vos activités est le modèle économique d’une grande partie de la Silicon Valley.

Google et Facebook sont deux des plus grands acteurs dans ce domaine, et ils vous suivent partout sur le web et dans l’espace physique de votre vie réelle :

- même si vous n’avez pas de compte chez l’un ou l’autre

- même si vous n’êtes pas connecté

Installer un bloqueur de publicité n’est pas un remède magique pour être anonyme sur internet, mais une épée en papier mâché est mieux que rien du tout lorsque les hordes ennemies vous envahissent.

Notre liste de bloqueurs de publicités

- Brave Browser bloque les publicités et les traqueurs par défaut

- uBlock Origin a une bonne réputation

- D’autres extensions méritent d’être explorées, comme l’extension Privacy Badger de l’Electronic Frontier Foundation

- Vous pouvez également changer de DNS pour contourner la surveillance de votre FAI

- Consultez notre liste des meilleures extensions pour Firefox en matière de vie privée

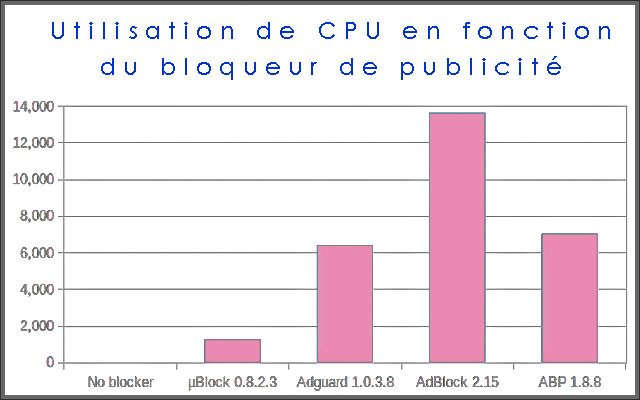

uBlock Origin

➞ Site officiel

uBlock Origin est un bloqueur à large spectre efficace et rapide, capable de charger et appliquer des milliers de filtres de plus que les autres bloqueurs populaires. Il n’a pas de stratégie de monétisation et est entièrement open-source.

Concrètement, uBlock Origin (attention, différent de uBlock) bloquera les publicités et autres scripts sur les sites que vous visitez.

Attentions aux bloqueurs de publicité qui alourdissent votre appareil informatique – uBlock Origin est un des plus légers

Faîtes attention à ce que vous mettez en ligne

La vie privée est une question d’autonomie

C’est à vous de choisir de partager ce que vous voulez partager et de garder privé ce que vous voulez garder privé.

S’il se passe quelque chose dans votre vie dont vous ne voulez pas que le monde entier soit au courant, alors le fait de le publier sur les réseaux sociaux (pour que le monde entier le voie) n’est peut-être pas la meilleure idée.

Il y a un fossé générationnel frappant sur ce sujet

- Les générations plus âgées se plaignent de l’idée d’aérer leur linge sale en public

- Tandis que la génération qui a grandi avec un téléphone portable soudé à la paume de la main pense qu’il est normal de trop partager

Il y a un temps et un lieu pour tout. Le partage délibéré des choses que vous voulez que le monde voie clairement a de la valeur.

Considérez que le partage d’un détail particulier de votre vie peut ne pas sembler sensible en soi, mais qu’il peut, pris dans son ensemble avec de nombreux autres détails personnels partagés, constituer une image que vous pourriez hésiter à mettre sur un internet hostile.

Publier sur les réseaux sociaux aujourd’hui est plus permanent que de graver des hiéroglyphes dans la pierre

Prenez un peu de recul et considérez l’ensemble de ce que vous partagez.

Vaut-il la peine d’être anonyme sur internet quand on publie notre véritable adresse sur notre profil Facebook ?

➞ Un VPN maquille votre adresse IP, cache votre identité et chiffre votre connexion.

NordVPN est basé au Panama pour éviter l’obligation d’enregistrement des historiques (très rapide). |

Vérifiez les autorisations de vos applications

Les données de vos téléphones extraites par vos applications

Les applications mobiles, tant pour iOS qu’Android, ont tendance à demander beaucoup plus d’autorisations qu’elles n’en ont réellement besoin.

Elles sont souvent prises en train d’extraire des données personnelles des téléphones des utilisateurs et de transmettre ces données au créateur de l’application de manière très inappropriée.

Les questions à se poser avant d’accorder des autorisations à une application

- Cette application aléatoire a-t-elle vraiment besoin d’un accès à votre microphone ?

- Pour quoi faire ?

- Est-ce qu’elle va enregistrer tout ce que vous dîtes ?

- Qu’en est-il de votre emplacement ?

- Est-ce qu’elle va suivre votre localisation ?

- Votre carnet d’adresses ?

- Cette application a-t-elle vraiment besoin de savoir qui sont tous vos amis ?

Ni Android ni iOS ne facilitent particulièrement cette tâche, mais fouillez dans vos paramètres et désactivez les autorisations inutiles vous faisant courir un préjudice disproportionné.

Débarrassez-vous de votre assistant à domicile

Amazon Echo

Si vous tenez à votre vie privée et à votre anonymat, pour l’amour des chiens, jetez votre assistant à domicile (Amazon Echo, Google Home, etc.) et votre mouchard (Amazon Ring) à la poubelle.

Ces fouineurs numériques toujours actifs sont un poison pour la vie privée et pour être anonyme sur internet. Il n’existe aucun moyen efficace de les rendre moins envahissants pour la vie privée.

Google Home

Le déploiement omniprésent de ces « assistants » montre clairement le problème de l’action collective.

Peu importe si vous choisissez de ne pas acheter et installer l’un de ces dispositifs. Si tous vos voisins les possèdent et les utilisent, alors votre vie privée est grillée.

Amazon Ring

Si tous les autres habitants de votre quartier disposent d’un « Ring » qui enregistre tout ce qui se passe, alors vos mouvements dans l’espace terrestre seront également enregistrés et suivis.

Les conseils techniques que nous vous donnons ici n’offrent guère plus qu’un pansement sur une blessure béante. Utilisez-les, mais ne croyez pas qu’ils feront beaucoup pour protéger votre vie privée.

Navigateurs web et plugins conseillés pour être anonyme sur vos téléphones portables

Pour iOS et Android

Le navigateur Duckduckgo pour Android (ici pour iPhone) : Navigateur internet à code source ouvert qui intègre le blocage des publicités et des traqueurs. Il permet d’évaluer les politiques de confidentialité des sites que vous visitez.

Pour iOS

SnowHaze est open-source et protège de la publicité.

- Il luttte contre les trackers

- cookies

- et empêche que votre navigateur soit repéré par son empreinte digitale

Pour Android

Bromite est un navigateur basé sur Chromium avec des améliorations en matière de confidentialité et de sécurité, un adblocking intégré et un support DNS over HTTPS.

Il comprend des correctifs provenant de ungoogled-Chromium, un navigateur libéré de tout ce qui touche à Google.

Le plugin HTTPS Everywhere

HTTPS Everywhere permet de forcer le HTTPS pour tous les sites web qui le supportent.

Les plugins Firefox compatibles avec Chrome

Les plugins que nous listions dans notre article pour vous protéger sur Firefox sont pour le plupart également compatibles pour Chrome.

Jetez un coup d’oeil à cette liste de plugins quasiment indispensables (et rendez-vous dans cet article pour connaître leur adresse) :

- Nanodefender

- Privacy Badger

- Location Guard

- Don’t Touch My Tabs

- Canvasblocker

- Bloody Vikings

- Temporary Container Tabs

- I don’t care about cookies

- Smart Referer

- Radical

- Bitwarden

- Behave!

- uMatrix

- NoScript

- Privacy Possum

- Google search link fix

- sans compter Https Everywhere

- et uBlock Origin dont nous avons déjà parlé

➙ Démarrez à partir du LiveCD Anonym.OS

Anonym.OS est un LiveCD qui démarre à partir d’un CD et utilise une variante d’OpenBSD qui permet à l’utilisateur de rester anonyme lorsqu’il navigue sur internet. Utilise pour favoriser votre anonymat sur un PC.

➙ Autre ordinateur ou autre connexion

Enfin, se connecter à internet en utilisant la connexion de quelqu’un d’autre :

- par exemple dans un café

- une bibliothèque

- à l’école

- au travail, etc.

…peut également préserver votre anonymat. Lorsque vous utilisez la connexion de quelqu’un d’autre, vous vous connectez avec son adresse IP et non votre adresse.

Cependant, n’oubliez pas que si vous devez utiliser un login pour accéder à l’ordinateur ou au réseau, ce login pourrait remonter jusqu’à vous.

La conscience de la complexité d’être anonyme sur internet

Est-il seulement possible d’être anonyme sur internet ?

J’ai l’impression qu’à notre époque, même avec des outils comme Tor et DecentralEyes, il est presque impossible d’être anonyme.

Il y a tellement de traqueurs différents sur internet, et maintenant nous avons la reconnaissance faciale, plus la surveillance partout.

Devrions-nous encore essayer de préserver notre vie privée autant que possible ? Beaucoup de personnes s’efforcent d’améliorer leur vie privée en ligne, tout en ayant l’impression que c’est trop tard.

C’est une question délicate car l’objectif n’est pas d’être anonyme, mais de pouvoir choisir :

- quand

- à qui

- et où je révèle mon identité

Il ne s’agit pas seulement de vie privée, mais aussi de droits de l’homme fondamentaux qui sont le fondement d’une société libre.

Un droit comme le droit de vote

Lorsque je vais voter, par exemple, cela ne me dérange pas que je ne puisse pas voter sans montrer ma carte d’identité.

Techniquement je ne suis pas anonyme dans un bureau de vote.

Mais quand je vote, je veux ma vie privée, et pas quelqu’un qui surveille ce que je glisse dans l’enveloppe par-dessus mon épaule.

La réponse à l’anonymat sur internet est complexe

Vous pouvez essayer de cacher votre activité (en ligne) :

- à vos voisins

- à votre conjoint

- à vos amis

- à votre employeur

- à votre fournisseur d’accès internet

- aux forces de l’ordre

- aux agences de renseignement

- aux agences de publicité, etc.

Chaque cas requiert des actions légèrement différentes pour cacher vos activités.

Cependant, comme vous devez toujours vous appuyer sur des tiers (par exemple, vous avez besoin d’un FAI pour accéder à internet), vous produisez toujours des métadonnées et une activité en ligne personnalisée.

Merci

CensorBib est une archive de documents de recherche universitaire sélectionnés sur la censure sur internet. Si vous pensez que j’ai oublié un article, référez-vous à cette page : https://censorbib.nymity.ch/

wahooo j’ai vraiment l’article et je voudrais etre informé a chaque fois qu’il y a un nouveau qui sort. merci et bonne continuation.