Nous sommes tous confrontés aujourd’hui à une régulation du trafic sur internet :

- que ce soit au travail en se soumettant à la politique interne de l’entreprise

- ou que ce soit par les fournisseurs d’accès qui ont mis en place un système de filtres (utilisable à la demande avec la loi Hadopi) visant à interdire l’accès « à la source » de tels ou tels sites d’un de leur client

La plupart de ces censures sont mises en place sous le signe de la sécurité ou du gain de productivité, quelles sont les méthodes utilisées et mises à disposition par les entreprise et comment pouvons-nous les contourner, nous, simples utilisateurs ?

De nombreuses méthodes existent :

- IP blocking

- DNS filtering

- URL filtering

- Packet filtering

- Connection reset

- et Reverse surveillance

Je ne détaillerai ici que les trois premières qui sont les plus connues et les plus utilisées.

Comment les sites internet sont-ils bloqués

Lorsque vous consultez une page web, votre appareil utilise le service de noms de domaine (DNS) pour rechercher l’adresse IP du site (quelque chose comme 229.115.198.264) associée au nom de domaine du site (quelque chose comme desgeeksetdeslettres.com).

Dans cet exemple, il demanderait alors à votre FAI d’envoyer une requête au FAI responsable de 229.115.198.264. Si vous arrivez jusque-là, votre appareil demandera alors au serveur web au 229.115.198.264 le contenu de desgeeksetdeslettres.com.

Si vous vous trouvez dans un pays qui censure desgeeksetdeslettres.com, votre demande sera abandonnée ou redirigée à un moment donné au cours du processus.

- Cela peut se produire au moment où vous recherchez l’adresse IP

- au moment où vous demandez le contenu du site

- ou même au moment où le contenu est envoyé à votre appareil

Dans certains pays, les FAI sont invités à traiter ces demandes directement en consultant une liste noire nationale ou en élaborant leur propre liste.

D’autres pays s’appuient sur une infrastructure de filtrage qui surveille toutes les demandes provenant de l’intérieur du pays et les compare à une liste noire centralisée. Ces listes peuvent contenir :

- des noms de domaine

- des adresses IP

- ou les deux

Nous en parlions lorsque nous évoquions la censure du site Pirate Bay et les moyens de la contourner.

Dans certains pays, un logiciel de filtrage analyse votre trafic internet non chiffré à la recherche de mots-clés figurant sur une liste noire, même si ces mots-clés ne font pas partie de l’adresse Web. Ces logiciels peuvent scanner les pages qui vous sont renvoyées ainsi que les demandes que vous faites.

➞ Certains outils de filtrage affichent un message qui explique pourquoi une page particulière a été censurée, mais d’autres affichent des messages d’erreur trompeurs. Ils peuvent laisser entendre que la page est introuvable, ou que l’adresse a été mal orthographiée (même si c’est faux).

Chaque technique de filtrage a ses propres forces et faiblesses.

Toutefois, lorsque l’on tente de contourner la censure en ligne, il est souvent plus facile de supposer le pire que de trouver précisément quelles sont les techniques utilisées dans votre pays. En d’autres termes, vous pouvez tout aussi bien supposer :

- Que le filtrage est mis en œuvre au niveau national, au niveau du FAI et sur votre réseau local

- que les consultations DNS et les demandes de contenu sont bloquées

- que des listes noires sont tenues à jour pour les noms de domaine et les adresses IP

- que votre trafic internet non crypté est surveillé pour les mots clés

- ou qu’une raison trompeuse vous sera donnée lorsqu’un site bloqué ne se chargera pas

Les outils de contournement les plus sûrs et les plus efficaces devraient fonctionner quoi qu’il arrive.

Comprendre le contournement de la censure

De nombreuses raisons peuvent vous empêcher de consulter une page web ou de communiquer avec une autre ressource en ligne.

Si la censure d’internet est mise en cause, un dispositif situé quelque part entre vous et cette ressource a probablement décidé de bloquer votre communication. Pour atteindre votre destination sans envoyer de trafic à travers l’infrastructure de filtrage du pays où vous vous trouvez, dans l’idéeal vous devriez construire votre propre internet (ou utiliser un réseau satellitaire)…

➞ Dans la pratique, des outils de contournement fonctionnent en garantissant que la destination de chaque requête soit chiffrée jusqu’à ce qu’elle arrive à un serveur proxy dans un autre pays.

- Ce proxy la déchiffre

- envoie la demande pour vous

- accepte la réponse

- la rechiffre

- et la retransmet à votre appareil

Il s’agit de « tunneling » , traduit parfois par « contournement ».

Techniquement, votre trafic passe toujours par l’infrastructure de blocage de votre pays, mais les filtres sont incapables de le lire ni de déterminer où il se rendaprès avoir quitté le tunnel. Tout ce que l’infrastructure de censure sait, c’est que vous interagissez avec un ordinateur inconnu appelé « proxy » quelque part sur internet.

Chaque ordinateur directement connecté à internet possède au moins une adresse IP propre, qui vise à le distinguer sur le réseau.

Le blocage des adresses IP est une technique visant à interdire l’accès à un serveur Web provenant d’une adresse IP ou d’une plage d’adresse IP. Ce blocage se fait au niveau du serveur Web (Apache, IIS, etc.) et du coup interdit l’accès à tous les sites Web hébergés par celui-ci (serveur mutualisé).

Chaque fois qu’une requête Web (tous les protocoles IP tels que HTTP, FTP, POP, etc.) est reçue par le serveur, il compare l’IP de la requête à sa liste d’adresses IP interdites.

Si l’IP est sur la liste, le serveur renvoie une erreur indiquant que l’adresse IP est rejeté, sinon il délivre la requête normalement.

Pour contourner ce blocage il faut passer par un serveur mandataire (ou proxy) qui lui ne possède pas une adresse IP bloqué par le site Web souhaité, sachant que le proxy peut-être bloqué d’une autre manière (voir ci-après).

Certaines grandes enseignes tentent de contourner le problème en possédant plusieurs adresses IP, cela fonctionne jusqu’à ce que celles-ci soient découvertes et bloquées à leur tour.

Un nom de domaine est en réalité associé à une adresse IP via le système de noms de domaine (DNS), il est ainsi plus facile de travailler avec des adresses du type www.desgeeksetdeslettres.com qu’une adresse numérique du type 213.186.33.19.

La filtre par noms de domaine vise à interdire l’accès aux serveurs Web dont le nom de domaine est contenu dans une liste pré-définie, il est mis en place sur le poste client au moyen d’un firewall, d’un proxy ou d’un logiciel.

A chaque nouvelle requête Web (HTTP, FTP, etc.) l’ordinateur doit résoudre le nom de domaine afin d’obtenir l’adresse IP du serveur associé, l’application permettant de réaliser cette opération est généralement intégrée au système d’exploitation et est appelée « résolveur ».

Si le nom de domaine est listé dans le filtre DNS alors aucune résolution n’est effectuée et une fausse adresse IP est renvoyée.

- Etant donné que le système DNS met en place plusieurs serveurs distribués permettant de rendre disponible l’espace de noms, pour contourner le filtre il faut trouver un serveur qui puisse résoudre le nom de domaine correctement.

- Un autre moyen peut être d’obtenir l’adresse IP du serveur provenant d’autres sources, ainsi il suffira de remplacer le nom de domaine par son adresse IP associée.

Le filtre par URL affecte uniquement le protocole HTTP en analysant la chaîne de caractères formant l’URL envoyé par le navigateur.

Cette chaîne est analysée afin de retrouver des mots clés cibles quelques soit le nom de domaine spécifié. Si certains mots clés sont retrouvés, alors une page d’erreur est renvoyé au navigateur.

Ce filtre est mise en place sur le poste client généralement au moyen d’un firewall.

- C’est d’utiliser des caractères d’échappement dans l’URL, par exemple remplacer les espaces par des %20, la lettre A par des %41, etc. ainsi l’analyseur des caractères de votre URL sera inefficace.

- Un autre moyen est d’utiliser des protocoles cryptés tels que VPN et SSL.

Bloquer la résistance

Bien sûr, l’agence gouvernementale chargée de la censure dans votre pays (ou la société qui fournit les mises à jour de son logiciel de filtrage) pourrait un jour identifier cet ordinateur inconnu comme un proxy de contournement.

Si cela se produit, l’adresse IP du proxy sera ajoutée à la liste noire, ce qui la rendra tout aussi inaccessible que le contenu auquel vous l’avez utilisé pour accéder.

Sachez qu’il faut généralement un certain temps pour que les mandataires soient bloqués de cette manière, et que dans ce cas il suffira d’employer un autre proxy ou un autre serveur vpn. Ces derniers changent régulièrement d’adresse.

Quelques outils pour contourner la censure

Le réseau Tor

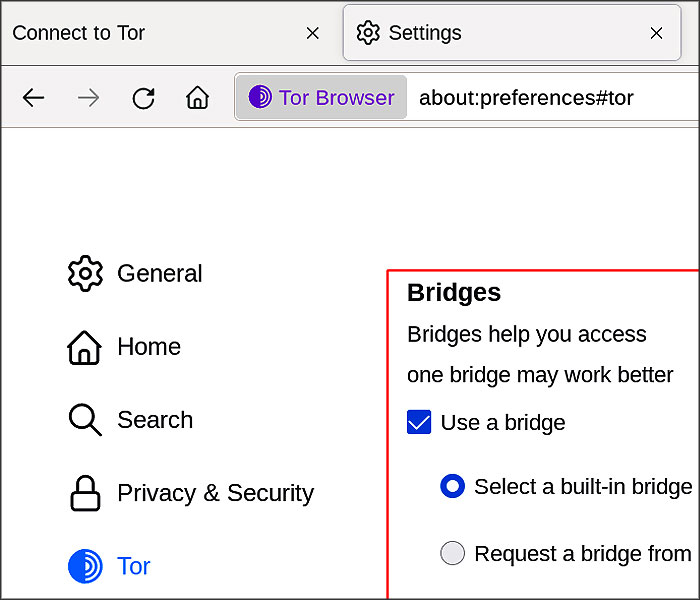

Tor est le réseau d’anonymat public le plus connu et le plus testé.

→ Fonctionnement

Il fonctionne un peu comme un VPN, sauf que chaque fois que vous l’utilisez, votre appareil sélectionne 3 proxies, plus ou moins au hasard, et relaie le trafic à travers les trois. Ces proxies sont appelés relais Tor. Ils sont gérés par des volontaires, et il y en a plusieurs milliers.

En ajoutant une couche de cryptage séparée pour chaque relais, Tor s’assure que ni votre FAI ni les relais eux-mêmes ne peuvent déterminer à la fois l’adresse IP de votre appareil et l’emplacement des sites web que vous visitez (voir notre article sur Tor).

Grâce à cette conception, Tor parvient également à contourner la censure d’internet dans la plupart des pays.

Bien que le navigateur Tor soit plus lent que beaucoup d’autres outils de contournement, il possède quelques caractéristiques uniques.

- Premièrement, il vous évite d’avoir à vous soucier de savoir si vous pouvez ou non faire confiance aux personnes et aux organisations qui exploitent les proxies que vous utilisez.

- Deuxièmement, il empêche beaucoup plus facilement les sites web que vous visitez de découvrir qui vous êtes. Il s’agit là de caractéristiques techniques de protection de la vie privée, et non de fonctions de contournement, mais elles sont importantes pour de nombreuses personnes qui sont confrontées au filtrage en ligne.

→ Inconvénient

L’utilisation de Tor ne cache pas le fait que vous utilisez Tor. Cela pourrait vous mettre en danger même si personne ne peut dire à quoi vous l’utilisez.

De plus, vous devez vous assurer que vous disposez d’une connexion sécurisée (HTTPS) au site web que vous visitez avant d’envoyer ou de recevoir des informations sensibles. Nous évoquions ces doutes sur le réseau TOR dans nos 14 conseils pour accentuer votre anonymat sur internet.

Si le navigateur Tor ne fonctionne pas dans votre pays, si son utilisation vous met en danger ou s’il est trop lent pour vos besoins, alors vous devrez trouver une autre solution.

Les réseaux privés virtuels (VPNS)

Dans certains pays, il suffit de s’inscrire à un VPN no-log en qui vous avez confiance.

- Certains services VPN reposent sur des fonctionnalités intégrées dans les systèmes d’exploitation Windows, Mac, Linux, Android et iOS.

- D’autres exigent que vous installiez et configuriez le logiciel OpenVPN.

→ OpenVpn et le Vpn de RiseUp

Si vous disposez d’un compte de messagerie électronique Riseup, vous pouvez l’utiliser pour vous faire représenter par le service VPN de Riseup. Pour ce faire, vous devrez installer et configurer un client OpenVPN pour Windows, Mac ou Linux.

Sur Android, vous pouvez utiliser l’application OpenVPN pour Android, mais vous devrez la configurer manuellement. Actuellement ce service est toujours en bêta.

Si vous n’avez pas de compte Riseup mais que vous connaissez quelqu’un qui en a un, vous pouvez lui demander un code d’invitation et l’utiliser pour créer un nouveau compte.

→ Le meilleur VPN pour moi

NordVPN est un des fournisseurs de VPN majeurs. Il offre un accès illimité à plus de 5 000 serveurs dans le monde entier, ainsi qu’un doublement du chiffrement pour les communications et le surfs les plus sensibles. NordVPN propose de nombreuses fonctionnalités avancées telles que :

Cela vous permettra de dépasser les restrictions des FAI ainsi que les problèmes d’adresses IP interdites. Si la connexion est interrompue, NordVPN vous protège grâce à la fonction Killswitch. En outre, il dispose de fonctions intégrées de blocage des logiciels malveillants et des publicités. Cela permet une expérience de navigation encore plus sûre. Ce service VPN dispose d’applications dédiées pour les appareils mobiles et est compatible avec tous les principaux systèmes d’exploitation. Un abonnement vous permet de vous connecter à un maximum de 6 appareils. |

D’autres outils de substitution spécifiques au contournement

Si vous travaillez dans un pays qui bloque agressivement les passerelles Tor et les services VPN, vous pourriez avoir à utiliser un logiciel optimisé pour bloquer la résistance.

Différents outils tentent de résoudre ce problème de différentes manières, mais vous devriez toujours considérer les questions suivantes avant d’en choisir un :

- L’outil est-il sûr ?

- Pouvez-vous faire confiance aux personnes qui l’utilisent ?

Nous vous recommandons vivement d’utiliser des outils qui chiffrent la connexion entre votre appareil et votre proxy.

Si vous vous en tenez aux logiciels open source, vous trouverez probablement des experts qui ont évalué cet aspect. Enfin, n’oubliez pas que le chiffrement n’empêche pas un administrateur peu scrupuleux de tenir à jour une liste complète des sites web que vous visitez par l’intermédiaire de son service. La seule façon d’éviter ce risque particulier est d’utiliser le navigateur Tor.

→ Les proxy

S’agit-il d’un proxy basé sur le web ou d’un logiciel autonome qui doit être installé ? Un proxy basé sur le web est juste une page web avec une barre d’adresse intégrée qui fonctionne comme un navigateur à l’intérieur dun navigateur.

Les proxy basés sur le web peuvent être pratiques à certains moments, par exemple lorsque vous ne pouvez pas installer de logiciel ou lorsque cela peut vous mettre en danger, mais les outils de contournement autonomes sont réputés à la fois plus sûrs et plus fiables.

De plus, vous ne devez jamais utiliser un proxy basé sur le web via une connexion non sécurisée (HTTP). Vous devez aussi éviter de saisir des mots de passe ou d’échanger des informations sensibles par l’intermédiaire d’un proxy basé sur le web, même s’il prend en charge le protocole HTTPS.

→ Est-ce un proxy public ou privé ?

Les proxy publics peuvent être utilisés par tout le monde, gratuitement, mais ils ont tendance à être surchargés plus rapidement. Cela les ralentit et augmente la probabilité qu’ils soient bloqués.

Les proxy privés limitent l’accès d’une manière ou d’une autre, souvent en facturant des frais mensuels ou annuels. Si vous pouvez obtenir un compte sur un proxy privé fiable, sécurisé et digne de confiance, il fonctionnera plus longtemps qu’un proxy public.

Même le navigateur Tor, qui est public, exige parfois des utilisateurs qu’ils obtiennent de nouveaux relais de passerelle.

Psiphon3

Psiphon3 est un outil de contournement sécurisé, open source, public et financé par la publicité, qui utilise des proxy VPN et SSH pour fournir un accès non censuré au contenu en ligne. Il est disponible pour Windows, Android et iOS.

Si les pages de téléchargement elles-mêmes sont bloquées, vous pouvez envoyer un courriel à get@psiphon3.com, et ils vous enverront un autre lien qui a plus de chances de fonctionner. Sachez toutefois que le lien de téléchargement direct pour Android nécessite que vous autorisiez votre appareil à installer des applications inconnues, ce qui est assez risqué.

Considérez Psiphon3 comme un proxy plutôt que comme un vpn : il vous permettra de contourner une censure mais ne vous anonymisera pas.

Réflexions finales

La question de la censure sur internet est plus répandue qu’on ne le pense.

- Que votre patron bloque vos plateformes de réseaux sociaux

- que vous souhaitiez accéder à du contenu géo-bloqué

- ou que vous voyagiez dans un endroit où le gouvernement exerce un contrôle trop important sur l’accès

…il existe des moyens de contourner ces restrictions.

Rappelez-vous simplement de surfer intelligemment, de rester en sécurité et de mettre en œuvre nos suggestions pour accéder au contenu que vous souhaitez consulter.

Visitor Rating: 5 Stars

Merci des encouragements, continuez à nous lire.

Visitor Rating: 5 Stars

Visitor Rating: 4.5 Stars

Super pour savoir comment faire en sorte que ni votre fournisseur d’accès internet ni un organisme de surveillance de votre pays ne puisse déterminer quels sites et services vous visitez… Merci!

Le site s’est en ce moment pas mal agrandi, c’est vrai 🙂 Merci.

Intéressant comme site, merci!

Keep on writing, great job!

Hi there it’s me, I am also visiting this web page regularly, this site

is actually nice and the viewers are actually sharing pleasant thoughts.

merci pour cet article =)

huhu ^^

Article tweeté 🙂