Même en 2025 on peut encore penser libre

Depuis 2001, Des Geeks et des Lettres parle de la technologie internet et de la manière dont ses créateurs l'ont pensée : comme un espace de liberté et de partage.

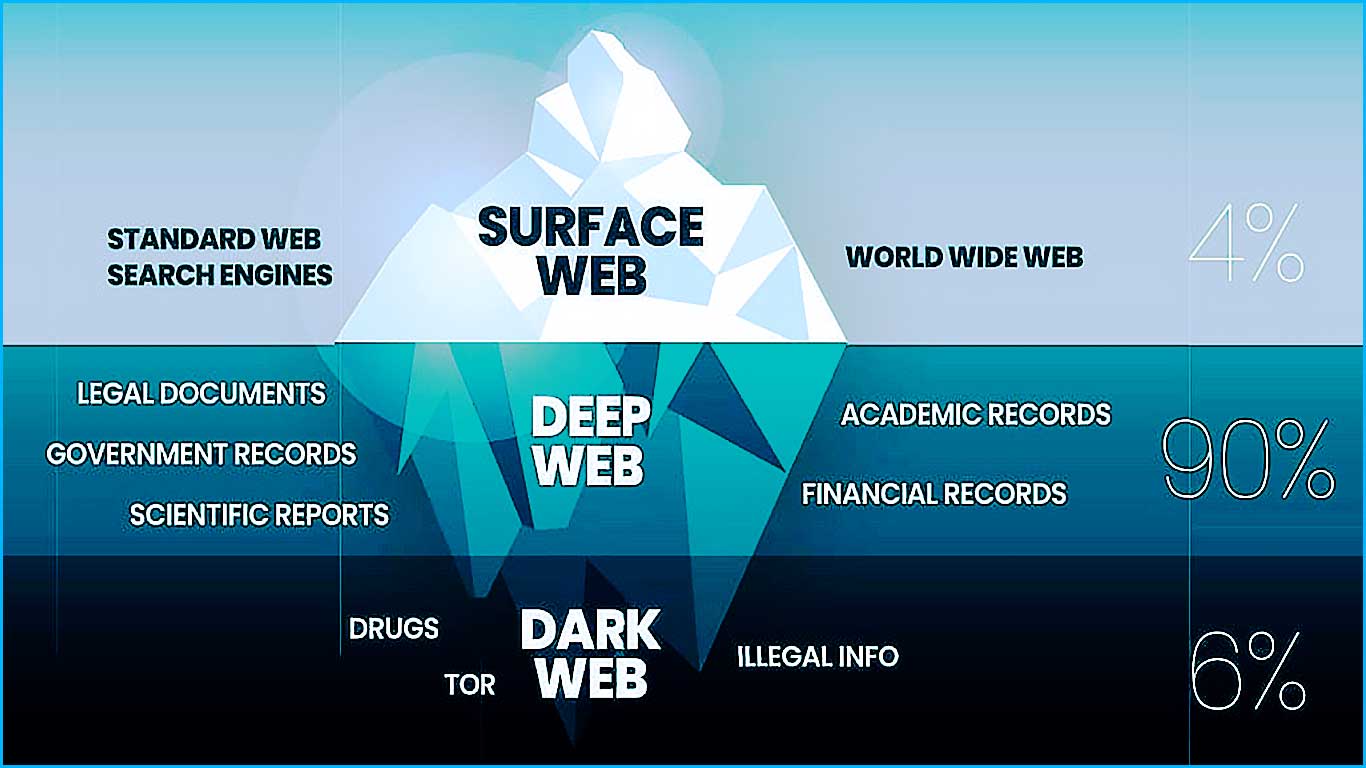

Aujourd'hui internet ressemble de plus en plus à la télévision, avec ses lobbies et son appropriation par la propagande.

Dommage. Mais n'en déplaise à cette évolution, ce blog continue de parler comme avant.

Continuer à penser.