Qu’est-ce que le SIEM ?

Une définition du SIEM

La gestion des informations et des événements de sécurité (SIEM – security information and event management) est une solution logicielle qui regroupe et analyse l’activité de nombreuses ressources différentes au sein d’une infrastructure informatique.

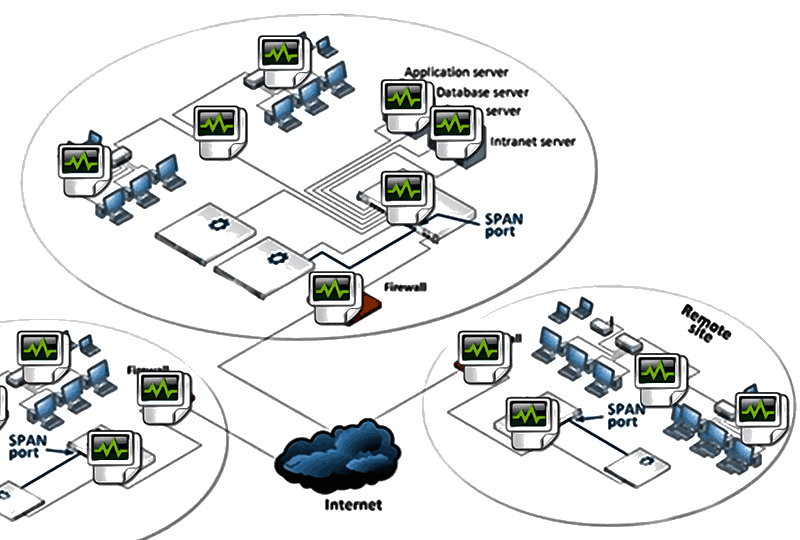

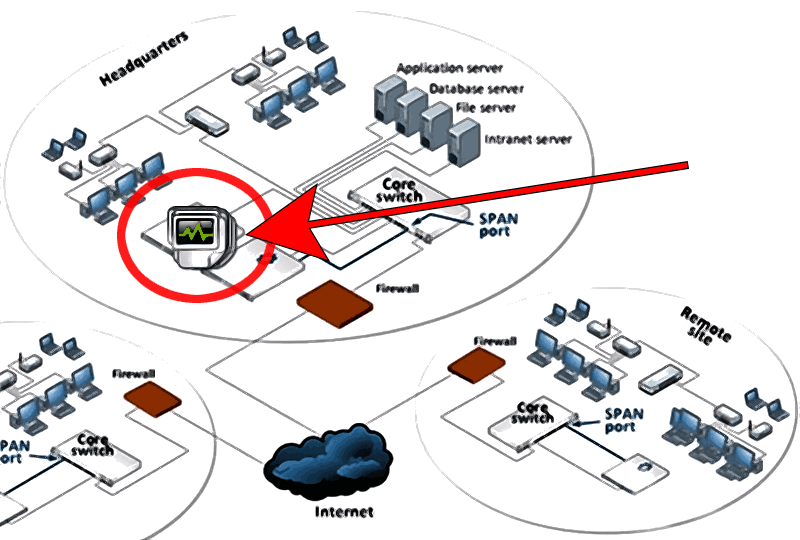

Les outils SIEM fonctionnent en rassemblant les données d’événements et de journaux créées par les systèmes hôtes, les applications et les dispositifs de sécurité, tels que les filtres antivirus et les pare-feu, dans toute l’infrastructure d’une entreprise et en rassemblant ces données sur une plate-forme centralisée.

Les outils SIEM identifient et trient les données dans des catégories telles que les connexions réussies ou échouées, les activités de logiciels malveillants et autres activités malveillantes probables.

Ils génèrent ensuite des alertes de sécurité lorsqu’il identifie des problèmes de sécurité potentiels. À l’aide d’un ensemble de règles prédéfinies, les organisations peuvent définir ces alertes comme étant de faible ou de haute priorité.

SIEM collecte les données de sécurité des périphériques suivants

- Périphériques réseau

- Serveurs

- Contrôleurs de domaine

SIEM stocke, normalise, regroupe et analyse ces données pour découvrir les tendances, détecter les menaces et permettre aux organisations d’enquêter sur les alertes.

Le SIEM est aujourd’hui une industrie de 2 milliards de dollars. Les outils SIEM représentent donc un rouage important de la sécurité des données.

Imaginons qu’un compte d’utilisateur génère 25 tentatives de connexion infructueuses en 25 minutes. Ce compte pourrait être signalé comme suspect, mais être tout de même défini à une priorité inférieure parce que les tentatives de connexion ont probablement été faites par un utilisateur ayant oublié ses informations de connexion.

Inversement, un compte d’utilisateur qui génère 130 tentatives de connexion infructueuses en cinq minutes serait marqué comme un événement de haute priorité parce qu’il s’agit très probablement d’une attaque de force brute en cours.

Dispositifs de sécurité d’une entreprise avant implantation d’un SIEM

Avantages des outils SIEM

- ils regroupent les données de plusieurs systèmes

- ils les analysent pour détecter les comportements anormaux et les éventuelles cyberattaques

- ils collectent les événements et les alertes

- ils offrent une vue globale de l’environnement de sécurité dans l’organisation

Le SIEM est important parce qu’il facilite la gestion de la sécurité par les entreprises en filtrant des quantités massives de données de sécurité et en hiérarchisant les alertes de sécurité générées par le logiciel.

Le logiciel SIEM permet aux organisations de détecter des incidents qui, autrement, pourraient passer inaperçus.

Le logiciel analyse les entrées du journal pour identifier les signes d’activité malveillante. En outre, comme le système rassemble des événements provenant de différentes sources sur le réseau, il peut recréer la chronologie d’une attaque, permettant ainsi à l’entreprise de déterminer la nature de l’attaque et son impact sur l’activité.

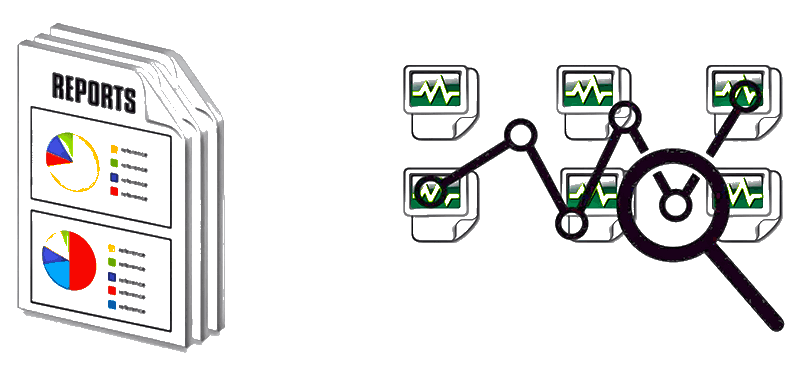

Un système SIEM peut également aider une organisation à répondre aux exigences de conformité en générant automatiquement des rapports qui incluent tous les événements de sécurité enregistrés parmi ses sources. Sans logiciel SIEM, l’entreprise devrait rassembler les données des journaux et compiler les rapports manuellement.

Un système SIEM améliore également la gestion des incidents en permettant à l’équipe de sécurité de découvrir la route qu’emprunte une attaque sur le réseau, identifier les sources qui ont été compromises et fournir les outils automatisés pour prévenir les attaques en cours.

Inconvénients

- Ils peuvent être coûteux

- gourmands en ressources

- parfois compliqués

- leur mise en œuvre est longue car elle nécessite un soutien pour assurer une intégration réussie avec les contrôles de sécurité de l’organisation

Il faut généralement un minimum de 90 jours pour installer un SIEM avant qu’il ne commence à fonctionner.

En ce qui concerne le coût, l’investissement initial dans SIEM peut se chiffrer en centaines de milliers d’euros, sans compter les coûts associés qui peuvent comprendre du personnel capable de gérer et de surveiller la mise en œuvre du SIEM, un support annuel et des logiciels ou agents collectant les données.

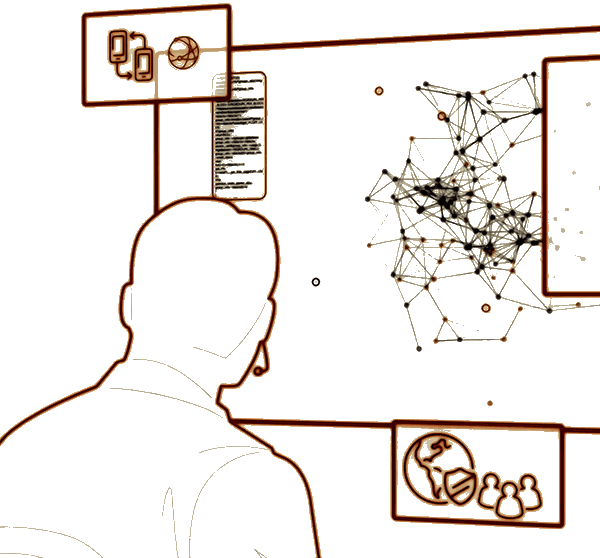

L’analyse, la configuration et l’intégration des rapports requièrent le talent d’experts. C’est pourquoi certains systèmes SIEM sont gérés directement au sein d’un centre d’opérations de sécurité (SOC), une unité centralisée composée d’une équipe de sécurité de l’information et qui s’occupe des questions de sécurité d’une organisation.

Les outils SIEM dépendent généralement de règles pour analyser toutes les données enregistrées. Le problème, c’est que le réseau d’une entreprise génère un grand nombre d’alertes – généralement 10 000 par jour – qui peuvent être positives ou non. Difficile, dans ces conditions, d’identifier les attaques potentielles en raison du nombre de journaux non pertinents.

Pour en finir avec les défauts, sachez qu’un outil SIEM mal configuré peut manquer des événements de sécurité importants, ce qui rend la gestion des risques liés à l’information moins efficace.

[su_shadow][su_panel][su_icon_text icon= »icon: hand-o-right » icon_size= »48″]A lire

Cybersécurité : La gestion des mots de passe

[/su_icon_text][/su_panel][/su_shadow]Dispositif de sécurité d’une entreprise après implantation d’un SIEM

Comment fonctionne le SIEM ?

Le SIEM fournit 2 capacités principales pour répondre aux incidents

Signalement et expertise des incidents de sécurité

- Alertes basées sur des analyses qui correspondent à un certain ensemble de règles

- Indication d’un problème de sécurité

- Le SIEM est un agrégateur de données qui recherche et notifie

- Il rassemble d’immenses quantités de données provenant de l’ensemble de votre environnement en réseau

- Il consolide vos données

- Il rend vos données plus accessibles et les classe par catégories

Grâce au SIEM, vous pouvez rechercher les failles de sécurité de vos données avec autant de détails que nécessaire.

La gestion des informations et des événements de sécurité

3 capacités essentielles pour le SIEM sont bien mis en évidence :

- La détection des menaces

- L’enquête

- Le délai de réponse

D’autres caractéristiques propres au SIEM

- Surveillance de base de la sécurité

- Détection avancée des menaces

- Réponse aux incidents

- Collecte des journaux

- Normalisation

- Notifications et alertes

- Détection des incidents de sécurité

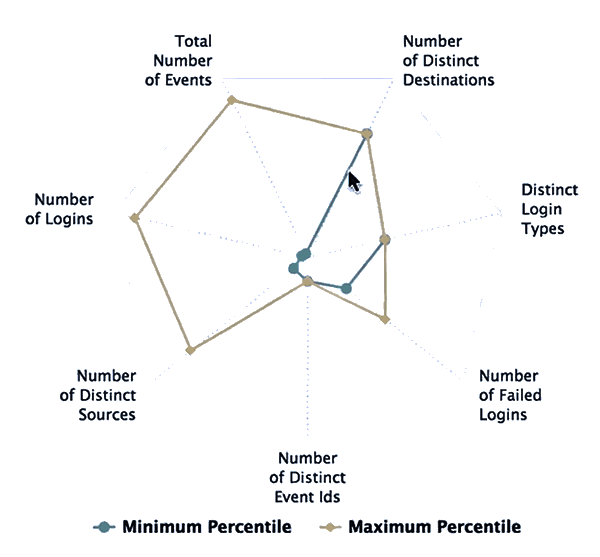

Siem : analyse des données

Les principaux outils du SIEM

Quels sont les principaux acteurs de l’espace SIEM ?

Splunk

Splunk est une solution SIEM complète considèrée comme leader dans ce domaine.

Splunk prend en charge la surveillance de la sécurité et peut fournir des capacités avancées de détection des menaces.

IBM QRadar

QRadar est un autre SIEM populaire que vous pouvez déployer sous forme d’appliance matérielle, d’appliance virtuelle ou d’appliance logicielle, selon les besoins et la capacité de votre organisation.

QRadar ajoute des capacités de détection avancée des menaces.

LogRhythm

LogRhythm est un bon SIEM pour les petites organisations. Vous pouvez l’utiliser pour obtenir des capacités de détection et de réponse à vos menaces.

Exabeam

Le produit SIEM d’Exabeam offre plusieurs possibilités, dont l’UEBA, des analyses avancées et un chasseur de menaces.

RSA

La plateforme RSA NetWitness est un outil de détection et de réponse aux menaces qui comprend l’acquisition, la transmission, le stockage et l’analyse des données. RSA offre également la technologie SOAR.

Comment choisir le bon produit SIEM

Le choix du bon outil SIEM varie en fonction d’un certain nombre de facteurs, notamment le budget et la posture de sécurité de l’organisation.

Généralement, les entreprises recherchent des outils SIEM qui offrent les possibilités suivantes :

- rapports de conformité

- réponses aux incidents

- surveillance de l’accès aux bases de données et aux serveurs

- détection des menaces internes et externes

- surveillance, corrélation et analyse des menaces en temps réel dans une variété d’applications et de systèmes

- système de détection des intrusions (IDS), IPS, pare-feu, journal d’application des événements et autres intégrations d’applications et de systèmes

- renseignement sur les menaces

- surveillance de l’activité des utilisateurs (UAM)

Le SIEM au sein des entreprises

Certains clients sont obligés maintenir 2 solutions SIEM distinctes pour atteindre leurs objectifs.

C’est un fait : le SIEM peut être incroyablement exigeant en ressources. Certains outils sont spécialisés dans la sécurité des données, d’autres dans la conformité.

Au-delà du cas d’utilisation principal du SIEM, à savoir l’enregistrement et la gestion des journaux, les entreprises utilisent leur SIEM à d’autres fins. Elles veulent démontrer la conformité de leur organisation à des réglementations telles que HIPAA, PCI, SOX et GDPR.

Les outils SIEM regroupent vos données

- Vous pouvez suivre la croissance de votre bande passante

- Examiner vos données dans le temps

- Planifier votre croissance

- Etablir votre budget

Dans le monde de la planification des capacités, les données sont essentielles et la compréhension de votre utilisation actuelle et des tendances dans le temps vous permet de gérer la croissance et éviter les grosses dépenses d’investissement.

Cyber-attaques

Limites des applications SIEM en tant qu’écosystème complet de sécurité des données

- Les applications SIEM fournissent des informations contextuelles limitées sur les événements d’origine

- Elles sont également connues pour leur angle mort relatif aux données et aux courriels non structurés

Par exemple, vous pouvez constater une augmentation de l’activité du réseau à partir d’une adresse IP, mais pas l’utilisateur qui a créé ce trafic ni les fichiers qui ont été consultés.

Ce qui semble être un transfert important de données peut être un comportement tout à fait bénin et justifié. Dans d’autres cas, il peut s’agir d’un vol de pétaoctets de données sensibles et critiques.

NordVPN

NordVPN est un des fournisseurs de VPN majeurs. Il offre un accès illimité à des milliers de serveurs dans le monde entier, ainsi qu'un doublement du chiffrement pour les communications et le surf les plus sensibles.

Fonctionnalités avancées :

- Une adresse IP dédiée

- Des serveurs spécialisés pour le peer-to-peer

- Des serveurs qui transitent via TOR (pas besoin d'installer le navigateur)

Ce service vous permet de contourner les restrictions des FAI et les blocages d'adresses IP. NordVPN intègre aussi des outils de blocage des publicités et des logiciels malveillants.

L’absence de contexte dans les alertes de sécurité du SIEM conduit à un affolement parfois injustifié. A terme, votre sécurité peut être désensibilisée aux alarmes qui se déclenchent chaque fois qu’un événement se produit.

Pas de distinction possible entre les alertes

Les applications SIEM sont incapables de classer les données comme sensibles ou non-sensibles et ne peuvent donc pas faire la distinction entre les activités de fichiers normales et les activités suspectes qui peuvent être dommageables pour les données clients, la propriété intellectuelle ou la sécurité de l’entreprise.

Dans le monde de la sécurité des données, le contexte est essentiel pour savoir quelles batailles mener.

Le problème, c’est qu’il est extrêmement difficile de diagnostiquer et de rechercher les événements de sécurité.

Le nombre élevé d’alertes provoque un effet « aiguille dans une botte de foin » : les utilisateurs reçoivent une alerte mais manquent de clarté et de contexte pour agir immédiatement.

A lire

Hameçonnage : définition et suppression de cette cyberattaque

[/su_icon_text][/su_panel][/su_shadow]SIEM : rapport des données

Histoire et avenir du SIEM

Genèse de SIEM

La technologie SIEM, qui existe depuis le milieu des années 2000, a d’abord évolué à partir des disciplines suivantes:

- gestion des journaux,

- génération,

- transmission,

- analyse,

- stockage,

- archivage,

- élimination des grands volumes de données de journaux créés dans les système d’information

Les analystes de Gartner Inc. ont inventé le terme SIEM dans le rapport Gartner de 2005: « Improve IT Security with Vulnerability Management« .

Dans ce rapport, les analystes proposaient un nouveau système d’information sur la sécurité basé sur le SIM et le SEM.

Le SIM

S’appuyant sur les anciens systèmes de gestion de la collecte des journaux, le SIM a introduit les process suivants :

‘analyse du stockage à long terme

production de rapports sur les données des journaux

intégratrion des journaux avec renseignement sur les menaces

Le SEM

Le SEM a permis les effets suivants:

- identifier

- collecter

- surveiller

- signaler les événements liés à la sécurité dans les logiciels, les systèmes ou les infrastructures informatiques

Ensuite, les fournisseurs ont créé le SIEM en combinant le SEM, qui analyse les données des journaux et des événements en temps réel, en fournissant une surveillance des menaces et une réponse aux incidents, avec le SIM qui collecte, analyse et fait rapport sur les données des journaux.

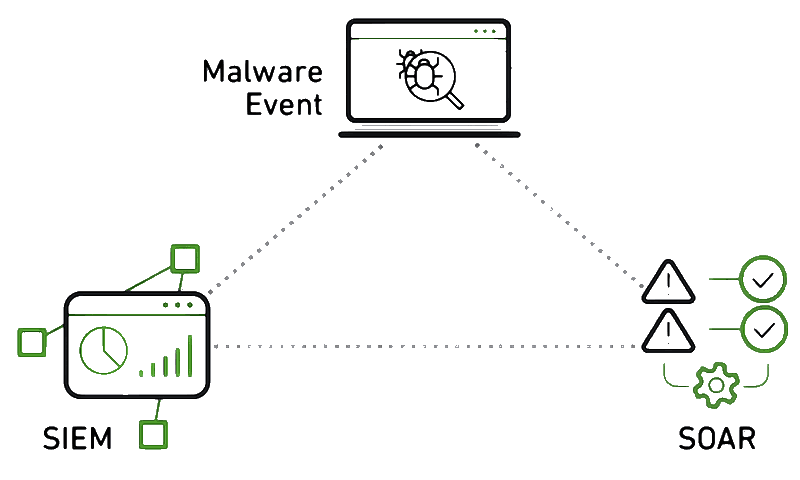

Réaction du SIEM en cas d’attaque de malware

L’avenir de SIEM

Les tendances futures du SIEM sont les suivantes :

Amélioration de l’orchestration

Actuellement, la SIEM ne fournit aux entreprises qu’une automatisation de base des flux de travail. Mais à mesure que les organisations continueront à se développer, SIEM devra offrir des capacités supplémentaires.

Par exemple, en raison de la commercialisation accrue de l’IA et de l’apprentissage machine, les outils SIEM devront offrir une orchestration plus rapide pour fournir aux différents départements d’une entreprise le même niveau de protection.

Les protocoles de sécurité et leur exécution seront plus rapides, plus efficaces et plus performants.

Meilleure collaboration avec les outils de détection et de réponse gérés (MDR)

Alors que les menaces de piratage et d’accès non autorisé continuent à augmenter, il est important que les organisations mettent en œuvre une approche à deux niveaux pour détecter et analyser les menaces de sécurité.

L’équipe informatique d’une entreprise peut mettre en œuvre le système SIEM en interne, tandis qu’un fournisseur de services gérés (MSP) peut mettre en œuvre l’outil MDR.

Amélioration de la gestion et de la surveillance des nuages

Les fournisseurs de SIEM amélioreront les capacités de gestion et de surveillance du cloud afin de mieux répondre aux besoins de sécurité des organisations qui utilisent le cloud.

SIEM et SOAR vont évoluer vers un seul outil. Les produits SIEM traditionnels devraient bénéficier des avantages de SOAR, mais les fournisseurs de SOAR réagiront probablement en étendant les capacités de leurs produits.

SIEM : une vue sonar sur la mer des menaces qui pèsent sur vos données

Conclusion

Si les particuliers peuvent toujours protéger leur connexion internet derrière le meilleur VPN du monde pour chiffrer leurs données, comment font les entreprises pour se protéger des cyberattaques ?

Actuellement, le marché du travail connaît une pénurie d’analystes de la sécurité et une augmentation des exigences de conformité.

Les équipes chargées des opérations de sécurité ont du mal à suivre le déluge d’alertes de sécurité provenant d’un arsenal croissant de technologies de détection des menaces, mais aussi de documents créés manuellement.

Heureusement, la nouvelle ère de la numérisation et l’apprentissage machine créent de nouvelles possibilités pour les solutions SIEM qui remettent en question les anciennes définitions.

Pour que les entreprises puissent mettre en place un programme de cybersécurité efficace, une solution SIEM moderne est indispensable. Les entreprises d’aujourd’hui ont besoin d’une solution capable d’unifier, de simplifier et d’automatiser ce qui existe déjà.

[su_shadow][su_panel][su_icon_text icon= »icon: hand-o-right » icon_size= »48″]

Visitor Rating: 5 Stars