Hameçonnage : Définition

Définition

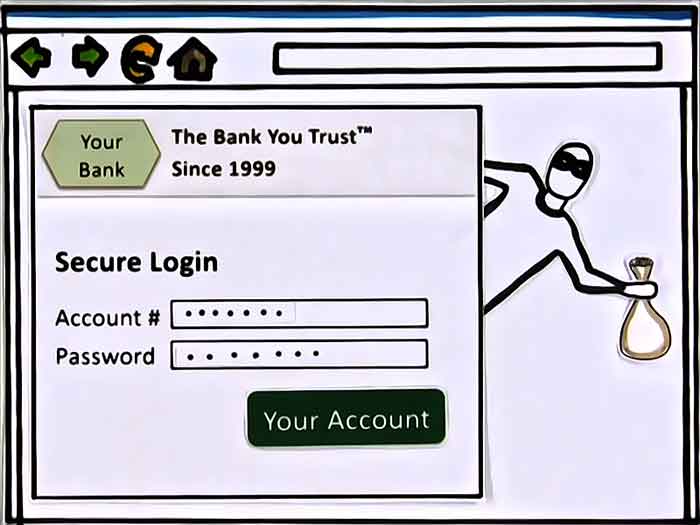

L’hameçonnage (Phising en anglais) est un type d’attaque utilisé pour dérober les données des victimes, notamment les identifiants de connexion et les numéros de carte bancaire. Il se produit lorsqu’un hacker, imitant une autorité, trompe sa victime pour l’amener à ouvrir un courriel, un message instantané ou un SMS. Le destinataire clique sur un lien malveillant et installe sans le savoir des logiciels malveillants, gèle son système dans le cadre d’une attaque par rançon ou révèle contre son gré des informations sensibles.

Une attaque d’hameçonnage peut avoir des résultats dévastateurs. Pour les particuliers, il peut s’agir d’achats non autorisés, de vol de fonds ou de vol d’identité.

L’hameçonnage est principalement associé au spam, par lequel des milliers de messages sont envoyés en même temps dans l’espoir que quelques personnes mordent à l’hameçon. C’est pourquoi de nombreuses tentatives d’hameçonnage proveniennent de sites et d’entreprises avec lesquels vous n’avez aucun compte.

Le mot « hameçonnage » désigne les fraudeurs sur internet qui utilisent toute une batterie de leurres électroniques pour « pêcher » des mots de passe et autres données financières dans la mer des internautes.

Causes et conséquences de l’hameçonnage

Cette cyberattaque est souvent utilisée pour tenter de s’introduire dans les réseaux d’entreprises et de gouvernements. Des employés sont compromis pour contourner un système de sécurité, distribuer un logiciel malveillant dans un environnement fermé ou obtenir un accès privilégié à des données sécurisées.

Une organisation qui succombe à une telle attaque subit généralement de lourdes pertes financières en plus de voir sa part de marché, sa réputation et la confiance des consommateurs diminuer. Selon son ampleur, une tentative d’hameçonnage peut se transformer en incident de sécurité dont l’entreprise aura du mal à se remettre (voir le triste exemple du l’hôtel Marriott).

Exemple d’une attaque d’hameçonnage

Cette tentative d’escroquerie courante est de type « hameçonnage » :

Un courriel usurpé provenant apparemment d’une université est distribué en masse au plus grand nombre possible de membres de la faculté.

L’email prétend que le mot de passe de l’utilisateur est sur le point d’expirer. Des instructions sont données pour aller sur mafaculte.edu/nouveaulogin afin de renouveler le mot de passe dans les 24 heures.

Plusieurs choses peuvent se produire en cliquant sur le lien. Par exemple :

L’utilisateur est redirigé vers mafaculte.edunouveaulogin.com, une page fictive apparaissant exactement comme la vraie page de renouvellement. Là, l’utilisateur se voit demander à la fois les nouveaux mots de passe et les mots de passe existants.

L’attaquant, qui surveille la page, détourne le mot de passe original pour accéder à des zones sécurisées du réseau de l’université.

Dans la foulée, l’utilisateur est envoyé à la page de renouvellement du mot de passe réel. Pendant la redirection, un script malveillant s’active en arrière-plan pour détourner le cookie de session de l’utilisateur. Il en résulte une attaque XSS réfléchie, donnant à l’auteur de l’attaque un accès privilégié au réseau de l’université.

Deux techniques d’hameçonnage utilisées

1- Les escroqueries par courriel et hameçonnage

Le phishing par email (hameçonnage mail) est presque banal. Un attaquant envoie des milliers de messages frauduleux peut récupérer des informations et des sommes d’argent importantes, même si seul un petit pourcentage de destinataires tombe dans le piège de l’escroquerie.

Comme nous l’avons vu plus haut, les attaquants utilisent certaines techniques pour augmenter leur taux de réussite.

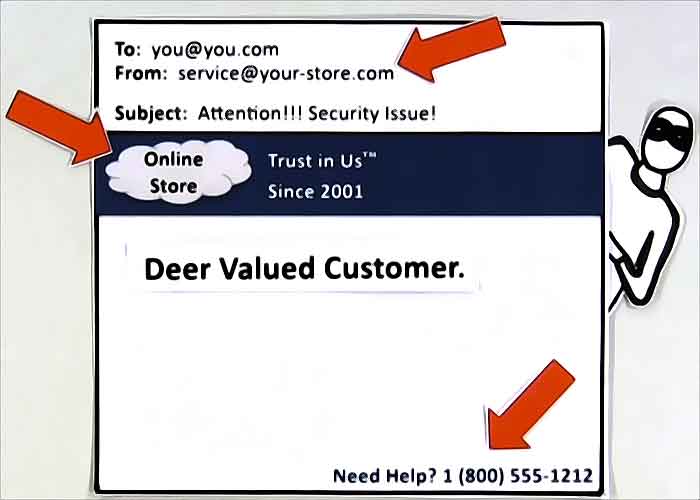

Tout d’abord, ils se donnent beaucoup de mal pour concevoir des messages d’hameçonnage qui imitent les véritables courriels d’une entité officielle. L’utilisation de la même formulation, des mêmes polices de caractères, des mêmes logos et des mêmes signatures donne aux messages une apparence légitime.

En plus, les attaquants tentent généralement de pousser les utilisateurs à agir en créant un sentiment d’urgence. Par exemple, comme indiqué précédemment, un courriel peut menacer l’expiration d’un compte et placer le destinataire sur une minuterie. Une telle pression rend l’utilisateur moins diligent et plus enclin à commettre des erreurs.

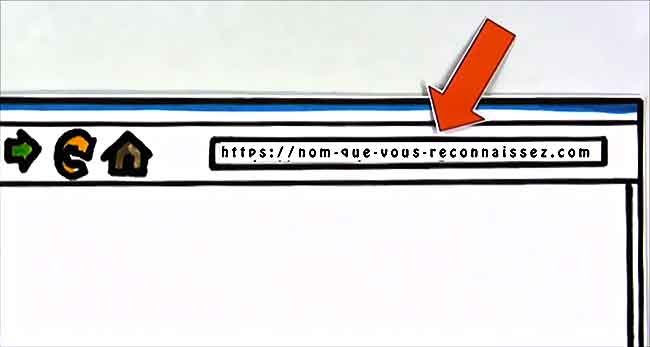

Enfin, les liens à l’intérieur des messages ressemblent à leurs homologues légitimes, mais comportent généralement un nom de domaine mal orthographié ou des sous-domaines supplémentaires. Dans l’exemple ci-dessus, l’URL mafaculte.edu/nouveaulogin a été modifiée en mafaculte.edunouveaulogin.com.

Les similitudes entre les deux adresses donnent l’impression d’un lien sécurisé, ce qui rend le destinataire moins conscient qu’une attaque est en cours.

Les techniques d’hameçonnage mais aussi internet tout entier en sont encore à leurs débuts et les techniques d’escroquerie comme les défenses numériques vont évoluer. C’est ce que souligne cette intervention de Benoît Thieulin, fondateur et directeur de La Netscouade et ancien président du Conseil national du numérique (source France Culture) :

2- Le Spear Phising

Le Spear phishing cible une personne ou une entreprise spécifique, et non des utilisateurs aléatoires. Il s’agit d’une version plus approfondie de l’hameçonnage qui nécessite des connaissances particulières sur une organisation, notamment sa structure.

Une attaque peut se dérouler comme suit :

- L’auteur de l’attaque recherche les noms des employés du service marketing d’une organisation et accède aux dernières factures du projet.

- Se faisant passer pour le directeur du marketing, l’attaquant envoie un courriel à un chef de projet en utilisant une ligne d’objet qui se lit comme suit : « Facture mise à jour pour les campagnes du troisième trimestre ». Le texte, le style et le logo inclus reproduisent le modèle standard de l’organisation.

- Un lien dans le courriel redirige vers un document interne protégé par un mot de passe, qui est en fait une version falsifiée d’une facture volée.

- Le chef de projet est invité à se connecter pour consulter le document. L’attaquant vole ses identifiants, obtenant ainsi un accès complet aux zones sensibles du réseau de l’organisation.

En fournissant à un attaquant des identifiants de connexion valides, le spear phishing est une méthode efficace.

Comment prévenir l’hameçonnage

Vous vous demandez comment enlever un site d’hameçonnage ? La protection contre les attaques de phishing exige que des mesures soient prises à la fois par les utilisateurs et les entreprises.

Pour les utilisateurs, la vigilance est essentielle. Un message usurpé contient souvent des erreurs subtiles qui révèlent sa véritable nature. Il peut s’agir de fautes d’orthographe ou de modifications de noms de domaine, comme on l’a vu dans l’exemple d’URL précédent.

Les utilisateurs doivent également prendre quelques secondes et réfléchir à la raison pour laquelle ils reçoivent un tel courriel.

Pour les entreprises, un certain nombre de mesures peuvent être prises pour atténuer les attaques d’hameçonnage et de spear phishing:

L’authentification à deux facteurs (2FA) est la méthode la plus efficace pour contrer les attaques d’hameçonnage, car elle ajoute une couche de vérification supplémentaire lors de la connexion à des applications sensibles.

La 2FA repose sur 2 moyens d’accès différents

- quelque chose que l’utilisateur connaît, comme son mot de passe et son nom d’utilisateur

- quelque chose que l’utilisateur possède, comme son smartphone

Même lorsque les employés sont compromis, la 2FA empêche l’utilisation de leurs identifiants, car ils ne suffisent pas à eux seuls pour entrer.

Une gestion des mots de passe à repenser

En plus de l’utilisation de la 2FA, les organisations doivent appliquer une politique stricte de gestion des mots de passe. Par exemple, les employés doivent être tenus de changer fréquemment leur mot de passe et ne pas être autorisés à réutiliser un mot de passe pour plusieurs applications.

Le gestionnaire de mots de passe Nordpass chiffre vos mots de passe, empêche leur pillage et permet des créations aléatoires tout en les insérant automatiquement.

Comment enlever un site d’hameçonnage

Des campagnes d’éducation peuvent contribuer à diminuer la menace d’attaques d’hameçonnage en inculquant des pratiques sécurisées, comme le fait de ne pas cliquer sur les liens externes des courriels.

→ Vérifiez toujours la validité de l’expéditeur et des informations contenues dans les emails que vous recevez ! Si vous ne pouvez pas vérifier l’expéditeur ou si vous avez des doutes sur le contenu d’un courriel, contactez l’organisation en question.

Les organisations réputées n’envoient jamais de messages électroniques non sollicités demandant à leurs clients de mettre à jour leurs données personnelles.

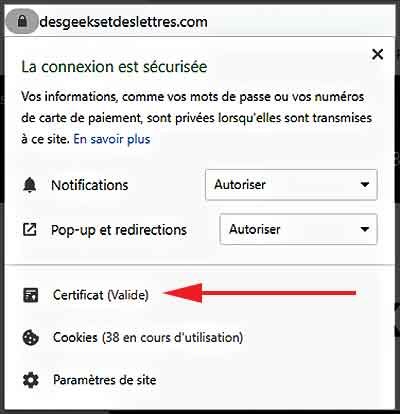

→ Lorsque vous effectuez des transactions en ligne, vérifiez toujours que le site web que vous utilisez est sécurisé ! Vérifiez la barre d’adresse en haut de la fenêtre de votre navigateur et confirmez que l’adresse commence par « https ».

La lettre « s » à la fin de « https » indique que la page web est sécurisée et qu’elle utilise diverses méthodes de cryptage.

Le symbole du cadenas verrouillé dans le coin inférieur du navigateur indique également que la page que vous visitez est sécurisée et cryptée par le protocole SSL tout en restant authentique. En cliquant sur le cadenas, vous avez accès au certificat.

La vérification du https et du certificat peuvent être contournées par les fraudeurs. C’est pourquoi la façon la plus sûre de se connecter à un site officiel est de taper soi-même l’adresse du site internet.

→ Essayez de vous familiariser avec les pages web que vous utilisez pour effectuer des transactions sensibles. En surveillant les modifications apportées aux pages internet que vous utilisez, vous pourrez détecter les sites frauduleux et vous en protéger.

→ Soyez très prudents avec les offres d’emploi qui impliquent l’acceptation et le versement de fonds sur un compte bancaire en échange d’une commission. Les personnes recrutées par les fraudeurs par hameçonnage se livrent au blanchiment d’argent et sont susceptibles de faire l’objet de poursuites pénales.

Enfin, pour savoir comment enlever un site d’hameçonnage, signalez-le aux autorités grâce aux liens suivants.

Adresses utiles

Signal-Spam : pour dénoncer aux autorités des emails spams frauduleux

Phising-initiative : pour dénoncer aux autorités un site d’hameçonnage

Phising Quiz Google : pour s’entraîner à repérer les sites d’hameçonnage grâce à Google

Visitor Rating: 4 Stars

Visitor Rating: 5 Stars