Qu’est-ce qu’un pare-feu d’application Web (WAF) ?

Définition

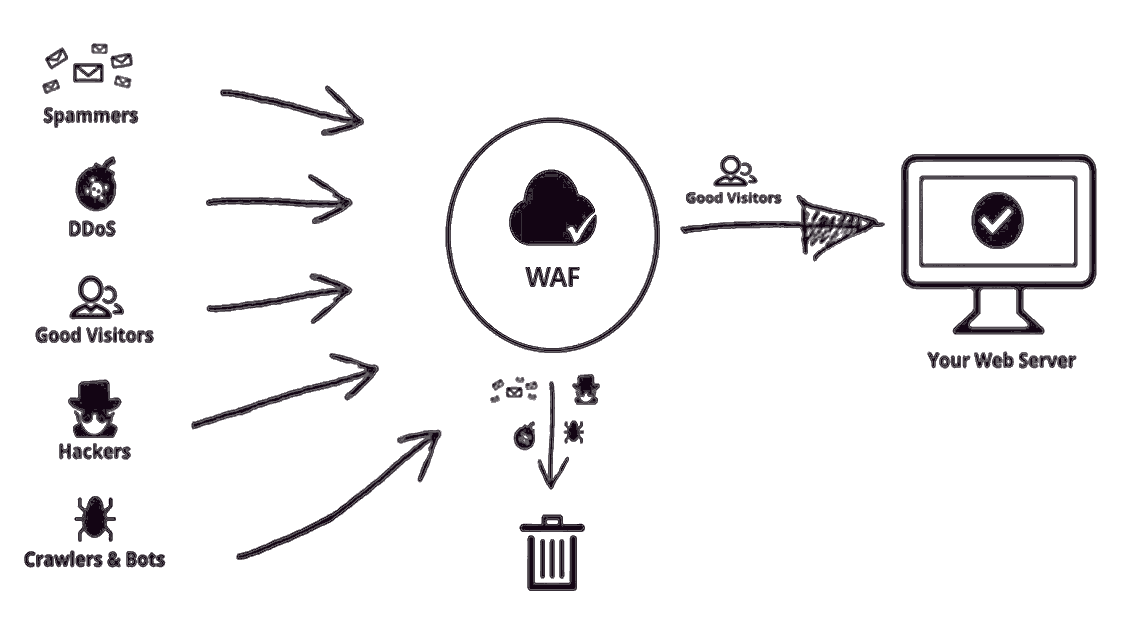

Un pare-feu d’application web (WAF) est un pare-feu qui:

- surveille

- filtre

- bloque

…les paquets de données lorsqu’ils se déplacent vers et depuis un site internet ou une application web.

Un WAF peut être basé sur:

- un réseau

- un hôte

- ou un nuage

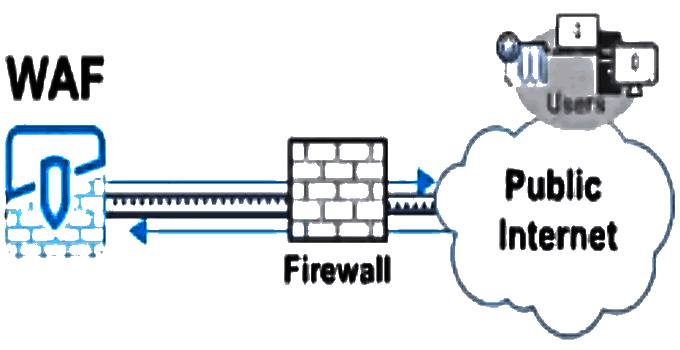

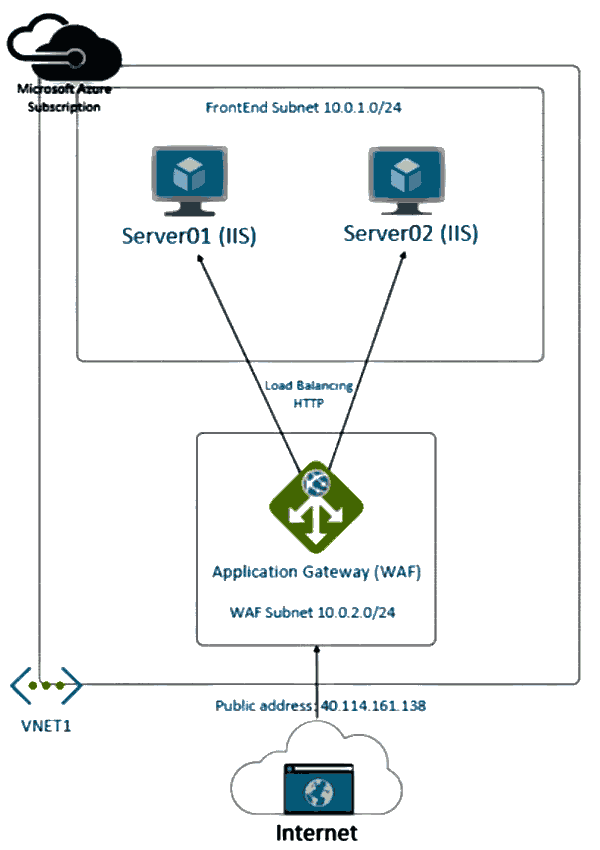

Il est souvent déployé par un proxy inversé et placé devant un site internet une application. Fonctionnant comme un appareil réseau ou un service cloud, le WAF inspecte chaque paquet et des règles prédéfinies pour analyser la logique des applications web et filtrer le trafic potentiellement dangereux susceptible de faciliter les exploits web.

En quoi le WAF est-il un organe de sécurité

Les pare-feu d’applications web consituent un contrôle de sécurité commun utilisé par les entreprises pour:

- protéger les systèmes web contre les exploits

- les infections par des logiciels malveillants

- l’usurpation d’identité

- et d’autres menaces ou vulnérabilités

Grâce à des inspections personnalisées, un WAF est capable de détecter et de prévenir immédiatement plusieurs des failles de sécurité des applications web les plus dangereuses. Les pare-feu de réseau traditionnels et autres systèmes de détection d’intrusion (IDS) / prévention des intrusions (IPS) ne sont pas toujours en mesure de le faire.

Les WAF sont particulièrement utiles aux entreprises qui fournissent des produits ou des services sur internet:

- les achats en ligne

- les services bancaires en ligne

- et d’autres interactions entre clients et partenaires commerciaux

Comment fonctionne le WAF ?

Le WAF analyse les requêtes HTTP (Hypertext Transfer Protocol) et applique un ensemble de règles pour séparer les codes bénins des codes malveillants.

Les parties principales des conversations HTTP qu’un WAF analyse sont les requêtes GET et POST.

- Les requêtes GET sont utilisées pour récupérer des données sur le serveur

- Les requêtes POST sont utilisées pour envoyer des données à un serveur afin de changer son état

Un WAF peut adopter 2 approches différentes pour analyser et filtrer le contenu de ces requêtes HTTP

L’approche de la liste blanche signifie que le WAF refuse par défaut toutes les demandes et n’autorise que les demandes dont on sait qu’elles sont fiables.

La liste blanche fournit une liste d’adresses IP dont on sait qu’elles sont sûres. La liste blanche est moins gourmande en ressources que la liste noire. L’inconvénient de la liste blanche est qu’elle peut bloquer involontairement un trafic bénin. Si elle permet de couvrir un large territoire et peut être efficace, elle peut aussi être imprécise.

L’approche de liste noire consiste à laisser passer les paquets et utiliser des signatures prédéfinies pour bloquer le trafic web malveillant et protéger les vulnérabilités.

Il s’agit d’une liste de règles qui indiquent les paquets malveillants. La liste noire est plus appropriée pour les sites web et les applications web publics car ils reçoivent beaucoup de trafic d’adresses IP inconnues.

L’inconvénient de la liste noire, c’est qu’elle est plus gourmande en ressources. Elle nécessite plus d’informations pour filtrer les paquets en fonction de caractéristiques spécifiques, par opposition à un filtrage par défaut sur des adresses IP de confiance.

Un modèle de sécurité hybride utilise à la fois des éléments de la liste noire et de la liste blanche.

Quel que soit le modèle de sécurité utilisé par un WAF, il fonctionne toujours pour analyser les interactions HTTP et réduire / éliminer le trafic malveillant avant qu’il n’atteigne le serveur.

Les différents types de pare-feu pour applications web

Les WAF en réseau

Les WAF en réseau sont généralement basés sur du matériel et peuvent réduire la latence car ils sont installés localement dans les locaux via une appliance dédiée.

La plupart des grands fournisseurs de WAF en réseau permettent la réplication des règles et des paramètres sur plusieurs appareils, ce qui rend possible le déploiement, la configuration et la gestion à grande échelle.

Le plus grand inconvénient de ce type de produit WAF est son coût : il y a une dépense d’investissement initiale, ainsi que des coûts opérationnels permanents pour la maintenance.

Les WAF basés sur l’hôte

Les WAF basés sur l’hôte peuvent être entièrement intégrés dans le code de l’application elle-même.

Les avantages de la mise en œuvre d’un WAF basé sur l’hôte sont un coût moindre et des options de personnalisation accrues.

Mais les WAF basés sur l’hôte peuvent être difficiles à gérer car ils nécessitent des bibliothèques d’applications et dépendent des ressources du serveur local pour fonctionner efficacement. C’est pourquoi il peut être nécessaire d’augmenter les ressources en personnel, y compris celles des développeurs, des analystes système et des DevOps/DevSecOps.

Les WAF hébergés en nuage

Les WAF hébergés en nuage offrent une solution à faible coût pour les organisations qui souhaitent un produit clé en main nécessitant un minimum de ressources pour la mise en œuvre et la gestion.

Les WAF en nuage sont faciles à déployer, disponibles sur abonnement et ne nécessitent souvent qu’un simple système de nom de domaine (DNS) ou un changement de proxy pour rediriger le trafic des applications.

Bien qu’il puisse être difficile de confier à un fournisseur tiers la responsabilité de filtrer le trafic des applications web d’une organisation, cette stratégie permet de protéger les applications sur un large éventail de sites d’hébergement. En outre, ces fournisseurs tiers disposent des informations les plus récentes sur les menaces et peuvent aider à identifier et à bloquer les dernières menaces à la sécurité des applications.

WAF vs. Pare-Feu

Pare-feu est un terme général désignant un micrologiciel qui défend un réseau informatique en filtrant les paquets de données entrants.

Dans le cadre de cette définition large, il existe plusieurs catégories qui se différencient par le type de protection qu’elles fournissent et la manière dont elles le font:

Un WAF est une autre catégorie de pare-feu qui se différencie par la façon dont il filtre spécifiquement les paquets de données.

Le WAF est unique parce qu’il se concentre uniquement sur les attaquants basés sur le web au niveau de la couche application, alors que d’autres types (tels que le filtrage de paquets et l’inspection) ne sont pas capables de se défendre contre ces attaques.

Un WAF ressemble à un pare-feu proxy, mais il se concentre plus particulièrement sur la logique applicative de la couche 7.

Lecture complémentaire

SIEM : définition et guide pour les débutants

Avantages du WAF

Avantages par rapport à un pare-feu

Un WAF présente un avantage par rapport aux pare-feu traditionnels

Il offre une plus grande visibilité sur les données d’application sensibles qui sont communiquées à l’aide de la couche d’application HTTP

Il peut prévenir les attaques de la couche applicative qui contournent normalement les pare-feu traditionnels du réseau.

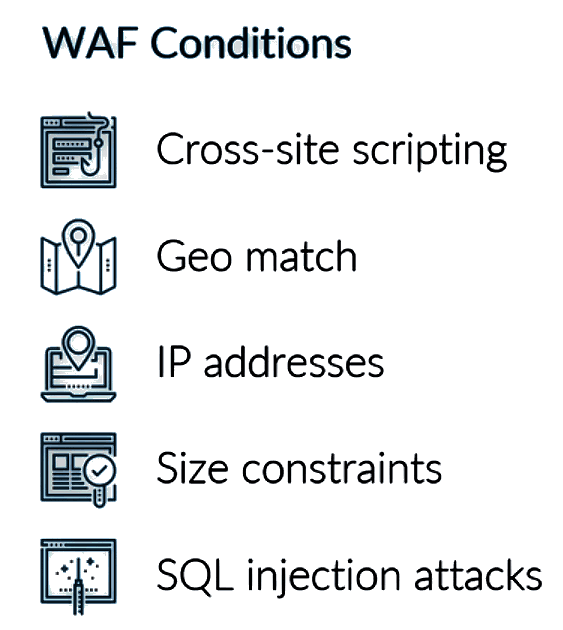

Les attaques prévenues par un WAF

- Les attaques de type XSS (Cross-site scripting) permettent aux attaquants d’injecter et d’exécuter des scripts malveillants dans le navigateur d’un autre utilisateur.

- Les attaques par injection de langage de requête structuré (SQL) peuvent affecter toute application qui utilise une base de données SQL. Elles permettent aux attaquants d’accéder à des données sensibles et de les modifier éventuellement.

- Le piratage de session Web permet aux attaquants de détourner un identifiant de session et de se faire passer pour un utilisateur autorisé. Un ID de session est normalement stocké dans un cookie ou un localisateur de ressources uniformes (URL).

- Les attaques par déni de service distribué (DDoS) submergent un réseau en l’inondant de trafic jusqu’à ce qu’il soit incapable de servir ses utilisateurs. Les pare-feu de réseau et les WAF peuvent tous deux gérer ce type d’attaque mais leur approche est différente.

Un autre avantage du WAF est qu’il peut défendre les applications web sans nécessairement avoir accès au code source de l’application.

Alors qu’un WAF basé sur l’hôte peut être intégré au code de l’application, un WAF hébergé dans le nuage est capable de défendre l’application sans y avoir accès. En plus, un WAF en nuage est facile à déployer et à gérer. Il fournit des solutions de correctifs rapides qui permettent aux utilisateurs de personnaliser rapidement leurs paramètres pour s’adapter aux menaces nouvellement détectées.

Pourquoi un WAF est important

Un WAF est important pour le nombre croissant d’entreprises qui fournissent des produits sur Internet:

- banquiers en ligne

- fournisseurs de plateformes de réseaux sociaux

- développeurs d’applications mobiles

En effet, il permet d’éviter les fuites de données.

De nombreuses données sensibles, telles que les données des cartes de crédit et les dossiers des clients, sont stockées dans des bases de données back-end accessibles par le biais d’applications web. Les attaquants ciblent fréquemment ces applications pour accéder aux données associées.

Un WAF en complément

Bien que le WAF soit important, il est plus efficace lorsqu’il est associé à d’autres composants de sécurité, notamment les IPS, les IDS et les pare-feu classiques ou de nouvelle génération (NGFW).

Un modèle de sécurité d’entreprise complet positionnerait idéalement :

- un WAF

- d’autres types de pare-feu tels que les NGFW

- des composants de sécurité tels que les IPS et les IDS

WAF commerciaux ou open source ?

Il existe des options WAF commerciales et open source.

- Les vendeurs commerciaux les plus populaires sont F5, Barracuda et Cloudflare.

- Les fournisseurs de logiciels libres les plus populaires sont ModSecurity, Naxsi et WebKnight.

Merci bp de votre participation, je pourrai éventuellement plus tard inclure votre commentaire dans l’article.

Bonjour

Je voulais juste rajouter qu’il existe des alternatives à F5 et Barracuda au niveau WAF.

Il y a Kemp avec son logiciel Loadmaster qui existe en version payante ou libre avec toutes les fonctionnalités disponibles dont le WAF.

Kemp est un reverse proxy et load balancer, doté de fonctionnalités vous permettant de sécuriser vos sites web à des coûts défiants toute concurrence :protection DDOS, délégation d’authentification des utilisateurs, IPS, WAF…

Le WAF est basé sur le système OWASP avec ses règles CRS V3.0, avec une grande simplicité de configuration.

Vous pouvez également créer des solutions de PRA/PCA avec le système GEO GSLB… Ceci permet de facilement de basculer d’un DC à un autre DC en cas de défaillance.

Visitor Rating: 5 Stars