Les attaques par déni de service distribué (DDoS) deviennent de plus en plus puissantes.

L’atténuation DDoS devient partie intégrante de votre sécurité.

Arrêter les attaques DDoS est loin d’être un processus simple, et trouver la bonne façon d’atténuer ce type d’activité malveillante diffère en fonction de chaque organisation. Il existe cependant quelques mesures proactives que vous pouvez prendre pour empêcher les attaques DDoS de parvenir à leurs fins.

Avant de nous lancer, il est important de comprendre ce qu’est exactement une attaque DDoS.

Qu’est-ce qu’une attaque par déni de service distribué (DDoS) ?

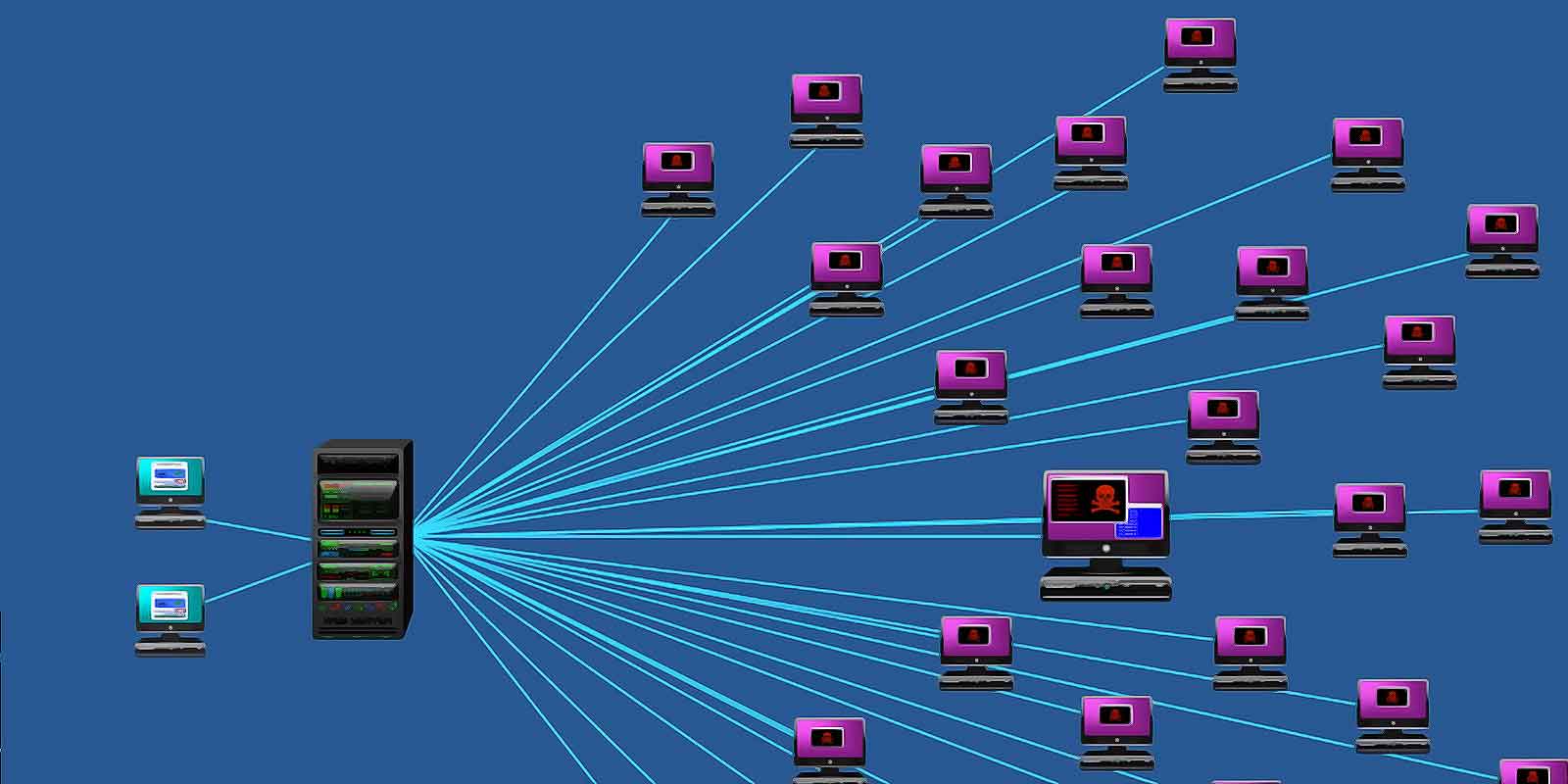

Une attaque par déni de service distribué (DDoS) est une tentative nuisible de perturber le trafic normal d’un réseau en submergeant l’infrastructure d’un flux massif de trafic. Imaginez que vous êtes coincé dans un embouteillage. Vous essayez d’aller quelque part, mais vous ne pouvez pas à cause de tous les véhicules qui circulent sur l’autoroute. Dans ce scénario, une attaque DDoS est un embouteillage qui vous empêche d’atteindre votre destination finale.

Il existe de nombreux types d’attaques DDoS, mais énumérons ici les types les plus courants :

![]()

- Inondation HTTP : C’est un type d’attaque par déni de service distribué (DDoS) dans lequel l’attaquant exploite des requêtes HTTP GET ou POST légitimes pour attaquer le serveur ou l’application web. Les attaques HTTP sont des attaques volumétriques, faites à l’aide d’un botnet de type « armée de zombies ». Il s’agit d’un groupe d’ordinateurs connectés à internet, chacun d’entre eux ayant été malicieusement pervertis à l’aide de logiciels malveillants de type « chevaux de troie ».

- Attaques de protocole : Lorsque l’information est transférée sur internet, les systèmes informatiques envoient et reçoivent des données en utilisant le protocole TCP/IP. En cas de problème de connexion, le protocole ICMP envoie des codes à votre système en expliquant pourquoi une connexion a échoué. Il s’agit de messages simples tels que « Réseau inaccessible » ou « Accès refusé ». Bien que le protocle ICMP puisse envoyer une variété de messages différents, la plupart ne sont jamais vus par l’utilisateur. Même si vous recevez un message d’erreur, le logiciel que vous utilisez, comme votre navigateur Web, traduit généralement le message dans un langage simple que vous pouvez comprendre. C’est ce type de communication qui est ciblé dans cette attaque.

- Attaques volumétriques

- Amplification DNS ou UDP

- Couches de 7 attaques

Comment prévenir une attaque DDoS

Maintenant que vous comprenez ce qu’est une attaque DDoS, quelles sont les mesures que vous pouvez prendre pour l’éviter ? La prévention d’une attaque DDoS demande beaucoup d’efforts décomposés comme suit.

Le facteur le plus important est de parvenir à séparer le trafic légitime du trafic malveillant. Comme nous l’avons mentionné plus haut, il existe différents types d’attaques DDoS et même parfois des attaques DDoS multi-vecteurs, dans lesquelles il y a des couches séparées de différentes attaques.

Pensez aussi à utiliser un VPN pour empêcher votre FAI et d’éventuels hackers de lire ce que vous faîtes sur internet et de récupérer votre adresse IP. Nous parlions de cette technologie dans notre article :

Limiter le débit

Un moyen courant d’atténuer une attaque DDoS consiste à mettre en œuvre une limitation du débit. Le nombre de requêtes qu’un serveur pourra accepter dans un certain laps de temps sera limité. Bien qu’il s’agisse d’un élément utile pour atténuer une attaque DDoS, cela ne fonctionnera pas s’il s’agit d’attaques complexes.

Anycast

A plus grande échelle, l’utilisation d’un pare-feu d’application Web (WAF) et la diffusion réseau Anycast entrent en jeu. Anycast est une méthode d’adressage et de routage réseau dans laquelle une adresse de destination unique possède plusieurs chemins de routage vers plusieurs destinations finales. En gros, le réseau Anycast disperse le trafic sur un large éventail de serveurs, qui font chacun rebondir le trafic jusqu’à votre machine.

Un WAF peut aussi atténuer une attaque en 7 couches en plaçant un ensemble de règles entre le serveur d’origine et internet. Un WAF agira comme un gardien protégeant le serveur du trafic malveillant. La configuration d’un WAF sur votre serveur n’est pas forcément simple. Elle demande l’installation et la configuration d’OWASP.

La mise en place d’un réseau Anycast est de son côté un peu plus fastidieuse. Pour configurer un réseau Anycast, vous devez d’abord installer des serveurs ou des nœuds dans plusieurs centres de données au niveau régional et mondial. Une fois ces serveurs configurés, vous devez configurer votre réseau pour acheminer les requêtes entrantes de manière à ce qu’elles soient dispersées sur vos serveurs en utilisant une méthode de hiérarchisation.

Migrer son site vers Cloudflare

Cloudflare fait du bon boulot pour arrêter le trafic des robots, mais pas avec son plan gratuit ! En fait, ouvrir un compte gratuit sur Cloudflare ne m’avait apporté qu’un trafic encore plus suspect lorsque je l’avais testé. Si vous avez besoin d’une protection DDOS, il vous faut opter pour la version payante.

Il existe 2 grandes marques de pare-feu d’applications Web, faciles à mettre en œuvre pour tout type de site. Il s’agit de Cloudflare et Sucuri.

Récemment, Sucuri a augmenté ses prix qui reviennent au même niveau que CloudFlare. Si vous voulez bénéficier de la protection de la couche 7, vous devez passer au forfait de 200 euros par mois pour l’un ou l’autre de ces acteurs. Seule une protection DDoS avancée aux couches 3, 4 et 7 permet de détecter automatiquement les changements soudains effectués sur votre trafic. Pour vous protèger contre les inondations POST, HTTP, et les attaques basées sur le DNS, la couche 7 est indispensable.

N’oubliez pas qu’aucune entreprise ne peut vous promettre une protection à 100 % contre les DDoS, tout ce qu’elle peut faire est de vous aider à l’atténuer automatiquement.

Contacter votre FAI ou votre hébergeur de site web

N’hésitez pas à appeler votre FAI ou votre hébergeur si vous n’hébergez pas votre propre serveur Web. Dîtes-leur que vous êtes attaqué et demandez de l’aide. Selon la force de l’attaque, le FAI ou l’hébergeur peut déjà l’avoir détectée – ils peuvent même eux aussi être submergés par l’attaque.

Vous avez plus de chances de résister à une attaque DDoS si votre serveur Web est situé dans un centre d’hébergement que si vous l’exécutez vous-même. Un centre de données professionnel aura une bande passante et des routeurs de plus grande capacité que votre entreprise personnelle. De plus, son personnel aura probablement plus d’expérience avec les attaques.

Vous avez l'impression que vos proches vous espionnent ou même que votre opérateur téléphonique enregistre tous vos historiques de connexion?

Si une attaque DDoS est suffisamment importante, la première chose qu’un hébergeur ou un FAI est susceptible de faire, c’est de faire un « null route » sur votre trafic. Cela entraîne l’abandon des paquets destinés à votre serveur Web avant leur arrivée.

Cela peut être très coûteux pour une société d’hébergement d’autoriser un DDoS sur son réseau car cette attaque consomme beaucoup de bande passante et peut affecter d’autres clients. La première chose qu’ils font, c’est de vous mettre dans un « trou noir » pendant un certain temps.

Ensuite, pour remettre le site en ligne, votre FAI ou votre hébergeur peut détourner le trafic vers un « scrubber », où les paquets malveillants sont supprimés avant que les paquets légitimes ne soient envoyés sur votre serveur Web.

Activez le blocage de certains pays

Le blocage par pays est généralement efficace pour minimiser les risques. Voici quelques points à noter :

L’origine régionale n’est pas très pertinente pour les ordinateurs. Un pare-feu de site Web ne peut voir que les adresses IP. L’inférence de la géographie à partir des adresses IP repose sur de grandes tables qui ne sont jamais complètement à jour. Travailler autour de ces systèmes de blocage est insignifiant pour les attaquants. Pour les pirates, il suffit d’utiliser un proxy anonyme ou un proxy provenant de votre liste de pays autorisés. C’est facile à faire en utilisant Tor par exemple.

De nos jours, la plupart des botnets sont constitués de milliers de sites internet piratés, de vidéos en circuit fermé compromises, d’ordinateurs infectés et d’autres périphériques internet. Les attaques sont distribuées dans le monde entier.

Cela ne veut pas dire que le blocage par pays n’aidera pas à prévenir les menaces de DDoS… Le blocage par pays peut empêcher des milliers de robots inattentifs d’envoyer des spams sur vos journaux de connexion !

Exécutez un service de messagerie séparé

Si vous avez votre service de messagerie sur le même serveur que votre site Web, l’attaquant peut facilement trouver l’adresse IP de votre serveur d’origine. C’est une lacune de sécurité importante. Pour la combler, utilisez un service de messagerie sur un serveur séparé, que ce soit par l’intermédiaire de votre hébergeur ou d’un fournisseur tiers (→ ici notre article sur RiseUp, une messagerie sécurisée).

Les utilisateurs Mac peuvent exécuter cette commande dans leur Terminal pour voir quelle IP est rapportée avec leurs enregistrements MX :

dig +short $(dig mx +short WEBSITE)

Par exemple, si je m’inquiétais à propos de exemple.com, j’écrirais :

dig +short $(dig mx +short exemple.com)

Les utilisateurs de PC peuvent exécuter cette commande à l’invite de commande pour voir quelle IP est rapportée avec leurs enregistrements MX :

nslookup -q=mx SITE WEB

Par exemple, si je m’inquiétais à propos de exemple.com, je taperais :

nslookup -q=mx exemple.com

Un attaquant peut toujours trouver cette adresse IP. Assurez-vous juste que cette adresse IP soit différente de celle de votre serveur web. Si votre email est sur le même serveur, peu importe combien de fois vous changerez de serveur web, l’attaquant pourra toujours trouver la nouvelle IP.