Dans un monde de plus en plus numérique, il est plus important que jamais de vous protéger, vous et votre famille, en ligne.

Découvrez toutes les options dont vous disposez pour vous assurer que vous et vos proches êtes en sécurité sur internet.

Pourquoi vous avez besoin de vous protéger en ligne

Pensez-y : vous allez sur internet tous les jours, plusieurs fois par jour, et vous utilisez de nombreuses informations personnelles :

- de votre nom

- à votre email

- en passant par vos informations bancaires

- et à peu près tout ce qui fait votre vie

Cependant, 66 % des responsables de petites entreprises pensent que les cyberattaques sont peu probables, sous-estimant largement les menaces existantes.

- En réalité, plus de 17 % des gens disent avoir été victimes d’une cyberattaque

- Et 16,5 % n’en sont pas sûrs, ce qui est sans doute tout aussi préoccupant

Tout comme votre maison, vous devez commencer à penser à votre sécurité numérique.

Qu’est-ce que la sécurité numérique ?

En un mot, la sécurité numérique consiste à protéger votre ordinateur, vos appareils mobiles, vos tablettes et tout autre appareil connecté à internet contre les intrusions, qui peuvent prendre la forme de piratage, de phishing, etc.

La sécurité numérique peut également servir à protéger vos 2 contre leur utilisation et leur vente par des entreprises. Il existe un certain nombre de moyens de se protéger sur internet :

- des VPN

- aux gestionnaires de mots de passe

- en passant par les services de contrôle d’identité

Tout d’abord, parlons plus en détail des menaces actuelles.

Statistiques sur les cyberattaques

En 2020, les données les plus récentes disponibles, 4 milliards de dollars ont été perdus en raison de cybercrimes, comme l’a signalé le Centre de plaintes pour crimes sur Internet (IC3) du FBI.

Ce chiffre est en hausse par rapport à plus de 2 milliard de dollars en 2015, avec environ 60 000 plaintes supplémentaires dans l’ensemble.

Une grande concentration des victimes étaient des personnes âgées de 50 ans et plus, ce qui montre à quel point les moins férus de technologie sont plus susceptibles d’être victimes de cyberattaques.

« Le rapport 2020 montre à quel point ces crimes sont répandus. Il montre également que le bilan financier est substantiel et qu’une victime peut être toute personne qui utilise un appareil connecté. La sensibilisation est un outil puissant dans les efforts pour combattre et prévenir ces crimes. »

Le vol d’identité

En ce qui concerne spécifiquement le vol d’identité, environ 10 % des personnes de plus de 16 ans ont été victimes d’un vol d’identité au cours de l’année écoulée, ce qui a entraîné des pertes de plus de 20 milliards de dollars, selon les données les plus récentes de 2020.

C’est une augmentation de 3 % par rapport à 2019, et pour 85 % des victimes, un seul type de compte a été touché, généralement un compte financier.

- L’usurpation d’identité entraîne non seulement des problèmes financiers

- mais aussi émotionnels

- en particulier pour les problèmes qui ont pris six mois ou plus à résoudre

Il existe toutefois des moyens de prévenir les cyberattaques, le piratage, le phishing, etc. Lisez la suite pour découvrir comment.

Qu’est-ce que le piratage ? Et comment l’éviter

Lorsque vous entendez le mot « hacker », vous pensez probablement à un type en sweat à capuche noir, affalé devant un ordinateur, en train d’écrire furieusement du code. Et même si c’est le cas pour certains hackers, il en existe de toutes les formes, de toutes les tailles et de tous les niveaux d’éthique.

Mais avant d’en parler, nous voulons répondre à la question générale que tout le monde se pose, à savoir : qu’est-ce que le piratage ?

Qu’est-ce que le piratage ?

Le piratage informatique est une pratique qui consiste à utiliser ses connaissances technologiques pour pénétrer dans des systèmes informatiques et exploiter leurs vulnérabilités.

- Le pirate, c’est-à-dire la personne qui effectue le piratage, peut bloquer l’accès au système

- recueillir des données dans le système

- ou avoir accès à d’autres dispositifs au sein du même réseau

Types de pirates informatiques

Comme nous l’avons déjà dit, tous les pirates informatiques ne sont pas égaux. En général, ils sont divisés en trois catégories :

- white hat

- black hat

- et grey hat

White HatLes « pirates en chapeau blanc » sont des pirates de pénétration éthiques qui sont généralement engagés par les entreprises qu’ils piratent. Oui, vous avez bien lu. Les pirates en chapeau blanc peuvent être engagés sous contrat, à temps plein, ou ils peuvent opérer par le biais de programmes de primes aux bugs, dans lesquels une entreprise offre de l’argent à quiconque peut trouver une vulnérabilité. |

Les hackers « black hat »Dans le même ordre d’idées, les hackers « black hat » sont les « méchants » que l’on voit souvent dans les films. Ils s’introduisent illégalement dans des systèmes pour des raisons de gain personnel, en prenant généralement des informations financières ou personnelles pour voler de l’argent et des identités. |

Les hackers « Gray Hat »Comme toute chose dans la vie, le piratage comporte une zone grise. Si les pirates « en chapeau gris » n’ont pas nécessairement d’intentions malveillantes, ils ne sont pas très soucieux de respecter les lois et peuvent donc s’introduire dans le système d’une entreprise sans son autorisation. Cependant, la raison du piratage sera différente de celle d’un pirate à chapeau noir. Peut-être est-ce pour aider l’entreprise, croyez-le ou non. |

Types de piratage

En plus de ces types de pirates, il existe d’autres types de piratage, qui peuvent être divisés en deux catégories.

Les « Zero-Day Hacks »Les hacks de type « Zero Day » comprennent des vulnérabilités que l’entreprise n’a jamais vues auparavant. En fait, l’entreprise peut même ne pas savoir qu’elle a été piratée. Les hackers « black hat » réservent généralement les hacks de type « zero-day » aux entreprises dont ils peuvent tirer un profit personnel, qu’il s’agisse d’une entreprise internationale ou d’un système de sécurité national. Ce sont les organisations de ce type qui promettent d’énormes retours financiers, à condition de ne pas se faire prendre. |

Divers types de piratageTout autre type de piratage utilise souvent ce que l’on appelle un script kiddie, un logiciel préexistant qui ne nécessite pas de grandes connaissances en programmation pour attaquer un système. Contrairement aux pirates de type « zero-day », les script kiddies sont assez faciles à protéger contre les systèmes si le logiciel a été mis à jour. Veillez donc à effectuer ces mises à jour logicielles, même si le moment est mal choisi ! |

Comment fonctionne le piratage

Comment ces pirates trouvent-ils les vulnérabilités des systèmes, les exploitent-ils et s’en emparent-ils ? Trois voies principales règnent en maître :

L’ingénierie socialeLe moyen le plus simple de pirater un compte ou un système ? Il suffit de demander à l’utilisateur son mot de passe ! Cela peut prendre la forme d’hameçonnage ou d’appels téléphoniques non sollicités, alors faites attention à qui vous donnez vos informations d’identification.

|

Piratage par programmationPlus avancé que l’ingénierie sociale, le piratage par programmation exige du pirate qu’il trouve des vulnérabilités dans un système et s’approprie tous les privilèges administratifs. |

Accès physiqueBien sûr, le moyen le plus facile de pirater un ordinateur ou un système est d’y avoir un accès physique pendant une longue période. Permettez-nous de vous implorer de faire attention à vos biens ou même d’investir dans un système de sécurité domestique. |

Pourquoi le piratage est mauvais (et bon)

Comme tout pouvoir, le piratage peut être utilisé pour le bien et le mal. Commençons par le mal. Les pirates non éthiques ont la capacité de :

- Voler des informations sur des cartes de crédit, des informations personnelles, des identifiants de connexion, etc.

- Attaquer la sécurité nationale d’autres pays

- injecter des logiciels malveillants dans les ordinateurs

- Modifier ou détruire des données

Les hackers éthiques, quant à eux, peuvent utiliser le piratage pour :

- L’hacktivisme, c’est-à-dire les causes politiques ou sociales.

- Améliorer la sécurité des sites web ou des applications.

Comment protéger votre smartphone contre le piratage ?

- Qu’il s’agisse d’écouter un podcast sur le chemin du travail,

- de faire des calculs rapides alors que nos compétences en calcul mental se sont presque complètement détériorées,

- ou de tout inscrire dans notre agenda, des films aux rendez-vous chez le médecin

…il n’y a presque jamais un moment où nous n’avons pas notre smartphone à nos côtés.

Si nous devions être piratés, nous aurions de gros problèmes et risquerions de perdre :

- des informations sur nos cartes de crédit

- notre localisation

- notre numéro de sécurité sociale, etc.

Mais ne jetez pas votre smartphone tout de suite ! Il existe un certain nombre de moyens d’empêcher les pirates d’accéder à votre smartphone, et aucun d’entre eux ne demande beaucoup de temps ou d’efforts.

En quelques minutes seulement, vous pouvez passer de zéro à un héros en matière de sécurité des smartphones. C’est parti !

Activez l’option Effacer les donnéesQue se passe-t-il si votre smartphone est perdu ou volé et que, pour une raison quelconque, des pirates parviennent à accéder à votre compte ? Bien sûr, c’est le pire des scénarios, mais d’une manière étrange, penser à ce qu’il faut faire dans ces situations est en quelque sorte notre travail. Ne vous inquiétez pas : il existe une solution, à savoir l’activation de l’option Effacer les données, autrement dit l’autodestruction de votre smartphone. L’autre option consiste à faire en sorte que le téléphone s' »autodétruise » automatiquement après un trop grand nombre de tentatives de code d’accès infructueuses. Bien sûr, il s’agit d’une mesure plus extrême, mais l’une ou l’autre renforcera la sécurité de votre smartphone. |

Créez un code d’accès longLorsqu’ils choisissent un code de passe, les gens ont tendance à faire quelque chose d’assez évident, comme leur date d’anniversaire, des numéros dans l’ordre chronologique, ou une partie de leur numéro de téléphone. Inutile de dire que ce n’est pas la pratique la plus sûre. Il est préférable de choisir des chiffres vraiment aléatoires et d’utiliser un code de six chiffres, le plus long possible. S’il sera un peu plus difficile de se souvenir de ce numéro, il sera également plus difficile pour les pirates de le deviner, ce qui est finalement une bonne chose pour la sécurité de votre téléphone. |

Configurez l’authentification à deux facteursSi vous avez été attentif, vous savez que c’est une bonne idée d’activer le verrouillage automatique pour que vous deviez entrer un code d’accès à votre smartphone, mais si vous voulez aller plus loin, nous configurons l’authentification à deux facteurs. Ainsi, si quelqu’un devine votre code d’accès, il ne pourra toujours pas accéder à votre téléphone, car votre opérateur téléphonique vous enverra un autre code par SMS ou par téléphone. Encore une fois, cela rendra l’ouverture de votre smartphone un peu plus fastidieuse, mais c’est une idée fantastique si vous voulez vraiment éviter les pirates. |

Effectuez toutes les mises à jour logiciellesDes sociétés comme Google et Apple ont des employés qui travaillent 24 heures sur 24 pour améliorer la sécurité des smartphones, alors s’il y a une mise à jour d’iOS ou d’Android, faites-la. Si une mise à jour d’iOS ou d’Android est disponible, faites-la. Bien que ces mises à jour puissent être ennuyeuses, elles sont indispensables pour rester au fait des dernières nouveautés en matière de logiciels de sécurité. Nous vous recommandons de les faire la nuit pour ne jamais être sans votre smartphone pendant vos heures de veille ! |

Verrouillez votre smartphone plus tôtDans les moments où nous n’avons pas nos smartphones à portée de main, vous avez peut-être remarqué qu’ils se verrouillent, vous obligeant à entrer votre code d’accès ou des données biométriques comme votre empreinte digitale ou votre visage. N ous vous recommandons donc de régler le verrouillage automatique sur 30 secondes, ce qui signifie qu’il se verrouillera en l’absence d’activité pendant 30 secondes. Et si le verrouillage n’est pas du tout activé, inutile de dire que vous devriez probablement changer cela. |

Ne faites pas de JailbreakJailbreaker votre smartphone signifie que vous avez un contrôle total sur votre smartphone, en évitant les restrictions du fabricant.

Cependant, nous ne recommandons pas le jailbreak car la liberté s’accompagne d’un manque de sécurité. Tout d’abord, vous ne devriez pas télécharger d’applications qui ne proviennent pas de la boutique d’applications, car elles n’ont pas été examinées pour détecter les logiciels malveillants. En fait, lorsque vous jailbreakez votre téléphone, vous supprimez toutes les mesures de sécurité que le fabricant a intégrées à ses smartphones – c’est comme si vous démolissiez la clôture de votre maison. Même si vous appréciez la vue, vous êtes beaucoup plus vulnérable qu’avant. Le Jailbreaking supprime également la protection antivirus du smartphone, et vous ne pourrez pas facilement mettre à jour votre logiciel, ce qui pourrait entraîner d’autres problèmes. |

Désactivez le remplissage automatiqueLe remplissage automatique, qui permet de remplir automatiquement des formulaires avec vos informations personnelles et financières, est à la fois incroyablement pratique et incroyablement dangereux si votre téléphone tombe entre de mauvaises mains. Qu’est-ce qui empêcherait un pirate ou un voleur d’utiliser les informations de votre carte de crédit pour s’acheter une nouvelle garde-robe chez Supreme ? Bien que cela puisse rendre votre vie un peu plus fastidieuse, le plus sûr est de désactiver la fonction de remplissage automatique sur votre smartphone. |

Évitez le phishing et les pop-upsLe Phising est devenu de plus en plus sophistiqué, envoyant à des personnes férues de technologie des liens et des publicités pop-up apparemment légitimes. Bien que l’hameçonnage soit un sujet sur lequel nous aurons beaucoup de choses à dire, nous tenons à vous communiquer quelques principes de base.

Faites défiler la page pour découvrir comment vous pouvez savoir si un site Web est sûr ou non. |

Ce site Web est-il sûr ?

Étant donné le nombre de fois où nous utilisons internet dans une journée, nous passons probablement très peu de temps à nous demander quels sont les sites Web sûrs à utiliser.

Bien sûr, la consultation d’un mauvais site Web peut avoir des conséquences importantes :

- comme le phishing

- les virus

- les logiciels malveillants

- l’usurpation d’identité, etc.

Mais comment savoir si un site Web est dangereux et quelles sont les mesures à prendre pour s’assurer que vous ne visitez que des sites légitimes ?

Quelques signes rapides d’un site Web qui peut être utilisé sans problème

- Symbole de cadenas à côté de l’URL

- HTTPS dans l’URL plutôt que HTTP

- Politique de confidentialité sur le site Web

- Le site accepte les principaux modes de paiement.

Tout comme pour les rencontres, lorsque vous surfez sur le Web, il est important d’être attentif aux signaux d’alerte tels que :

- Le navigateur vous indique que le site n’est pas sûr

- Nombreuses fenêtres pop-up ou redirections vers d’autres sites Web douteux

- Le site n’accepte que les virements bancaires ou les paiements électroniques

- Absence de politique de retour ou de politique de confidentialité sur le site

Allons un peu plus loin.

Outils intégrés au navigateur pour la sécurité des sites Web

Il y a de fortes chances que votre navigateur fasse déjà beaucoup pour vous en matière de sécurité des sites Web. Personnellement, nous utilisons Chrome, qui :

- bloque les fenêtres pop-up

- envoie des requêtes « do not track » aux sites Web pour protéger nos données

- désactive les contenus flash non sécurisés

- bloque les téléchargements malveillants

- contrôle les sites qui peuvent accéder à notre haut-parleur, notre microphone et notre caméra.

Il suffit d’aller dans les paramètres de votre navigateur et de vérifier la section « Confidentialité et sécurité » pour voir comment votre navigateur filtre le mauvais. Bien sûr, ces outils de sécurité intégrés au navigateur ne détectent pas tout, c’est pourquoi il est important d’effectuer d’autres tests.

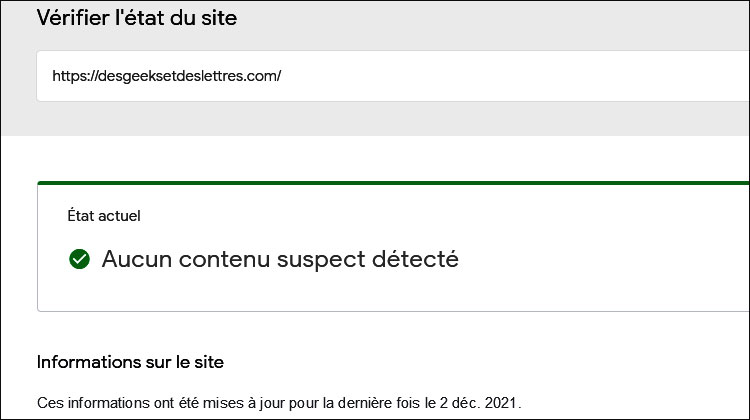

Autres tests de sécurité des sites Web

Si vous n’êtes pas certain qu’un site Web est sûr, le plus simple est de le saisir dans un vérificateur de sites Web tel que :

Il vous dira si le site est sûr ou non en moins de deux secondes !

Bien sûr, vous ne voulez pas avoir à entrer chaque site internet sur lequel vous allez dans un vérificateur en ligne, car cela prendrait beaucoup de temps et serait peu pratique.

Il existe donc quelques éléments que vous pouvez analyser vous-même pour savoir si un site est légitime.

Utilisez des détaillants de confiance

Cela peut sembler évident, mais si vous faites des achats en ligne, essayez d’utiliser des détaillants dont vous avez entendu parler, Amazon étant le choix le plus évident.

N’oubliez pas que vous donnez à ce site les informations relatives à votre carte de crédit, ainsi que votre nom, votre email et votre adresse, ce qui pourrait être très dangereux si elles tombaient entre de mauvaises mains.

Vérifiez deux fois les URL

Parfois, les escrocs orthographient mal les noms des URL de confiance ou remplacent une des lettres par un chiffre, comme par exemple en écrivant go0gle.com au lieu de google.com.

Dans la précipitation, vous pouvez facilement passer à côté de ces erreurs, et comme les faux sites Web imitent aussi bien les vrais sites Web, il est assez facile de donner vos informations personnelles aux malfaiteurs.

Heureusement, si vous utilisez Firefox ou Chrome, vous pouvez simplement passer votre souris sur le « texte d’ancrage » (c’est-à-dire le texte qui est lié), pour voir l’URL avant de cliquer dessus. Elle apparaîtra dans le coin inférieur gauche de votre navigateur.

Si vous êtes un utilisateur de Safari, il vous suffit d’aller dans le menu Affichage et de cliquer sur Afficher le statut pour obtenir la même fonction. Faites une vérification rapide de l’orthographe pour vous assurer que vous êtes en sécurité !

Notez les méthodes de paiement

Vérifiez que le site Web accepte les principales cartes de crédit et de débit. Tout site Web normal propose les méthodes de paiement habituelles des principales sociétés de cartes de crédit/débit, telles que Mastercard, Visa, American Express – vous voyez le genre.

Si un site Web n’accepte que les virements bancaires ou les paiements électroniques, évitez-le.

Consultez les sites de critique

Internet est l’endroit idéal pour exposer ses problèmes au plus grand nombre de personnes possible. Il y a de fortes chances que, s’il y a un sujet, des gens l’aient critiqué sur le Web, des restaurants aux sites de commerce électronique.

Profitez du besoin insatiable des gens de tout évaluer publiquement et consultez des sites de critique comme TrustPilot, surtout s’il s’agit d’un site de commerce électronique.

Vous n’êtes même pas obligé d’utiliser un site de critique. Demandez simplement à Google si le site Web ou l’entreprise est une arnaque et voyez ce que les gens en disent. Si plusieurs personnes disent qu’il s’agit d’une escroquerie, il est fort probable qu’elles aient raison.

Vérifiez le HTTPS

Ce n’est pas infaillible à 100 %, mais la plupart des sites Web dignes de confiance ont des URL qui commencent par HTTPS plutôt que HTTP ; et oui, si vous vous demandez, le S signifie sécurisé.

- En fait, cette toute petite lettre fait la différence entre un site Web sécurisé qui chiffre vos données

- et un site Web frauduleux qui les vole (avec des exceptions, bien sûr)

Si le site Web est sécurisé, vous verrez un cadenas à gauche de l’URL, mais notez que certains sites Web non sécurisés ont un HTTPS, ce qui ne garantit pas la sécurité.

Cependant, une règle absolue que vous pouvez suivre est de ne jamais saisir votre 2 ou vos informations financières sur un site Web sans cadenas.

Recherchez une politique de confidentialité

En réalité, la plupart des sites Web de bonne réputation ont une politique de confidentialité, car de nombreux pays l’exigent par la loi, alors assurez-vous d’en trouver une sur un site Web.

Nous ne disons pas que vous serez en mesure de comprendre ces politiques, car elles sont souvent rédigées dans ce que nous appelons le « jargon juridique » dans le secteur. Mais pour avoir une bonne idée de la manière dont le site Web utilisera vos données, appuyez sur la touche Control F et recherchez des termes tels que :

- « tiers »

- « données »

- « stocker »

- « conserver »

Si un site Web n’a pas de politique de confidentialité, nous ne lui ferons pas confiance.

Ne faites pas aveuglément confiance aux badges de « confiance »

Savez-vous combien il est facile d’obtenir un de ces « badges de confiance » sur votre site web ? C’est tellement facile que vous pouvez littéralement taper « badges de confiance » dans Google images et les faire glisser sur votre site.

Bien que ces sceaux puissent sembler légitimes, n’importe qui peut les ajouter à son site Web, qu’il s’agisse d’une grande entreprise comme Barnes & Noble ou du « prince étranger » le plus louche du Web.

Nous ne disons pas que ces badges de confiance rendent automatiquement un site indigne de confiance, mais il ne faut pas les confondre avec la sécurité.

Recherchez ces signaux d’alarme

Il existe un certain nombre de signaux d’alarme qui non seulement font d’un site Web une mauvaise expérience pour l’utilisateur, mais qui peuvent aussi être un indice que quelque chose ne va pas. Faites attention :

- Avertissements Flash

- Pop-ups

- Trop de points d’exclamation !!!!!

- Redirections vers d’autres sites qui ne semblent pas sûrs

- Avertissements de votre navigateur ou de votre moteur de recherche

- Mauvaise orthographe et grammaire

- Texte illogique

- Images bizarres

- Pas d’espace pour laisser des critiques sur les produits

- Pas de politique de retour ni de politique de confidentialité sur le site

- Prix trop beaux pour être vrais

Même si nous détestons juger un livre par sa couverture, ce sont tous des signes d’un site web qui n’est pas très sûr.

Vérifiez le propriétaire du domaine

La plupart des sites Web de bonne réputation, en particulier ceux destinés aux entreprises, ont un propriétaire de domaine, facilement consultable sur le site de l’ICANN, Domain Name Registration Data Lookup.

- Ce site Web vous indiquera également la date d’expiration de ce registre

- l’organisation

- l’adresse postale du titulaire

- ainsi que les données de création du registre

Appelez la société

Nous savons que cela peut sembler démodé, mais même les robots les plus avancés ont du mal à imiter exactement les humains.

Par conséquent, si vous n’êtes pas sûr qu’un site Web provienne d’une véritable entreprise, un moyen facile de le savoir est de l’appeler par téléphone !

En général, la plupart des sites Web fournissent un numéro de téléphone sur leur page « Contact » ou « À propos de nous ». Si vous ne le trouvez pas, vous pouvez également essayer de le rechercher sur la même page de recherche whois que ci-dessus, ou essayer de les contacter par le biais du service clientèle.

Outils de sécurité Web supplémentaires

Enfin, un moyen simple d’éviter d’aller sur des sites Web dangereux est d’utiliser des outils de sécurité Web qui vous protègent des virus. En voici quelques exemples :

- AVG AntiVirus

- Avast Premium Security

- Norton 360 Standard

Avec ces logiciels téléchargés, vous n’aurez pas à vous inquiéter de donner vos 2 à des sites peu sûrs. Il fera le travail pour vous et vous n’aurez pas à vous en soucier du tout !

VPNs

Les VPN sont des réseaux privés virtuels qui chiffrent votre trafic web dans un tunnel, cachant complètement votre activité web et remplaçant votre adresse IP.

Ils sont particulièrement utiles si vous êtes sur un réseau public comme un café, ou si vous voulez simplement accéder au serveur d’un autre pays pour pouvoir profiter de Netflix Italie.

Les VPN rendent beaucoup moins probable le piratage de votre appareil, et vous pouvez facilement les télécharger sur votre téléphone, tablette, ordinateur, ou même votre routeur.

Les VPN préférés de nos experts :

Peut-être le VPN le plus reconnaissable du marché, NordVPN dispose de plus de 5 000 serveurs répartis sur 130 sites, il est donc très probable que vous puissiez en trouver un près de chez vous.

Basé dans les îles du Panama, NordVPN n’est soumis à aucune alliance de surveillance internationale, vos données sont donc en sécurité avec eux.

- Avec NordVPN, vous pourrez torréfier des fichiers via uTorrent

- accéder simultanément à des réseaux privés et publics grâce au tunneling partagé

- et même accéder à Netflix, pour tous les cinéphiles

Les plans sont disponibles sur une base mensuelle, annuelle ou bisannuelle

+ de 5000 serveurs mondiaux

Streaming sans interruption

6 appareils en même temps

Internet sécurisé / IP masquée

Le VPN le plus rapide

Aucun registre d’activité conservé

Confidentialité en déplacement

Serveurs VPN partout

Appareils multiples

Double protection

Services de contrôle d’identité

Se faire voler son identité peut être l’une des expériences les plus éprouvantes sur le plan émotionnel et financier, c’est pourquoi il est important de faire appel à un service de contrôle d’identité.

Bien qu’aucun de ces services ne garantisse une prévention totale du vol d’identité, ils peuvent surveiller les domaines clés qui pourraient indiquer que vos informations d’identification ont été volées :

- tels que vos rapports de crédit

- vos comptes bancaires

- de carte de crédit et d’investissement

- le dark web

- et d’autres domaines d’activité criminelle

Par exemple, si votre nom apparaît dans un registre de délinquants sexuels, vous voulez le savoir, non ?

Il en va de même si une nouvelle déclaration de revenus est déposée à votre nom.

De plus, si votre identité est volée, la plupart des services de contrôle d’identité vous rembourseront vos pertes jusqu’à un million de dollars. Pas si minable !

Les critiques de nos experts sur les services de surveillance d’identité : Critique de LifeLock, critique d’Identity Guard, critique d’IdentityForce.

Pleins feux sur les produits : PrivacyGuard

PrivacyGuard surveille chaque mois vos rapports de crédit provenant des trois principales agences d’évaluation du crédit, Experian, TransUnion et Equifax, ainsi que :

- votre compte financier

- le dark web

- les archives publiques

- les rapports de voisinage

- les localisateurs de délinquants enregistrés

- et plus encore

Supposons qu’un rapport de voisinage contienne votre nom. Vous seriez alerté par email et par SMS, et si votre identité est volée, vous pourriez être remboursé jusqu’à un million de dollars.

| Protection du crédit | Protection de l’identité | Protection totale | |

|---|---|---|---|

| Surveillance de 3 bureaux de crédit | Oui | Non | Oui |

| Fréquence d’alerte du score de crédit | Oui | Non | Oui |

| Surveillance quotidienne du crédit 24/7 par trois bureaux | Oui | Non | Oui |

| Analyse du Web public et Dark Web | Non | Oui | Oui |

| Surveillance du numéro de sécurité sociale | Non | Oui | Oui |

| Surveillance des permis de conduire et des passeports | Non | Oui | Oui |

| Surveillance des comptes bancaires | Non | Oui | Oui |

| Surveillance des cartes de débit et de crédit | Non | Oui | Oui |

| Vérification des changements d’adresse USPS | Non | Oui | Oui |

| Contrôle de l’email, du téléphone, du Nonm et de la date de naissance | Non | Oui | Oui |

| Contrôle de la vérification des pièces d’identité et des demandes | Non | Oui | Oui |

| Contrôle des archives publiques | Non | Oui | Oui |

| Surveillance du numéro de sécurité sociale des enfants | Non | Non | Oui |

| Alertes par email et SMS | Oui | Oui | Oui |

| Agent spécialisé dans la résolution des fraudes d’identité | Oui | Oui | Oui |

| Assistance en ligne en cas de fraude | Non | Oui | Oui |

| Assurance contre le vol d’identité d’un million de dollars | Non | Oui | Oui |

| Protection contre la perte et le vol de portefeuilles | Non | Oui | Oui |

| Rapport annuel sur les dossiers publics | Non | Oui | Oui |

| Réduction des offres de cartes de crédit préapprouvées | Non | Non | Oui |

| Rapports de voisinage | Non | Non | Oui |

| Localisateur de délinquants enregistrés | Non | Non | Oui |

| Assistance voyage d’urgence | Non | Non | Oui |

| Remboursement des dossiers médicaux | Non | Non | Oui |

| Prix mensuel | $19.99 | $9.99 | $24.99 |

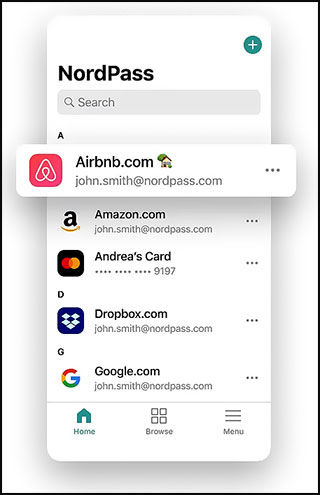

Gestionnaires de mots de passe

L’une des choses les plus ennuyeuses dans la technologie est de devoir se souvenir de tant de mots de passe différents pour différents comptes.

De plus, chaque compte a probablement ses propres règles :

- comme l’obligation d’utiliser des caractères spéciaux

- l’interdiction des chiffres

- l’interdiction des lettres répétées

- et bien d’autres choses encore, ce qui rend encore plus difficile de se souvenir de tout

Et le processus de réinitialisation de votre 2 est moins amusant, surtout parce que vous allez probablement l’oublier à nouveau.

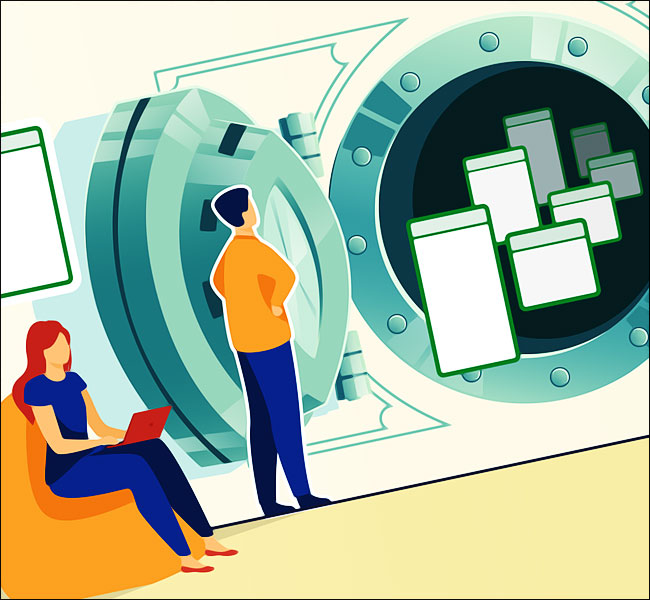

Les gestionnaires de mots de passe facilitent l’accès à vos comptes

Ils mémorisent vos mots de passe pour vous, de manière sécurisée bien sûr.

Ils sont également parfaits pour stocker des informations importantes ou sensibles, et même pour remplir automatiquement des formulaires Web à votre place.

Les meilleurs gestionnaires de mots de passe selon nos experts :

Pleins feux sur les produits : NordPass

Il y a peu de choses plus ennuyeuses que de devoir réinitialiser son 2, mais avec NordPass, cela n’arrivera plus jamais.

NordPass a mémorisé tous nos mots de passe sur tous nos appareils. Pour nous connecter à n’importe quel compte, il nous suffisait d’utiliser l’identification par empreinte digitale sur nos iPhones et iPads, et de saisir un code envoyé à notre appareil mobile lorsque nous utilisions notre ordinateur.

NordPass s’est également assuré que tous nos mots de passe étaient forts en premier lieu grâce à un rapport sur la force des mots de passe.

- Après avoir identifié les mots de passe faibles, anciens ou répétés

- NordPass a généré de nouveaux mots de passe forts pour nous via son générateur de mots de passe

- Ils ont même rempli des formulaires pour nous en utilisant NordPassFill, ce qui a certainement augmenté le facteur de commodité encore plus

Et ne vous inquiétez pas, tous nos mots de passe ont été stockés dans un coffre-fort chiffré pour plus de sécurité.

| Personnel | Pro (Entreprise) | |

|---|---|---|

| Nonmbre de coffres privés | 1 | 5 utilisateurs minimum |

| Stockage illimité des mots de passe | Oui | Oui |

| Identité/paiements illimités | Oui | Oui |

| Connexion par empreinte digitale et Face ID | Oui | Oui |

| Périphériques illimités et synchronisation | Oui | Oui |

| Partage sécurisé des enregistrements | Oui | Oui |

| Accès d’urgence | Oui | Oui |

| Application Web | Oui | Oui |

| Assistance 24/7 | Oui | Oui |

| Partage de groupe | Non | Oui |

| Prix mensuel pour un abo. de 2 ans | 1,32 € par mois | 3,19 € par mois et par membre |

| Prix bisannuel | 31,68 € pour 2 ans | 76.56 € pour 2 ans |

Si vous êtes prêt à dépenser quelques euros par mois, un gestionnaire de mots de passe peut synchroniser vos mots de passe sur tous vos appareils.

➳ Voici NordPass que nous conseillons pour son chiffrement avancé.

Conclusion

➳ Être sur internet ne doit pas forcément être effrayant

Il existe de nombreux outils qui peuvent vous protéger sur internet :

- comme les VPN

- les gestionnaires de mots de passe

- les services de contrôle d’identité

- et le simple réglage des paramètres de vos appareils

Savoir comment surfer en toute sécurité sur internet est la première étape pour protéger vos 2, et avec les guides de DesGeeksetdeslettres.com, nous ferons de notre mieux pour vous garder en sécurité.

N’oubliez pas de consulter nos guides sur les meilleurs VPN et les meilleurs services de contrôle d’identité, qui ont tous été testés par nos experts, et/ou de vous abonner à notre newsletter.

Visitor Rating: 4 Stars

Visitor Rating: 3 Stars

Visitor Rating: 5 Stars

Visitor Rating: 5 Stars