La sécurité des VPN

1- Considérations générales de sécurité d’un VPN

Voici les conseils de sécurité général que l’on peut donner dans le cadre du déploiement d’un VPN.

Si vous êtes intéressé pour connaître les différents types de VPN existants, nous vous renvoyons à notre page sur le sujet.

Si vous êtes un particulier simplement intéressé pour savoir quels critères choisir sur votre VPN particulier, vous pouvez sauter directement au paragraphe 4 « Caractéristiques de sécurité communes à tous les VPN ».

- Les connexions VPN peuvent être renforcées par l’utilisation d’un pare-feu (ici la définition d’un pare-feu sur le site assiste.com). Une détection d’intrusion (IDS) est recommandée afin de mieux surveiller les attaques.

- Un logiciel antivirus doit être installé sur l’ordinateur du client et les serveurs réseau pour prévenir la propagation de tout virus, dans l’une ou l’autre direction.

- Les systèmes non sécurisés ou non gérés avec authentification ne doivent pas être autorisés à établir des connexions VPN vers le réseau.

- Des fonctions d’enregistrement doivent être fournies pour enregistrer les tentatives d’accès non autorisées. Le journal de cet historique doit être examiné régulièrement.

- Une formation doit être dispensée aux administrateurs réseau et aux responsables pour mettre en œuvre une politique de sécurité, ainsi qu’aux utilisateurs distants pour s’assurer qu’ils respectent au mieux les règles de prévention. De même, la politique de sécurité sur l’utilisation appropriée du VPN doit être distribuée aux parties responsables pour qu’elles contrôlent et régissent l’activités.

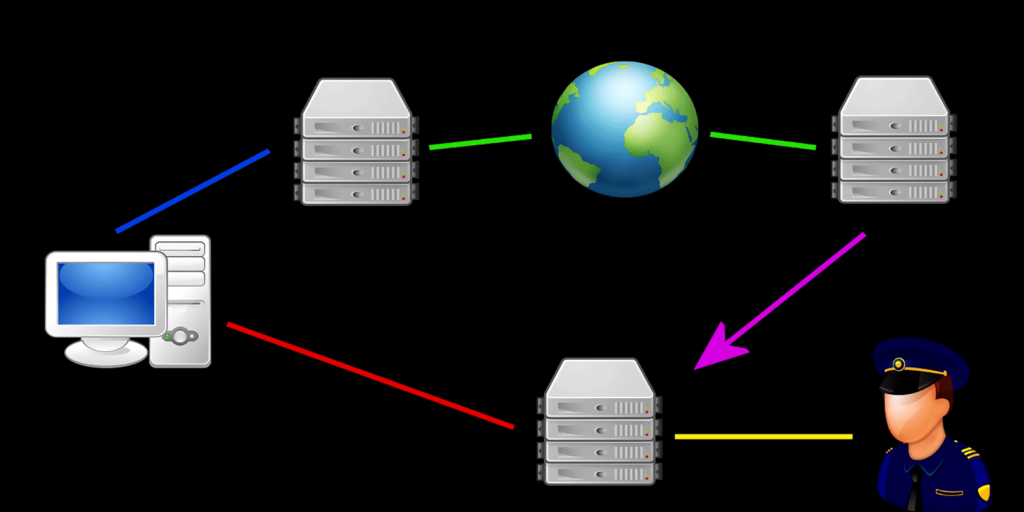

- Il est recommandé de placer le point d’entrée du VPN dans une zone démilitarisée afin de protéger le réseau interne.

- Il est conseillé de ne pas utiliser le tunnelage fractionné pour accéder à internet ou à tout autre réseau. Cela évite une connexion simultanée non sécurisée pendant une session VPN. Si ce n’est pas possible, un pare-feu et un IDS doivent être utilisés pour prévenir tout risque potentiel d’attaques provenant de réseaux non sécurisés.

- L’accès non nécessaire au réseau interne doit être restreint et contrôlé.

2- Considérations relatives à la sécurité d’un VPN EXTRANET

Voici les considérations de sécurité supplémentaires pour le déploiement d’un VPN extranet.

→ Définition de l’extranet

Un extranet est un site internet sécurisé mis à la disposition des clients, fournisseurs ou partenaires commerciaux d’une entreprise, mais pas du grand public. Pour utiliser un extranet, le client ou le fournisseur reçoit un mot de passe ou une clé de sécurité pour accéder au portail. Considérons-le comme un sous-ensemble de l’information accessible à partir de l’intranet d’une organisation.

L’accès à un extranet est étroitement contrôlé et les utilisateurs ont besoin d’un nom d’utilisateur, d’un mot de passe et/ou d’une clé de sécurité pour se connecter. Un portail extranet ne permet aux utilisateurs d’accéder qu’à des zones spécifiques d’information. Par exemple, un cabinet comptable peut fournir un extranet aux clients afin qu’ils puissent télécharger des documents et partager des informations avec le cabinet.

Les intranets et extranets offrent aux entreprises un endroit central pour stocker et partager les informations essentielles à l’organisation et au fonctionnement de l’entreprise. Les deux permettent aux utilisateurs de collaborer plus efficacement au sein de l’entreprise.

Les différences entre intranet et extranet sont plus subtiles pour un utilisateur moyen. Un intranet n’est accessible que par l’intermédiaire d’un serveur interne – en d’autres termes, un employé doit être sur place pour avoir accès à l’intranet de l’entreprise. Un extranet est accessible aux employés ou aux autres utilisateurs autorisés partout dans le monde, pourvu qu’ils aient un nom d’utilisateur et un mot de passe. Les utilisateurs de l’extranet accèdent généralement au portail de l’entreprise via un réseau privé virtuel (VPN). Un VPN crée un moyen sécurisé et crypté pour l’entreprise et ses utilisateurs autorisés de partager des données même si les utilisateurs accèdent à l’extranet depuis l’internet public.

Un extranet nécessite sécurité et confidentialité. Il peut s’agir de la gestion des serveurs de pare-feu, de l’utilisation de certificats numériques, du chiffrement des messages et de l’utilisation de réseaux privés virtuels (VPN).

Vous avez l'impression que vos proches vous espionnent ou même que votre opérateur téléphonique enregistre tous vos historiques de connexion?

Les entreprises peuvent utiliser un extranet pour échanger de gros volumes de données, partager un catalogue de produits exclusivement avec les grossistes, collaborer avec d’autres entreprises dans le cadre d’efforts de développement conjoints, élaborer des programmes de formation avec d’autres entreprises, fournir des services à d’autres sociétés, ou tout simplement partager des actualités avec des entreprises partenaires.

→ Comment sécuriser un VPN dans le cadre de l’utilisation d’un extranet

- Des mécanismes d’authentification forte doivent être appliqués pour les utilisateurs.

- Le point d’entrée du VPN doit être placé à l’intérieur d’une zone démilitarisée.

- Les droits d’accès doivent être accordés en fonction de besoins strictement nécessaires.

- Les propriétaires de ces ressources doivent examiner régulièrement les autorisations d’accès.

3- Considérations de sécurité du VPN côté client

Quelles sont les considérations générales de sécurité pour les utilisateurs du VPN ?

- Une authentification forte est requise lorsque les utilisateurs se connectent dynamiquement à partir de des réseaux disparates non fiables. C’est le cas par exemple s’ils se connectent au moyen de certificats, de cartes à puce ou de jetons. Une carte à puce est utilisée pour stocker un profil d’utilisateur, des clés de cryptage et des informations de sécurité. Une carte jeton fournit un mot de passe à usage unique. Lorsque l’utilisateur s’authentifie correctement sur le jeton en entrant le bon code PIN, la carte affiche un code d’accès unique qui permet d’accéder à la fonction réseau.

- Des pare-feu personnels doivent être installés et configurés correctement sur le VPN client. La plupart des VPN récents contiennent nativement des pare-feu. Certains interdisent au client de se connecter si un logiciel antivirus ne fonctionne pas, ou si les signatures virus sont périmées.

- L’ordinateur du client doit être équipé d’un logiciel anti-virus, avec les dernières mises à jour, pour détecter et prévenir les infections virales.

- L’utilisateur doit mettre à jour la sécurité physique de sa machine, en particulier lorsque des informations d’authentification sont stockées sur sa machine.

- Tous les utilisateurs doivent être sensibilisés aux bonnes pratiques de sécurité sur internet (ici un début de piste avec nos 10 conseils pratiques). Un accès à partir d’un domicile doit être considéré comme un canal non sécurisé, le trafic étant acheminé via le canal internet.

4- Caractéristiques de sécurité communes à tous les VPN

Voici les 13 caractéristiques de sécurité à rechercher lors du choix d’un produit VPN :

- Prise en charge d’OpenVPN – Bien que tous les VPNs privatisent vos données en créant un tunnel de données crypté entre le client et le serveur VPN, il existe plusieurs protocoles pour effectuer ce cryptage de données. Le protocole OpenVPN est un des meilleurs. C’est le protocole le plus moderne pour un usage courant, et il est considéré comme hautement sécurisé.

- Prise en charge de l’authentification forte, par ex. TACACS+, RADIUS, cartes à puce ou jetons. Pour ceux qui ne le savent pas, les protocoles RADIUS et TACACS+ fournissent un protocole d’authentification central pour authentifier les utilisateurs, routeurs, commutateurs ou serveurs.

- Prise en charge du routeur – Plutôt que d’installer un VPN sur tous vos périphériques individuels, une autre stratégie consiste à installer le VPN directement sur le routeur de votre réseau domestique. Chaque périphérique connecté au réseau bénéficiera ainsi de la protection VPN. Bien qu’il s’agisse souvent d’un bon plan, il faut deux choses : un routeur compatible et un service VPN qui le prend en charge. Lire aussi notre article sur comment connecter un vpn à sa Freebox.

- Algorithmes de chiffrement robustes éprouvés dans l’industrie, avec prise en charge de clés longues pour protéger la confidentialité des données pendant la transmission.

- Pas de politique de journalisation – Les services VPN diffèrent sur leurs politiques de journalisation. Certains VPN peuvent conserver des éléments de l’activité de navigation pendant des mois (potentiellement des données qui pourraient être transmises aux autorités, si nécessaire). Idéalement, vous voudrez un VPN qui a une politique « no log », et pour cela il vous faudra lire attentivement la politique de confidentialité du fournisseur VPN. Vous pouvez également consulter notre avis sur Nordvpn, un des meilleurs vpn sur le marché.

- Prise en charge des logiciels antivirus et des fonctions de détection et de prévention des intrusions.

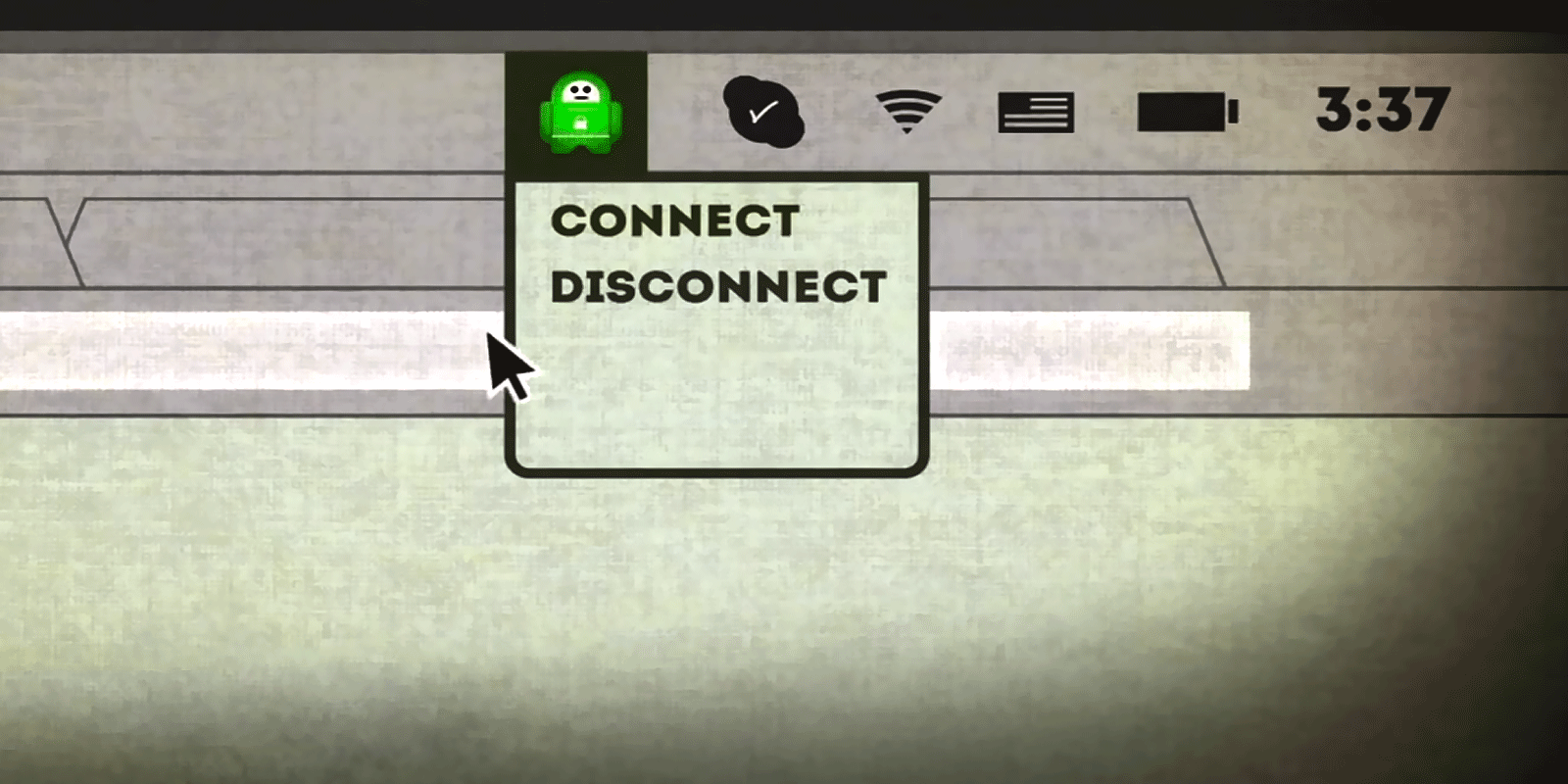

- Interrupteur d’arrêt intégré – Aucun service VPN n’est 100% sécurisé, et certains peuvent être sensibles aux fuites IP, qui exposent votre véritable adresse IP lorsque vous êtes en ligne. Cela peut se produire lorsque le service VPN est surchargé. La solution est un commutateur d’arrêt VPN, qui surveille l’échec de la connexion VPN et arrête le transfert des données. Bref, comme son nom l’indique, il coupe la connexion, empêchant la transmission de données non cryptées (et la fuite de votre véritable IP). Bien que tous les services VPN n’offrent pas un commutateur d’arrêt, certains le font, avec la fonctionnalité intégrée dans le logiciel client. Recherchez un commutateur d’arrêt VPN intégré avec le service, et assurez-vous de l’activer dans les paramètres de l’application VPN (beaucoup sont désactivés par défaut).

- Forte sécurité par défaut pour tous les ports d’administration et de maintenance.

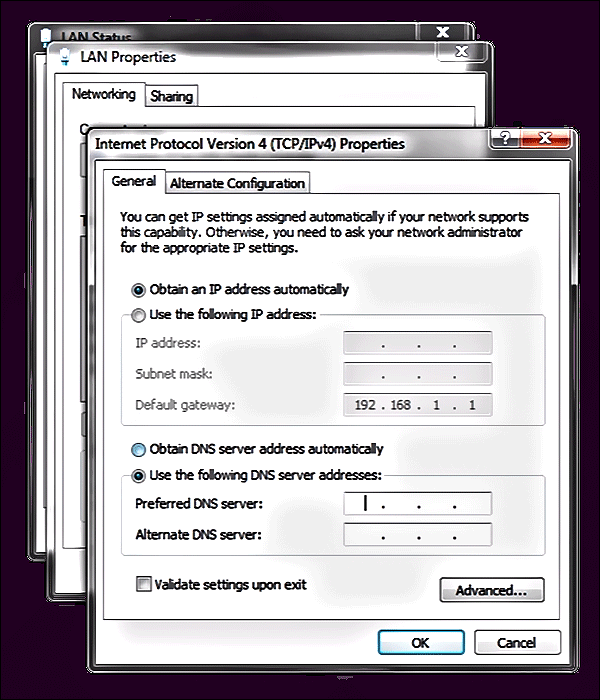

- Serveurs DNS anonymes – La résolution DNS (Domain Name System) est le processus qui transforme l’adresse que vous tapez dans la barre d’adresse de votre navigateur Web en adresse IP. La plupart des utilisateurs effectuent la traduction DNS, par défaut, par l’intermédiaire de leur FAI, bien que cela puisse être facilement modifié. Bien sûr, lorsque vous utilisez un VPN, l’objectif est la confidentialité ; c’est pourquoi il est important qu’il puisse nous protéger dans le processus de traduction DNS, en gardant ces données hors de portée du FAI. Bien que le traducteur DNS de Google soit souvent utilisé pour sa rapidité, ce serait un mauvais choix du point de vue de la confidentialité. Il existe des services DNS conçus pour l’anonymat, comme FreeDNS ou DNSWatch, et idéalement votre fournisseur VPN devrait utiliser son propre DNS anonyme pour mieux protéger votre confidentialité. Pour le faire manuellement chez vous, vous pouvez lire cet article assez bien fait sur le site assiste.com.

- Prise en charge des certificats numériques.

- Applications mobiles – Tous les VPN offrent un logiciel client pour PC Windows. Cependant, beaucoup d’entre nous passons plus de temps sur nos smartphones que sur un ordinateur de bureau traditionnel. Par conséquent, lorsque vous choisissez un VPN, assurez-vous qu’il prend en charge les plates-formes pour les appareils mobiles que vous utilisez.

- Prise en charge de la gestion des adresses, par exemple la possibilité d’attribuer une adresse client sur le réseau privé en s’assurant que toutes les adresses restent privées.

- Nombreux emplacements de serveurs – Un VPN cache les données de l’utilisateur en les chiffrant à l’aide d’un tunnel créé entre le périphérique de l’utilisateur et le serveur internet du VPN. L’utilisateur prend alors l’adresse IP du serveur plutôt que sa véritable adresse IP, ce qui conduit à l’un des avantages d’un VPN : l’utilisateur semble se trouver dans une zone géographique différente de celle où il se trouve réellement. Cela entraîne de nombreux avantages, comme la possibilité d’accéder à des services de streaming ou à des services réservés à certains pays, en contournant le géo-blocage. Tout bon fournisseur aura une bonne répartition de sa couverture dans un large éventail de pays différents. Plus il y a de serveurs disponibles dans chaque emplacement, mieux c’est, car ils seront moins susceptibles d’être surchargés et vous aurez de meilleures performance de surf.

Conclusion

Le VPN fournit un moyen d’accéder à un réseau interne privé et sécurisé à partir de réseaux publics non sécurisés comme internet.

Un certain nombre de technologies VPN existent, parmi lesquelles IPsec et SSL VPN (→ lire plus en détail notre définition d’IPsec).

Même si un VPN permet d’ouvrir et de tunneliser un canal de communication sécurisé à partir d’un réseau non sécurisé, la sécurité côté client ne doit jamais être négligée.

D’autres moyens d’anonymiser internet existent (ici notre liste des différents moyens existants pour changer d’adresse IP), mais un VPN reste l’unique moyen de chiffrer en plus votre connexion.

Visitor Rating: 4 Stars

Visitor Rating: 4 Stars

Visitor Rating: 5 Stars

Visitor Rating: 5 Stars