Les adresses 2 anonymes (parfois généralisées à tort sous le nom de « proxys ») servent à cacher la véritable adresse 2 d’un internaute et à obscurcir sa 2.

Il existe des raisons légitimes d’utiliser des 2 anonymes, généralement liées à la 2 ou à la sécurité, mais de nombreuses entreprises constatent que les fraudeurs et autres mauvais acteurs utilisent également les 2 anonymes de manière malveillante, ce qui affecte les résultats financiers.

Commerce électronique

Pour les entreprises qui vendent des biens et des services sur 2, les contrôles de 2 des 2 sont un moyen de contrôle assez facile à mettre en place.

Ces contrôles permettent d’identifier les mauvaises commandes sur la base de modèles suspects dans l’emplacement 2 de l’utilisateur, l’adresse de facturation et l’adresse de livraison (le cas échéant).

En raison de la prévalence de ces contrôles, les fraudeurs qui dérobent des cartes de crédit utilisent des adresses 2 anonymes pour usurper des emplacements proches des adresses de facturation ou d’expédition de la victime (de la même manière que les spammeurs usurpent l’indicatif régional de votre téléphone).

Publicité numérique

La publicité en ligne est un autre domaine où les 2 anonymes sont souvent utilisés pour commettre des fraudes.

Les fraudeurs qui cherchent à tirer profit des paiements des annonceurs utilisent des bots ou d’autres moyens programmatiques pour générer de fausses impressions, de faux clics ou de fausses actions.

Pour atteindre l’échelle nécessaire pour gagner de l’argent avec ces systèmes, les 2 anonymes sont utilisées à la fois pour se placer dans la bonne géographie afin de déclencher les paiements, et pour échapper aux contrôles qui détectent les vues et les clics répétés à partir d’une ou de quelques adresses 2.

Ces mêmes techniques sont également utilisées dans le marketing de recommandation et d’incitation (par exemple, l’installation d’applications).

Streaming de médias

Les consommateurs utilisent des 2 anonymes pour contourner les contrôles de 2 et accéder à des contenus multimédias non disponibles dans leur pays.

Il incombe généralement aux entreprises de diffusion en continu de médias d’assurer des contrôles pour la gestion des droits numériques liés aux zones géographiques. Sans contrôles appropriés, il existe un risque de perte de licences de contenu, ce qui peut entraîner une perte de spectateurs, de parts de marché et de revenus.

Types d’IP anonymes

Bien que les 2 anonymes soient souvent appelées « proxies », il existe plusieurs types d’IP anonymes, dont les proxies sont un sous-ensemble. Le tableau ci-dessous en donne un aperçu :

| Type d’anonymisation | Description |

|---|---|

| Proxy publique | Les serveurs proxy servent d’intermédiaire entre l’utilisateur et le serveur cible, l’adresse IP du serveur proxy étant révélée au serveur cible. En général, les proxys ne fournissent pas de chiffrement. Les différents types de proxys (en dessous) diffèrent en fonction des technologies utilisées et présentent des compromis entre vitesse et sécurité. Les proxys HTTP fonctionnent sur la base d’une application (par exemple, un navigateur web) tandis que les proxys SOCKS prennent en charge le trafic proxy au niveau du système d’exploitation. |

| VPN | Les serveurs VPN jouent le même rôle d’intermédiaire qu’un proxy. Cependant, les VPN peuvent fournir un tunnel sécurisé et chiffré entre l’utilisateur et le serveur VPN, ce qui offre un niveau de sécurité plus élevé. La plupart fonctionnent au niveau du système d’exploitation, de sorte que tout le trafic réseau est chiffré et envoyé par le VPN. |

| Hébergement | Les services d’hébergement Web (y compris les services partagés et VPS) peuvent effectivement être utilisés pour créer des proxys privés qui peuvent ensuite être utilisés par des particuliers à des fins d’anonymat. Certains services VPN n’enregistrent pas leurs propres plages d’IP et utilisent plutôt un fournisseur d’hébergement pour héberger leurs services. NordVPN est notre préféré car il n’enregistre pas vos historiques tout en étant un des plus rapides. |

| TOR | TOR (« The Onion Router ») est un système décentralisé où le trafic de l’utilisateur est envoyé entre plusieurs serveurs avant de passer par un nœud de sortie pour atteindre un serveur cible. L’adresse IP originale de l’utilisateur est masquée par la série de relais qui ont lieu. Les adresses IP des nœuds de sortie TOR sont publiées. |

| Proxy résidentiel | Les proxys résidentiels sont un type de proxy qui passe par des adresses IP enregistrées auprès de FAI résidentiels. Ils sont plus difficiles à détecter car certains d’entre eux peuvent être des dispositifs IoT ou faire partie d’un botnet. Alternativement, ces proxys peuvent faire partie d’un réseau proxy peer-to-peer où les utilisateurs doivent offrir leur connexion résidentielle comme proxy pour les autres afin d’obtenir la même fonctionnalité en retour. Il existe également des fournisseurs de VPN qui semblent obtenir des blocs d’adresses IP résidentielles auprès des FAI afin de fournir des services VPN résidentiels. Dans de nombreux cas, nous sommes en mesure de les détecter et de les signaler comme des IP d’hébergement. |

IP anonymes et risque – le contexte est important

Malgré la popularité des 2 anonymes auprès des fraudeurs et autres mauvais acteurs pour un usage illégitime ou malveillant, toutes les 2 anonymes ne sont pas risquées. Le risque réel d’une 2 2 dépend de la nature de votre activité.

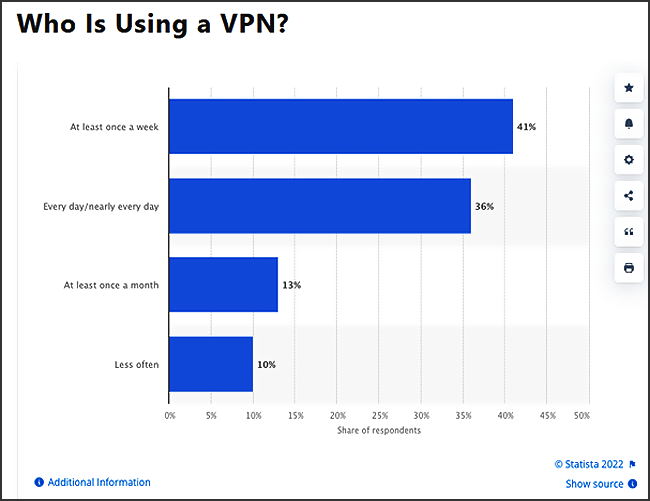

De plus en plus de personnes utilisent des 2 à la suite de plusieurs scandales très médiatisés liés à la 2 des données qui ont été révélés dans un passé récent. Dans certains cas, les abonnements à des 2 payants ont plus que doublé après la révélation d’événements majeurs.

Selon un rapport de Websiterating.com en 2022, 26 % des internautes mondiaux ont utilisé un 2 ou un serveur 2 au cours du dernier mois. Les utilisateurs pourraient utiliser des proxys publics ou des 2 à usage personnel pour accéder à des sites 2 bloqués depuis leur travail ou leur école.

- Les utilisateurs de certains pays utilisent des 2 pour contourner les restrictions d’accès aux sites 2 mises en place par leur gouvernement.

- Les personnes soucieuses de la sécurité et du respect de la 2 utiliseront également les 2 pour préserver leur anonymat et sécuriser leurs données, notamment lorsqu’elles utilisent le wifi public.

Compte tenu de l’attention accrue portée par le public à la 2 et à la sécurité, et de l’adoption généralisée des 2 et d’autres technologies d’2, il est encore plus important pour les entreprises de comprendre le profil du trafic de leurs utilisateurs et de trouver le juste équilibre entre la protection de leur activité contre la fraude et les abus, et le maintien d’une excellente expérience utilisateur.