La voie royale vers la cybersécurité en 2025

La réalité d’une carrière dans la cybersécurité

Comme tous ceux qui ont entendu parler de la cybersécurité comme carrière quand j’étais jeune, j’étais naïvement convaincu que je pourrais décrocher un emploi dès la fin de mes études et gagner facilement 100 000 dollars par an. Mais je me trompais complètement.

Vous avez peut-être aussi vu des boot camps et des vidéos qui prétendent que vous pouvez décrocher un emploi garanti en 6 mois si vous suivez leurs conseils ou payez pour leur cours. Eh bien, ce n’est pas ce que nous faisons dans cet article.

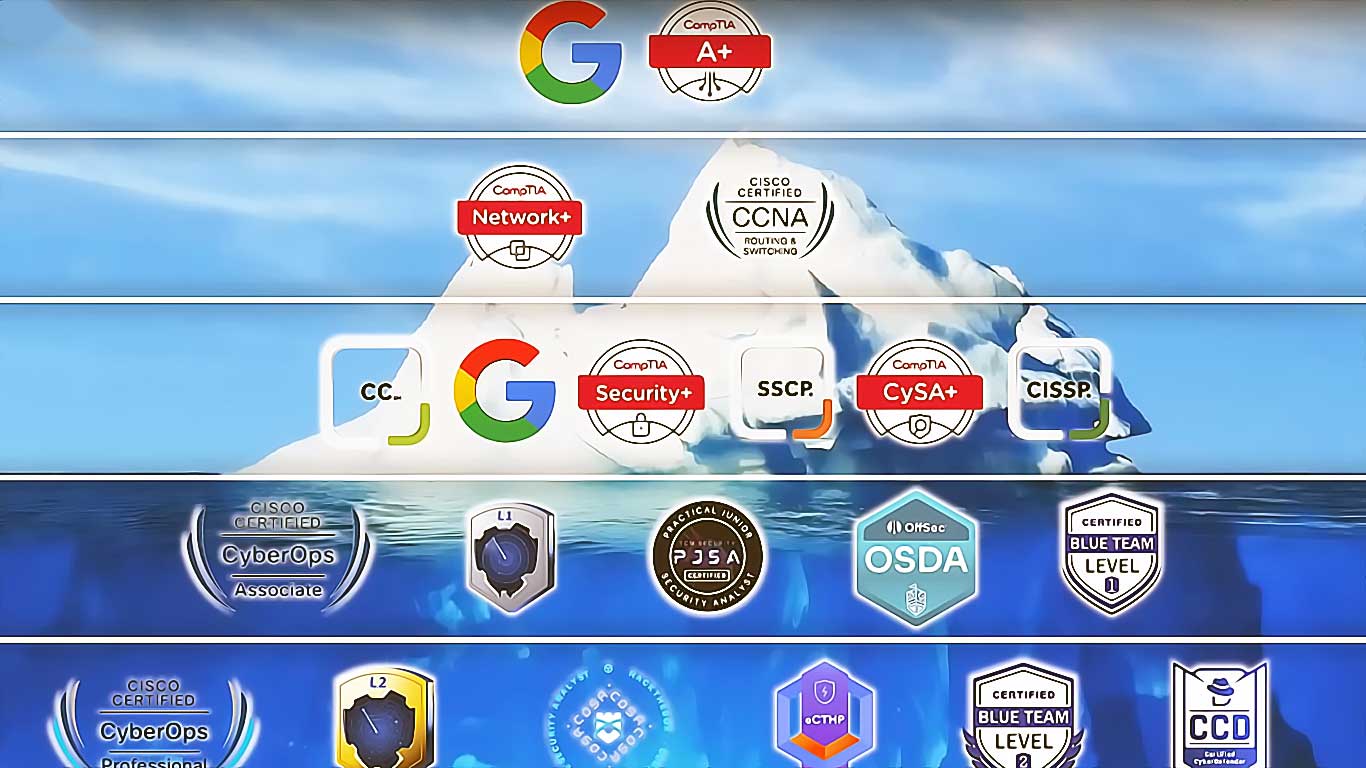

Adapté à de nombreux autres domaines technologiques, le « tech iceberg », comme j’aime l’appeler, peut également être adapté à l’apprentissage de la cybersécurité. Si vous lisez cet article jusqu’à la fin, vous aurez peut-être plus de chances de décrocher un emploi en 2025 en tant qu’analyste junior en cybersécurité ou même en tant que testeur de pénétration junior, un poste beaucoup plus difficile à obtenir.

En termes simples, si vous êtes suffisamment qualifié pour être embauché comme testeur d’intrusion, vous êtes probablement suffisamment qualifié pour être analyste junior en sécurité, et je pense que vous comprendrez pourquoi à la fin de cet article. Malheureusement, l’iceberg que nous allons aborder n’est que celui des débutants. Il existe également des icebergs de niveau intermédiaire à supérieur.

Comprendre l’iceberg de la cybersécurité

Chaque niveau de l’iceberg est classé plus ou moins en fonction de sa difficulté, et plus vous avancez, plus vous commencez à ressentir les cinq étapes du deuil liées à l’apprentissage de la cybersécurité. Cet iceberg n’est qu’un ensemble de pistes potentielles à explorer qui sont pertinentes pour le marché de l’emploi dans le domaine de la cybersécurité à l’horizon 2025.

La pointe de l’iceberg : les bases

En commençant par la pointe, nous avons les bases.

La certification A+, très connue, couvre plus ou moins tout ce que ces postes informatiques doivent savoir pour aider à résoudre un problème informatique à un niveau 1 ou à un poste d’assistance de niveau débutant dans un environnement de petite ou moyenne entreprise. Vous apprendrez comment fonctionne un ordinateur et comment l’utiliser correctement. Il s’agit d’une certification bien connue, plus ancienne que moi, très large, peut-être même trop large, mais largement acceptée comme un excellent point de départ dans le domaine de l’informatique pour quelqu’un qui n’a jamais travaillé dans le dépannage informatique auparavant ou qui n’a pas passé toute sa vie adulte à jouer à World of Warcraft comme moi.

Les certifications informatiques de Google constituent une alternative moins coûteuse, bien que moins connue, pour ceux qui ne veulent pas dépenser des centaines de dollars pour faire leurs premiers pas dans l’informatique, et elles sont encore moins chères si vous profitez des promotions qu’ils proposent régulièrement.

Le niveau supérieur : les réseaux

Le niveau supérieur est bien sûr celui des réseaux, le Network+, le CCNA des paresseux. Mais à moins de vous lancer à fond dans la sécurité des réseaux, vous n’aurez pas besoin d’aller aussi loin que le CCNA dans les câbles. Et vous ne voulez certainement pas vous faire prendre lors d’un entretien en disant quelque chose comme « Je n’ai pas beaucoup d’expérience dans le domaine des réseaux ».

Parler le langage : principes de sécurité

Le niveau suivant est ce que j’aime appeler « parler le langage », c’est-à-dire les principes de sécurité. Il existe plusieurs options pour apprendre pourquoi tout doit être sécurisé, découvrir les cadres généraux de mise en œuvre de la sécurité et, en fin de compte, vous apprendre à expliquer l’importance de la sécurité à ceux qui ne s’y intéressent pas.

Plus ou moins par ordre de difficulté, l’ISC propose plusieurs certificats de sécurité qui offrent une vue d’ensemble, allant d’un petit éventail de connaissances à une véritable avalanche d’informations. Certains remettent en question l’efficacité du CISSP, qui couvre un champ très large, mais pour l’avoir moi-même passé et sachant à quel point il est souvent demandé, je dirais que c’est une alternative valable à n’importe lequel de ces certificats si vous êtes capable d’assimiler la quantité d’informations qu’il couvre.

Le certificat Google en cybersécurité offre une couverture similaire des principes de base, avec l’avantage supplémentaire d’aborder des sujets que les autres certificats de base ne traitent pas. CompTIA propose bien sûr deux options, qui vous permettront d’ajouter un nom bien connu à votre CV. Ne soyez pas surpris si vous constatez un certain chevauchement entre les certificats de niveau inférieur. Quoi qu’il en soit, n’importe lequel de ces certificats vous permettra de commencer à penser comme un professionnel de la cybersécurité.

Passer à l’action : défense pratique

Une fois que vous maîtrisez le jargon, il est temps de passer à l’action. Mettez vos connaissances en pratique et commencez à travailler dans le domaine de la sécurité dans notre prochaine étape. Dans l’un de ces certificats, vous apprendrez les bases du blue teaming et de la défense des ordinateurs, des serveurs, des utilisateurs, des sites web, bref, de tout ce qui doit être protégé contre les pirates.

C’est à ce niveau que vous devez acquérir une solide compréhension de l’analyse du phishing, de l’analyse du trafic réseau, de la surveillance de la sécurité, de la sécurité des terminaux, du renseignement sur les menaces, des SIEM, de la criminalistique numérique et de la réponse aux incidents. Et là encore, si vous suivez la voie de la sécurité réseau, vous pouvez obtenir le CyberOps Associate de Cisco. Il s’agit malheureusement d’un examen à choix multiples, mais il est suffisamment technique pour fournir des connaissances efficaces qui peuvent être mises en pratique.

Les quatre autres sont beaucoup plus pratiques.

- TryHackMe est une plateforme adaptée aux débutants qui propose un parcours d’apprentissage de niveau SOC avec des modules que vous pouvez suivre de manière pratique et guidée. C’est la plus abordable de toutes et, à mon avis, celle qui offre le meilleur retour sur investissement, mais aussi la plus facile.

- PNPT de TCM Security, OSDA d’OffSec et Blue Team Level One de Security Blue Team sont tous des examens d’environ 24 heures. Pas de questions à choix multiples, basés sur des scénarios et vraiment pratiques. Cela va sans dire, mais si vous essayez d’apprendre ou d’expliquer à quelqu’un que vous savez faire du vélo en répondant à des questions expliquant comment faire du vélo au lieu de simplement faire du vélo, c’est ce qu’on appelle une tâche inutile.

Opérations de sécurité avancées

À un autre niveau plus profond de notre iceberg, vous trouverez des continuations plus avancées des opérations de sécurité. Cisco CyberOps Professional, toujours principalement à choix multiples, mais avec quelques questions à compléter.

TryHackMe propose un parcours SOC Level Two quelque peu nouveau, allant de facile à difficile, qui consiste essentiellement en des modules d’apprentissage supplémentaires plus difficiles. Préparez-vous, les roulettes vont disparaître.

Blue Team Level Two, un examen pratique de 72 heures nécessitant un rapport écrit. Hack The Box propose son CDSA, où vous disposez de 7 jours pour remplir un modèle de rapport donné, un examen que vous ne pouvez passer qu’après avoir suivi le parcours SOC Analyst, qui est le lieu où se déroule une grande partie de l’apprentissage. Et bien qu’il ressemble aux modules TryHackMe, il n’est pas identique, il est beaucoup plus difficile.

eLearnSecurity propose son ECTP, un examen de 4 jours sous forme de rapport. Et bien qu’il soit conseillé de suivre leur parcours d’apprentissage Threat Hunting Professional, cela n’est pas obligatoire comme pour la certification Hack The Box.

Et enfin, mais non des moindres, Cyber Defenders CCD, un examen pratique de 48 heures, sans rapport, mais ne vous y trompez pas. À mon avis, c’est l’un des plus difficiles du lot.

Jusqu’à présent, vous avez appris à vous défendre, du moins si vous avez pris vos études au sérieux. Mais en fin de compte, l’efficacité de la défense réside dans la connaissance de ce contre quoi vous vous défendez et du fonctionnement de ce que vous défendez.

L’importance des langages de programmation

À ce niveau et au-delà, vous pourriez très bien décrocher un poste d’analyste de sécurité junior, mais le nombre de candidats est aujourd’hui un peu élevé et vous devrez peut-être aller plus loin. Heureusement pour vous, c’est possible. Vous pouvez faire plus : apprendre les langages de programmation.

J’ai déjà dit qu’il n’était pas nécessaire d’apprendre à coder, mais pour comprendre le fonctionnement des logiciels et des systèmes d’exploitation, il suffit de connaître quelques lignes de code. Tout comme il est utile de comprendre le fonctionnement du corps humain et sa réaction à différents virus et maladies, il est utile de savoir comment un système d’exploitation informatique se comporte lorsqu’il est infecté par un virus.

Tout comme un virologue qui comprend l’ADN ou l’ARN et les virus, cela vous aidera à comprendre différents types de code. Java, Python et C sont des langages de programmation qui répondent à différents besoins dans le domaine technologique, mais si vous pouvez en apprendre un, vous pouvez en apprendre un autre.

À ce stade de votre apprentissage, vous avez sans doute entendu à maintes reprises le terme « injection SQL ». Apprendre comment SQL fonctionne pour accéder aux bases de données est utile pour mieux comprendre comment se protéger contre une telle attaque. De même, PHP peut également être utilisé à des fins malveillantes par des injections SQL, des scripts intersites, des détournements de session et bien d’autres moyens.

Vous pouvez bien sûr apprendre comment ces attaques fonctionnent de manière générale et ce à quoi vous devez faire attention, mais il est préférable de connaître le fonctionnement fondamental du PHP pour mieux comprendre l’attaque et vous défendre. Et là encore, une fois que vous maîtrisez un langage de programmation, les autres deviennent plus faciles à comprendre.

C’est important, car vous serez amené à examiner de nombreuses lignes de commande et scripts exécutés dans le cadre de votre travail d’analyste. Tout ce qui a été abordé jusqu’à présent correspond plus ou moins à ce que j’ai appris dans le cadre de ma licence en cybersécurité. Cependant, vous remarquerez que ce n’est pas encore le bout de l’iceberg.

Passer de l’équipe bleue à l’équipe rouge

En effet, il existe une progression naturelle entre la Blue Team et la Red Team, entre la défense et l’attaque. Et plus bas dans l’iceberg se trouvent des éléments que je n’ai pas vraiment abordés dans mon programme de licence.

Pour mettre toutes les chances de votre côté et décrocher ce poste convoité, vous pouvez approfondir vos connaissances en matière d’attaque de niveau 1. Tout ce qui se trouve en dessous du codage relève désormais du domaine de la Red Team.

Tous ces certificats nécessitent un travail pratique dans des environnements virtuels afin de trouver suffisamment de drapeaux, comme c’est le cas pour les examens CRTO de Zero Point Security et EJPT et CPPT d’eLearnSecurity, ou de rédiger un rapport de test d’intrusion dans le temps imparti, documentant vos compétences de piratage de haut niveau, comme c’est le cas pour les examens PNPT de TCM Security, OSCP d’OffSec et CPTS de Hack The Box.

Les seules différences majeures entre les examens sont l’exigence de Hack The Box de réussir leurs parcours d’apprentissage respectifs, l’autre étant que vous pouvez simplement passer l’examen YOLO. Vous apprenez efficacement ces mêmes méthodologies de base de test d’intrusion qui vous permettent de vous mettre dans la peau d’un pirate informatique qui tente de s’introduire dans un système.

Un état d’esprit qui vous oblige à imaginer des moyens nouveaux et créatifs de vous introduire dans un système sans être détecté. Ainsi, si la défense du château nécessite une compréhension de base des tactiques de piratage, ce que vous apprendrez dans le cadre de l’une de ces certifications élargira votre horizon.

Attaque de niveau 2 : tests de pénétration avancés

Naturellement, après l’attaque de niveau 1, vous passez à l’attaque de niveau 2, où vous trouverez des examens de tests de pénétration plus difficiles qui élargiront encore votre arsenal de piratage pour inclure des exploits plus sophistiqués permettant de s’introduire dans des systèmes, tout en fournissant les correctifs nécessaires pour réparer les vulnérabilités.

Seul le CRTO est un examen de type « capture du drapeau », les autres incluent un rapport qui doit être soumis. Ces examens s’appuient sur les connaissances que vous avez acquises lors des examens de niveau 1.

Tous ces examens nécessitent plusieurs jours passés devant un écran et la rédaction de rapports stressants. Un examen de sécurité TCM plus complet, trois examens OffSec et un examen Hack The Box plus avancé, tous offrant des approches légèrement différentes dans le vaste domaine des tests de pénétration.

Là encore, leur objectif est d’élargir votre boîte à outils de piratage et de tests d’intrusion. La seule différence majeure est que le Hack The Box CWE exige que vous suiviez d’abord le parcours d’apprentissage Senior Web Penetration Tester.

Cybersécurité niveau supérieur

À ce stade, il ne peut sûrement plus y avoir grand-chose à découvrir dans le domaine de la cybersécurité, n’est-ce pas ? Eh bien non. Ce n’est jamais fini. Bienvenue dans le niveau supérieur de la cybersécurité.

Nous voyons OffSec OSE, un examen de 72 heures qui vous oblige à écrire un exploit fonctionnel à partir de zéro qui abuse des systèmes d’exploitation Windows, et bien sûr, vous devez ensuite rédiger un rapport.

Les exploits sont une chose, mais savoir comment les livrer à un point d’accès qui exploite une vulnérabilité dans ce point d’accès pour atteindre l’objectif ultime d’un pirate informatique, à savoir accéder à quelque chose, nécessite encore plus de connaissances.

Maldev, une plateforme de développement de logiciels malveillants avec plus de 140 modules d’apprentissage, vous enseigne tout ce que vous devez savoir pour commencer à créer vos propres logiciels malveillants en plus de vos propres exploits.

Atteindre le statut de Dieu

Maintenant que vous êtes au bas de l’iceberg, vous avez atteint le niveau divin en matière d’attaque et de défense. Vous êtes plus que prêt à postuler à ces postes d’analyste de sécurité junior, et vous êtes certainement prêt à postuler à ceux de testeur d’intrusion junior.

Je sais que c’est beaucoup à essayer d’accomplir. Vous vous demandez peut-être si vous devez obtenir tout cela ? Non, pas du tout. Vous devez simplement en obtenir quelques-uns et trouver un emploi, car c’est la raison principale pour laquelle les certificats existent : vous aider à décrocher un emploi ou une promotion.

Et mon meilleur conseil est que vous ne devriez en obtenir qu’un ou deux à n’importe quel niveau de cet iceberg pour avoir une chance de décrocher un emploi.

Des feuilles de route adaptées à différents types d’apprenants

J’ai divisé la feuille de route de cet article en trois catégories pour plus de commodité.

Catégorie 1 : Les débutants complets

Les débutants complets, mais aussi les personnes qui n’apprennent pas facilement ou rapidement les aspects techniques. Vous avez fui la technologie toute votre vie au profit des jeux vidéo. Si je vous demandais de mettre à jour le pilote de votre carte graphique à partir du gestionnaire de périphériques, vous me regarderiez probablement comme si je parlais une autre langue.

Vous voudrez probablement vous y mettre progressivement. Pour vous tous, je recommanderais cette feuille de route. C’est la plus facile de toutes. Elle vous prépare à essayer de trouver un poste d’analyste de sécurité junior et vous aurez probablement du mal avec la partie inférieure de cet iceberg. Et vous n’aurez peut-être jamais besoin de toucher à vos connaissances en matière de tests d’intrusion à aucun moment de votre vie.

On pourrait penser qu’un analyste en sécurité doit tout savoir, mais la défense est grandement facilitée par les outils de sécurité : SIEM, EDR, etc. Il suffit de savoir comment utiliser ces outils de sécurité, ce qui est beaucoup plus facile que d’essayer de trouver tout ce qui peut être exploité dans l’environnement d’une entreprise et de fournir des services de tests d’intrusion.

Catégorie 2 : Personnes douées en informatique

Catégorie 2 : Vous vous y connaissez en informatique. Vous avez probablement déjà joué à des jeux vidéo. Vous avez peut-être occupé un poste très basique dans un service d’assistance ou en tant qu’administrateur système. Vous ne savez pas grand-chose sur les réseaux et vous savez que la cybersécurité est importante à certains égards, mais vous n’avez tout simplement pas trouvé la motivation nécessaire pour apprendre et essayer de trouver un emploi dans ce domaine. Vous êtes également quelqu’un qui est assez doué pour acquérir des connaissances techniques et les mettre en pratique.

Je vous recommande cette feuille de route de difficulté moyenne. Vous serez probablement capable de maîtriser certains concepts de tests d’intrusion au fil du temps et d’évoluer progressivement vers une sécurité de l’emploi sérieuse et un poste d’analyste de sécurité junior si c’est ce que vous souhaitez faire pour le reste de votre vie, ou si vous envisagez de passer à un poste de testeur d’intrusion.

Catégorie 3 : Les personnes naturellement douées

Catégorie 3 : Vous êtes extrêmement intelligent. Que vous ayez ou non une formation en informatique n’a aucune importance. Vous assimilez les concepts techniques comme si c’était une seconde nature. Vous êtes constamment intéressé par le fonctionnement des choses. Les mathématiques et les sciences vous viennent naturellement et étaient les matières les plus faciles pour vous lorsque vous étiez enfant. Vous êtes fait pour cela.

Si vous vous reconnaissez dans cette description, je vous invite à consulter ce que j’appelle la feuille de route du Chapelier fou. Avec cela dans votre CV, vous n’aurez aucun mal à décrocher un poste junior dans le domaine de la cybersécurité, à moins que votre CV ne soit vraiment mauvais.

Considérations finales

Et maintenant, avant que quelqu’un ne se plaigne que je n’ai pas inclus les certifications SANS ou GX, vous savez, les certifications à 10 000 dollars, à ceux d’entre vous qui sont intéressés par celles-ci, je conseillerais d’essayer d’obtenir une bourse d’études auprès de SANS pour leur programme de licence, où vous en aurez pour votre argent : vous obtiendrez un ensemble de certifications très respectées et coûteuses tout en obtenant votre licence. Deux pour le prix d’un.

Ce qui m’amène au sous-thème de l’université. Si vous êtes déterminé à obtenir un emploi dans la fonction publique, la feuille de route change complètement pour obtenir les certifications qui intéressent le gouvernement, et heureusement pour vous, la fac propose un programme de licence qui vous permet d’en obtenir un grand nombre. Voilà votre feuille de route pour obtenir un emploi dans la cybersécurité au sein du gouvernement.

Je l’ai déjà mentionné, mais gardez à l’esprit que chaque certificat que vous obtenez vous permet simplement de décrocher plus facilement un emploi, vous rendant plus attractif en tant que candidat. Quelqu’un peut obtenir un poste d’analyste de sécurité junior sans aucune certification, avec une seule certification, cela n’a pas d’importance. Parce que vous devez toujours être à l’affût d’une opportunité pour mettre un pied dans la porte et ne jamais supposer que vous n’êtes pas assez qualifié pour un emploi simplement parce que vous ne correspondez pas à tous les critères de la description du poste.

Aujourd’hui, surtout en France, on se concentre beaucoup trop sur les certifications

Ce que les gens devraient vraiment faire, c’est se concentrer sur les connaissances et le réseautage.

Apprenez à connaître des gens dans votre domaine, les contacts et les connaissances vous donneront BEAUCOUP plus de chances de décrocher un emploi que n’importe quelle certification. Appelez cela du népotisme si vous voulez, je m’en fiche complètement. Le fait est que cela fonctionne. Et cela fonctionne bien mieux que d’obtenir une tonne de certifications.

Ou bien, trouvez un poste informatique de base, comme celui de support ou d’administrateur dans une grande entreprise, et apprenez à connaître les gens dans le domaine de la sécurité. Le réseautage reste la clé.

Sources fiables

Modeling intrusion detection system using hybrid intelligent systemsAuteur : Sandhya Peddabachigari, Ajith Abraham, Crina Grosan, Johnson Thomas ‐ Publié le : 2007 |

Guide to Intrusion Detection and Prevention Systems (IDPS), NIST SP 800-94Auteur : Karen A. Scarfone & Peter M. Mell ‐ Publié le : février 2007 |

Towards Understanding the Skill Gap in CybersecurityAuteur : François Goupil, Pavel Laskov, Irdin Pekaric, Michael Felderer, Alexander Dürr, Frederic Thiesse ‐ Publié le : 2022 |

The Role of Machine Learning in CybersecurityAuteur : Giovanni Apruzzese, Pavel Laskov, Edgardo Montes de Oca, Wissam Mallouli, Luis Burdalo Rapa, Athanasios Vasileios Grammatopoulos, Fabio Di Franco ‐ Publié le : juin 2022 |

Developing metrics to assess the effectiveness of cybersecurity awareness programsAuteur : Sunil Chaudhary ‐ Publié le : 23 mai 2022 |

Applications of Educational Data Mining and Learning Analytics on Data From Cybersecurity TrainingAuteur : Valdemar Švábenský, Jan Vykopal, Pavel Čeleda, Lydia Kraus ‐ Publié le : juillet 2023 |

Références de mon blog

Sécurisez gratuitement votre PC (antivirus, pare-feu)Auteur : Moi-même ‐ Publié le : 27 janvier 2022 |