Votre technologie vous suit. Prenez les mesures suivantes pour améliorer la protection de votre vie privée en ligne

Les mesures visant à protéger votre sécurité sont plus claires que celles concernant la vie privée.

Qu’est-ce que le marketing technologique ?

Le marketing technologique est un secteur qui se consacre à vous tracer (tracking) et :

- au suivi des personnes

- et à la fusion des informations récoltées

- afin de pouvoir faire de la publicité plus efficacement

Ce suivi se fait dans plusieurs sens :

- Le suivi physique, car nous transportons nos téléphones partout où nous allons

- Et le suivi virtuel, de tous les endroits où nous nous rendons en ligne

Plus je comprenais comment mes informations étaient collectées, partagées et vendues, plus je voulais protéger ma vie privée. Mais il est encore difficile de savoir quels efforts sont réellement efficaces et lesquels sont une perte de temps.

Pour protéger vos comptes, pratiquez une bonne hygiène de sécurité

Il existe des mesures pour vous protéger du tracking technologique.

Il s’agit notamment de :

- l’utilisation de mots de passe forts

- l’authentification à deux facteurs

- le téléchargement des dernières mises à jour de sécurité

Une distinction est à faire entre vie privée et sécurité lorsqu’il s’agit de vos données

- La sécurité consiste généralement à vous protéger contre toute tentative d’accès à vos données, par exemple le vol de votre numéro de carte de crédit ou le piratage de vos comptes.

- La protection de la vie privée est plus souvent utilisée pour empêcher que vos mouvements ne soient suivis à des fins de publicité ou de surveillance.

Les mesures de protection de votre sécurité sont plus claires que celles de la protection de la vie privée – mais nous y reviendrons.

➜ Utilisez des mots de passe ou des phrases de passe forts pour vos comptes

![]() Plus longs qu’un mot de passe, les mots de passe doivent être forts et uniques pour chaque site.

Plus longs qu’un mot de passe, les mots de passe doivent être forts et uniques pour chaque site.

N’utilisez pas le 1234. Apportez un peu de hasard et de caractères spéciaux.

N’utilisez pas le même mot de passe pour différents sites web : vous ne voulez pas que tous vos comptes soient compromis simplement parce que l’un d’entre eux a été piraté.

➜ Utilisez un gestionnaire de mots de passe pour garder une trace de vos mots de passe

Il vous suffit de vous souvenir de la phrase de passe de votre gestionnaire de mots de passe pour avoir accès à vos mots de passe compliqués. Un gestionnaire de vos mots de passe vous les remplira automatiquement. NordPass est notre préféré, bien que premium (pour une somme modique).

➜ Activez l’authentification à deux facteurs pour vos comptes importants

Vous avez déjà vu cela : En général, on vous demande d’entrer votre numéro de téléphone portable pour que vous puissiez recevoir un texte avec un numéro supplémentaire que vous entrez avant de pouvoir vous connecter.

C’est le type d’authentification à deux facteurs le plus courant – mais ce n’est pas le plus fort.

En effet, les SMS peuvent être interceptés par votre fournisseur d’accès à internet, les services de police ou le gouvernement.

Si vous voulez aller plus loin, on vous recommande d’utiliser une application qui envoie le second facteur à une application de votre téléphone, comme Authy ou Google Authenticator, car ces derniers sont plus difficiles à intercepter.

Vous pouvez également utiliser une clé USB physique que vous avez sur vous, qui se branche sur le port USB de votre ordinateur et qui sert de deuxième facteur.

➜ Téléchargez les dernières mises à jour de sécurité

| Les coups de pouce que vous recevez de votre ordinateur ou de votre téléphone pour installer la dernière mise à jour de sécurité ? Vous devriez les télécharger. |

| La plupart des applications, lorsqu’elles sont compromises, ne le sont pas par d’effrayants bugs dont personne n’a connaissance. |

| Elles sont compromises par des problèmes dont tout le monde connaît l’existence et qui ont été signalés publiquement, et que l’entreprise a corrigés et pour lesquels elle a publié un correctif dans sa mise à jour de sécurité. |

| Mais si vous ne prenez pas la mise à jour de sécurité, vous ne bénéficiez pas du travail des ingénieurs en sécurité de cette entreprise. |

Méfiez-vous du phishing

Toutes les attaques contre notre sécurité ne proviennent pas de malware ou de pirates informatiques qui s’introduisent invisiblement dans votre compte.

Il est fréquent que nous soyons amenés à remettre nos mots de passe ou nos informations personnelles à de mauvais acteurs.

Ces tentatives peuvent se faire :

- par courrier électronique

- par SMS

- ou par téléphone

Généralement, ils essaient d’obtenir votre nom d’utilisateur et votre mot de passe, ou peut-être votre numéro de sécurité sociale.

Les signes que ces messages ne sont pas légitimes

- des fautes d’orthographe ou de grammaire

- des liens vers d’autres sites web que celui vers lequel ils devraient être

- le courriel provient d’un domaine bizarre

S’il semble louche, il peut s’agir d’hameçonnage.

Protégez ce qui compte le plus pour vous

En fonction de votre situation, vous pouvez prendre des précautions supplémentaires pour protéger votre vie privée et votre sécurité du tracking.

Etablissez un plan de sécurité. L’Electronic Frontier Foundation dispose d’un guide qui commence par vous poser ces questions :

- Qu’est-ce que je veux protéger ?

- De qui je veux protéger mes données ?

- Quelles sont les conséquences si je ne le fais pas ?

- Quelle est la probabilité qu’elles aient besoin d’être protégées ?

- Quel degré de difficulté suis-je prêt à supporter pour essayer de les protéger ?

Le site d’autodéfense de surveillance de l’Electronic Frontier Foundation est un bon point de départ.

Supprimez certaines applications de votre téléphone. Utilisez plutôt un navigateur.

Les applications peuvent en apprendre beaucoup sur vous grâce aux différents types de données auxquelles elles peuvent accéder via votre téléphone.

Des applications apparemment inoffensives – comme par exemple une application pour lampe de poche – pourraient vendre les données qu’elles recueillent auprès de vous.

C’est pourquoi nous vous recommandons de faire le tri dans vos applications :

- jetez un coup d’œil à votre smartphone

- supprimez toutes les applications dont vous n’avez pas besoin

- Pour de nombreuses tâches, vous pouvez utiliser un navigateur sur votre téléphone au lieu d’une application

Pour des raisons de confidentialité, les navigateurs sont préférables, car ils ne peuvent pas accéder à autant d’informations qu’une application.

Même si j’utilise Facebook et Twitter, je n’ai pas ces applications sur mon téléphone :

- en partie pour les utiliser moins

- en partie pour des raisons de confidentialité

Vos données peuvent être transformées en profit pour ces sociétés. Chaque fois que vous n’utilisez pas une application, vous leur donnez moins de données, ce qui représente moins d’argent.

C’est vrai même si vous êtes sur Facebook depuis longtemps, et que vous avez l’impression que la société sait déjà tout sur vous. C’est comme le fait de fumer : Il n’est jamais trop tard pour réduire ou arrêter de fumer – vous en profiterez quand même en donnant moins de données à récolter.

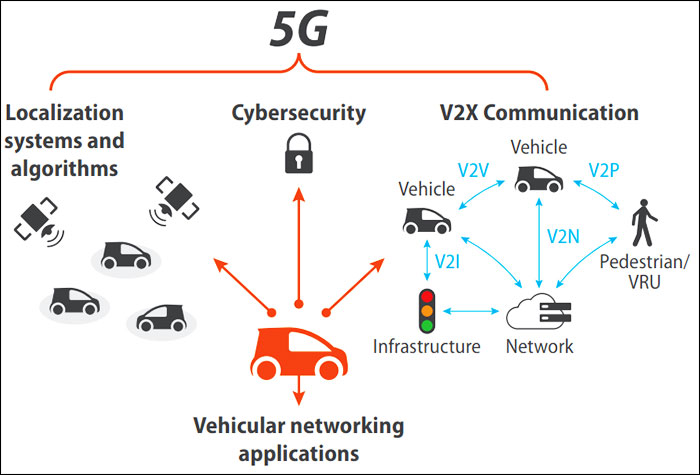

Géolocalisation d’un véhicule connecté avec multi-constellation de satellites

Pour protéger vos chats, utilisez une application chiffrée de messagerie

Si vous voulez que le contenu de vos messages soit sécurisé, il est préférable d’utiliser une application qui dispose d’un chiffrement de bout en bout, comme Signal. Cela signifie que vous et le destinataire pouvez lire le message que vous envoyez – mais personne au milieu.

Mais attention : Même si le contenu de vos messages est protégé par le chiffrement dans des applications, vos métadonnées ne le sont pas – et quelqu’un pourrait en apprendre beaucoup sur vous grâce à vos métadonnées.

[su_shadow]Explorer une métadonnée, c’est comme ce que vous pouvez apprendre en regardant simplement l’extérieur d’une enveloppe dans le courrier : qui l’a envoyée à qui, quand et d’où elle a été envoyée.

Comme WhatsApp appartient à Facebook, lorsque vous partagez vos contacts avec WhatsApp, Facebook obtient ces informations, même s’il ne peut pas lire le contenu de vos messages.

Si vous êtes sur un iPhone, les iMessages sont chiffrés lorsque vous envoyez un message à un autre appareil iOS – mais pas lorsque vous envoyez un message à un téléphone Android.

Signal propose des messages chiffrésà la fois sur Android et sur iPhone.

➜ Qu’en est-il de Facebook Messenger ?

Votre vie privée vous préoccupe ?

Streaming, navigation anonyme, protection des données... Saviez-vous que votre FAI enregistre chaque site que vous visitez ?

"Avec NordVPN, je contourne les restrictions géo, protège mes communications et sécurise mes appareils en 1 clic."

⇒ +5700 serveurs • ⇒ Chiffrement militaire • ⇒ Garantie 30 jours

Il est déconseillé d’utilisser l’application Messenger.

L’application a accès à beaucoup plus d’informations sur votre téléphone que si vous utilisez Facebook via un navigateur. Les SMS réguliers sont préférables, ou Whatsapp avec une bonne configuration (méfiez-vous des sauvegardes automatiques on the cloud de Whatsapp).

➜ Si le chiffrement est important pour vous, faites attention à ne pas sauvegarder vos conversations sur le cloud

Si vous sauvegardez vos messages WhatsApp sur iCloud ou Google Drive, par exemple, ils ne sont plus chiffrés.

Cette sauvegarde n’est qu’une base de données. Et cette base de données est facile à ouvrir et à lire pour quelqu’un.

[su_shadow]Pour protéger vos messages des regards indiscrets, désactivez les sauvegardes dans le nuage et supprimez les sauvegardes WhatsApp existantes d’iCloud ou de Google Drive.

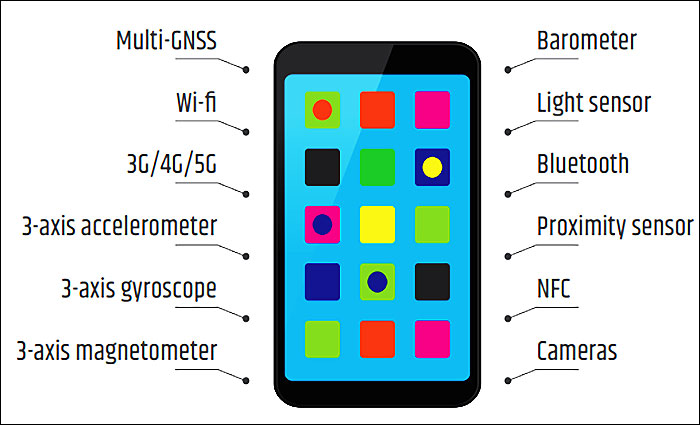

➜ Le système mondial de navigation par satellite (GNSS) désigne l’ensemble des satellites émettant des signaux depuis l’espace pour transmettre vos données de positionnement

Un smartphone typique intègre une multitude de capteurs qui peuvent être exploités pour assurer un positionnement fiable :

Désactivez la personnalisation des publicités

Dans la mesure du possible, allez dans vos paramètres et désactivez la personnalisation des publicités, ce qui donne souvent aux entreprises la permission d’effectuer un suivi et un tracking invasif (un bon début pour le faire dans cet article de businessinsider.fr).

Apple

Si vous avez effectué la mise à jour pour iOS 14, allez dans :

- Paramètres

- > Vie privée

- > Publicité Apple

- > Désactiver les publicités personnalisées

- Aller dans l’onglet « Paramètres des annonces »

- Basculez les paramètres sur « non autorisé »

Sur la page d’activité hors Facebook, sous la rubrique Ce que vous pouvez faire, vous pouvez cliquer sur

- Plus d’options

- Gérer l’activité future

- et la désactiver.

- Ouvrez Twitter

- Menu déroulant en haut à droite

- Onglet Paramètres

- Confidentialité

- Rubrique Confidentialité et sécurité

- Section Personnalisation et données

- Appuyez sur Editer

- Sélectionnez « Tout désactiver«

- Confirmez pour valider

- Rendez-vous sur myactivity.google.com

- Supprimer tout ce que vous pouvez

- Sur la gauche, il y a un onglet qui dit « Supprimer l’activité par »

- Sélectionnez « Tout le temps »

- Sur votre page Mon activité Google, vous pouvez désactiver l’activité Web et applicative, l’historique des lieux et l’historique YouTube

Cela vous montrera tous les termes de recherche et tout ce que vous avez fait, toutes les vidéos YouTube que vous avez regardées, etc.

La page Google vous demande « êtes-vous sûr de vouloir supprimer ceci ? » Puis effacez tout.

A lire

Un VPN vaut-il le coup pour se sécuriser ?

Pensez aussi aux technologies annexes de tracking de localisation

Il existe de nombreuses technologies qui permettent aux utilisateurs de suivre des objets, petits et grands. On les oublie souvent.

Voici 5 systèmes de tracking très différents qui peuvent être utilisés pour de nombreux traçages différentes.

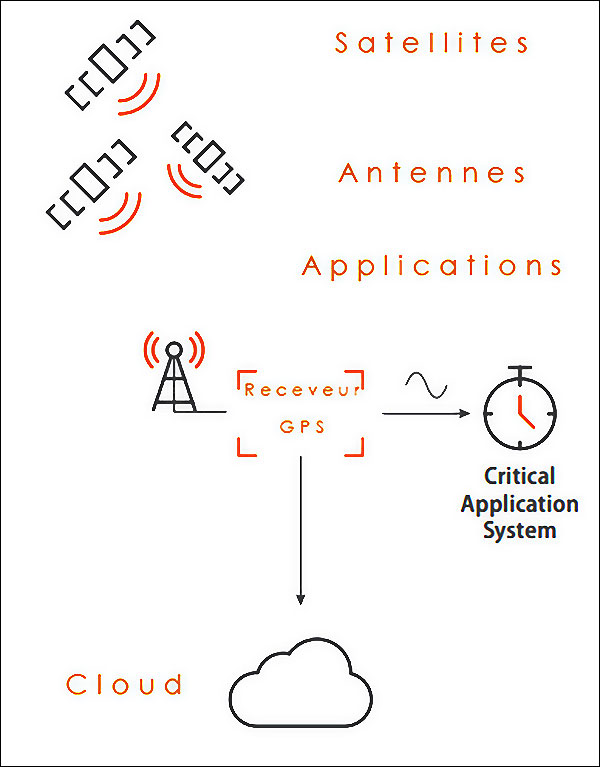

Vos données stockées dans le Cloud depuis les antennes et pilônes

Les balises BLE

Ce sont de petits appareils qui peuvent être suivis n’importe où.

On trouve des appareils similaires dans tous les magasins de vêtements pour prévenir les vols, mais ils fonctionnent différemment.

Les étiquettes BLE sont créées pour l’ère du numérique et de la mobilité. Elles interagissent avec les appareils mobiles afin de réduire l’utilisation et le coût des équipements.

Un Asset Tracker

Un Asset Tracker utilise la technologie GPS pour suivre des objets en temps réel en utilisant un réseau 3G ou 2G pour la communication, ce qui le rend utile à peu près partout.

L’appareil est plus grand que votre étiquette moyenne, mais il est conçu pour l’environnement et placé dans un conteneur résistant aux intempéries.

Un dispositif de suivi des biens utilise généralement la technologie cellulaire, ce qui le rend utilisable partout où il y a une tour de téléphonie mobile ou un point d’accès mobile, bien que les zones mortes puissent constituer un problème potentiel.

➜ Domaines où le tracking est important

Les codes QR

| Les codes QR ou les codes de réponse rapide sont principalement utilisés pour la mise en réseau mais fonctionnent comme un traqueur. |

| Le code lui-même, semblable à un code à barres, est imprimé sur un emballage ou une étiquette. C’est la lecture du code qui permet de suivre l’article. |

| Lorsque quelqu’un d’autre scanne le code QR à un autre endroit, vous pouvez savoir exactement où il se trouve. |

| Malheureusement, le code doit être scanné et cette méthode ne fonctionne donc pas à la demande. |

Une passerelle AIRcable

Une passerelle AIRcable est un petit appareil qui combine la technologie BLE avec le WiFi, créant ainsi une balise intelligente qui interagit avec un nuage.

Bien que petites, ces balises donnent un signal puissant et de longue portée pour envoyer des informations de localisation à un serveur. Le mieux, c’est que ces balises sont sécurisées, créant un chiffrement depuis et vers le nuage.

Les dispositifs de surveillance des conteneurs d’expédition

Les dispositifs de surveillance des conteneurs d’expédition sont petits, légers et robustes et sont entièrement scellés pour résister aux environnements difficiles qu’un conteneur d’expédition peut voir.

Ces dispositifs peuvent même s’auto-charger ou disposer d’une alimentation électrique externe.

Il s’agit de technologies de tracking qui peuvent être visualisées en temps réel, mais qui peuvent être coûteuses et réservées à un usage professionnel.

Visitor Rating: 5 Stars

Visitor Rating: 5 Stars