Définition du keylogger

Les keyloggers sont des types de logiciels de surveillance conçus pour enregistrer les frappes sur les claviers.

On les appelle en français des « enregistreurs de frappe ». Ils constituent l’une des plus anciennes formes de menace cybernétique, enregistrant les informations que vous saisissez sur un site web ou une application et les renvoyant à un tiers.

Les criminels utilisent des keyloggers pour voler des informations personnelles ou financières telles que des coordonnées bancaires, qu’ils peuvent ensuite vendre ou utiliser à des fins lucratives.

Ils ont également des utilisations légitimes au sein des entreprises pour dépanner, améliorer l’expérience des utilisateurs et surveiller les employés. Les services répressifs et de renseignement utilisent également l’enregistrement de frappes à des fins de surveillance.

Un keylogger matériel

Un accent mis sur la sécurité

Ces logicels tournent en mode fantôme et ne sont pas détectés par les antivirus en tout genre.

Ils donnent un large éventail de fonctions à leur propriétaire :

→ Fonctions du keylogger

- se déclencher aux heures souhaitées,

- régurgiter des tableaux simples à comprendre pour voir tout de suite quand s’est connecté l’utilisateur

- vous autoriser à exporter les images et les vidéos du PC ou du MAC ciblé (prise de vidéos depuis la webcam du portable)

- vous donner accès à la fois aux Emails mais aussi aux médias de l’ordinateur, le tout en restant à distance.

Des rapports détaillés

Le plus connu d’entre eux, MSpy, doit être installé sur l’appareil cible.

Mais ensuite ce n’est plus la peine d’y toucher : le soft vous fait parvenir régulièrement ses données et ses rapports détaillés. Il peut aussi vous envoyer un Email urgent en cas de connection à un site non désiré : site de rencontre, site porno, site en tout genre.

→ Les activités qui sont tracées

- Vous savez quand l’utilisateur se connecte,

- ce qu’il regarde sur internet,

- quels sites il visite,

- ce qu’il dit dans ses chats avec ses amis,

- les photos échangées,

- les emails écrits n’ont plus de secret pour vous,

- enfin, vous êtes en capacité d’écouter les conversations orales de Skype ou encore de déclencher des prises des photographie quand vous le souhaitez (cela fait partie de l’écoute environnementale).

Collecte des données par un Keylogger

Comment fonctionnent les keyloggers ?

Les keyloggers collectent des informations et les renvoient à un tiers :

Destinataires des informations recueillies par un keylogger

- qu’il s’agisse d’un service pénal,

- d’un service de police

- ou d’un service informatique.

Les keyloggers sont des logiciels qui exploitent des algorithmes qui surveillent les frappes au clavier par le biais de la reconnaissance des formes et d’autres techniques.

[/su_icon_panel]La quantité d’informations collectées par les logiciels enregistreurs de frappe peut varier.

Les 3 formes de keyloggers

- Les keyloggers les plus simples ne peuvent recueillir que les informations saisies dans un seul site web ou une seule application.

- Les logiciels plus sophistiqués peuvent enregistrer tout ce que vous tapez, quelle que soit l’application, y compris les informations que vous copiez et collez.

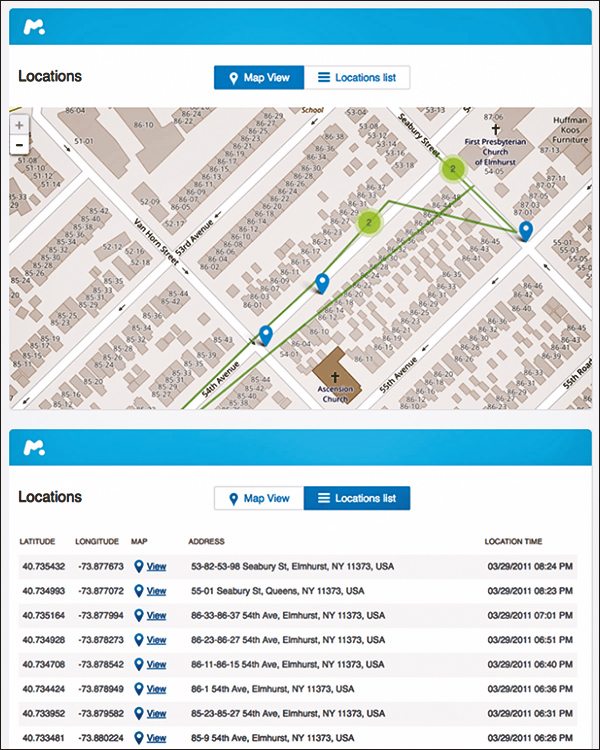

- Certaines variantes de keyloggers – notamment celles qui ciblent les appareils mobiles – vont plus loin et enregistrent des informations telles que les appels (à la fois l’historique des appels et l’audio), les informations provenant des applications de messagerie, la localisation GPS, les captures d’écran, et même la capture du microphone et de l’appareil photo.

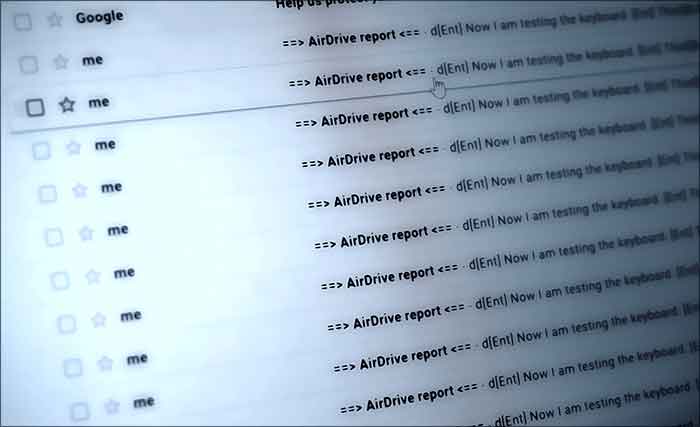

Rapport par Email effectué par un Keylogger

2 types différents de keyloggers

Les keyloggers peuvent être basés sur du matériel ou des logiciels.

- Les keyloggers matériels peuvent simplement se loger entre le connecteur du clavier et le port de l’ordinateur.

- Les enregistreurs logiciels peuvent être des applications ou des utilitaires entiers téléchargés en connaissance de cause, ou des logiciels malveillants qui infectent un appareil sans le savoir.

Les données capturées par les enregistreurs de frappe peuvent être renvoyées aux attaquants par courrier électronique ou en téléchargeant les données des journaux sur des sites web, des bases de données ou des serveurs FTP prédéfinis.

Si le keylogger est intégré à une attaque de grande envergure, les acteurs peuvent simplement se connecter à distance à une machine pour télécharger les données de frappe.

Comment les pirates utilisent les keyloggers

Les premiers keyloggers ont été utilisés par l’Union soviétique dans les années 1970 pour surveiller les machines à écrire électriques IBM utilisées dans les ambassades basées à Moscou. Ils enregistraient ce qui était tapé et renvoyaient les informations aux services de renseignement soviétiques par signaux radio.

Aujourd’hui, les logiciels espions tels que les enregistreurs de frappes clavier font partie de la panoplie d’outils utilisés par les cybercriminels pour saisir des informations financières telles que :

Informations collectées par les keyloggers

- les coordonnées bancaires

- les données de carte de crédit,

- des informations personnelles,

- les courriers électroniques

- les mots de passe

- les noms et les adresses,

- ou encore des informations commerciales sensibles concernant la propriété intellectuelle.

Les cybercriminels peuvent revendre ces informations ou les utiliser dans le cadre d’une attaque plus vaste, en fonction de ce qui a été recueilli et de leurs motifs.

Ces programmes peuvent être utilisés pour voler des informations telles que des mots de passe, des IIP (informations d’identification personnelle) et d’autres informations essentielles concernant des individus et des organisations.

Par exemple, si un keylogger est capable de surveiller les frappes d’un super-administrateur de base de données au sein d’une grande organisation, il peut avoir accès à des choses comme des ordinateurs portables et des serveurs qui peuvent finalement exposer de grands volumes de données qu’il peut monétiser.

Pose d’un keylogger physique

Les keyloggers sur le lieu de travail

Il existe un marché important mais éthiquement discutable pour les logiciels espions : des applications légales d’enregistrement de frappe utilisées par les gens pour espionner leur famille, leurs amis ou leurs partenaires.

Ces logiciels sont légaux si la personne qui les télécharge est propriétaire de l’appareil ou si l’utilisateur le sait, mais ils peuvent souvent s’égarer dans un territoire de traque.

Les applications légales de logiciels espions qui collectent des informations sur les travailleurs peuvent être laxistes en matière de sécurité. Parfois appelés « keylogging« , ces logiciels de surveillance peuvent être utiles pour les tests, le débogage et l’expérience utilisateur.

Des application légales

Dans un environnement d’entreprise honnête, les keyloggers sont également utilisés pour suivre l’activité des utilisateurs en matière de sécurité informatique et de conformité réglementaire.

Les enregistrements des keyloggers peuvent être utilisés pour aider les administrateurs à enquêter sur les défaillances du système et à établir le contexte dans lequel une violation s’est produite.

Un administrateur peut instantanément établir qui a saisi un mot ou une valeur particulière associée à l’incident faisant l’objet de l’enquête et ainsi comprendre qui a violé une politique, quand et pourquoi.

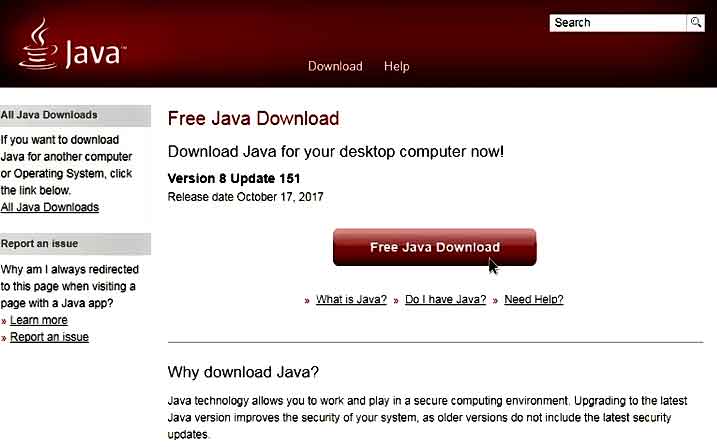

L’installation de Java est souvent nécessaire pour qu’un keylogger logiciel fonctionne sur un ordinateur

But des keyloggers légaux

- Ces keyloggers légaux peuvent aider à identifier et à résoudre les problèmes des utilisateurs

- Contribuer aux efforts de sécurité et de conformité

- Fournir des informations supplémentaires à la suite d’un incident de sécurité

- Elles peuvent aussi être utilisées pour signaler des menaces potentielles d’initiés

- Surveiller la productivité des employés

- S’assurer que les ressources informatiques de l’entreprise ne sont utilisées qu’à des fins professionnelles

→ Windows 10 est livré préchargé avec son propre type de keylogger à des fins de télémétrie.

→ Grammerly – un outil populaire d’orthographe et de grammaire – a été décrit comme « un keylogger avec des fonctionnalités utiles » en raison du fait qu’il enregistre ce que l’utilisateur tape lorsqu’il est activé.

Rappelez-vous que vous devez avertir les employés s’ils sont surveillés de cette manière. Ne pas le faire pourrait enfreindre les lois relatives à la vie privée des employés. Toute donnée recueillie dans un journal doit être chiffrée.

Un contrôle assidû d’internet

En bon chien de garde, le keylogger MSpy possède des fonctions annexes en plus de l’enregistrement du clavier.

- Il bloque les sites que vous désirez empêcher : sites roses ou contenu mature, sites de rencontres, etc.

- Il vous avertit quand une page prédéfinie est atteinte et la remplace par une page blanche.

- Il agit de la même façon pour les jeux et autres applications en les bloquant si vous le souhaitez.

- Il sait enregistrer les clics droits de la souris ainsi que ce qui est frappé au clavier

- Il est donc capable d’enregistrer les mots de passe et les identifiants composés

Un logiciel pour surveiller au quotidien

Ce keylogger révèle ce que fait l’utilisateur de l’appareil sur lequel il est installé :

- les fichiers qu’il ouvre et à quelle fréquence

- la bande passante qu’il consomme

- Ses uploads et downloads

- Ses temps de surf

- Ses communications écrites et orales

Comment les keyloggers infectent les appareils

Les keyloggers peuvent être placés sur des machines de différentes manières.

Les enregistreurs de frappe physiques

Les enregistreurs physiques nécessitent la présence physique d’une personne pour être placés sur une machine, ce qui signifie que de telles attaques sont plus difficiles (mais pas impossibles) à réaliser, et plus susceptibles de provenir d’une menace interne.

Même les claviers sans fil peuvent être espionnés à distance.

En 2017, des centaines de modèles d’ordinateurs portables HP ont été livrés avec un code d’espionnage de clavier présent dans les pilotes de pavé tactile. Cet enregistrement était désactivé par défaut mais faisait partie d’un outil de débogage laissé par l’un des fournisseurs de la société.

Les keyloggers logiciels

Les keyloggers logiciels sont beaucoup plus courants et disposent de plusieurs voies d’entrée.

Des milliers de sites WordPress ont dans le passé été infectés par des keyloggers via de faux scripts Google Analytics.

Les applications infectées par des logiciels malveillants constituent également un problème. Google a récemment retiré 145 applications du Play Store qui contenaient des logiciels malveillants d’enregistrement de frappe.

Comme pour de nombreux types de logiciels malveillants, les enregistreurs de frappe sont souvent inclus dans des courriels d’hameçonnage contenant des liens malveillants.

Une nouvelle version de l’enregistreur de frappe HawkEye, par exemple, a été diffusée par le biais d’une campagne de spam par courrier électronique contenant des documents Word infectés.

Certaines variantes, telles que Fauxspersky, peuvent se propager par le biais de clés USB infectées.

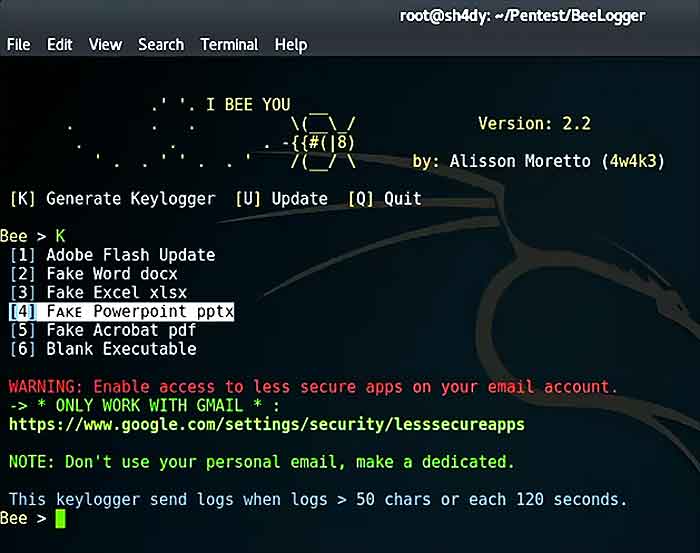

Lancer un Keylogger sous Linux

Des méthodes pour rendre les keyloggers invisibles

Le plus grand changement dans les keyloggers a été l’ajout de techniques d’évasion qui permettent au keylogger de passer outre d’autres mécanismes de détection, tels que les antivirus.

Les attaquants chargent les techniques de keylogging dans des logiciels publicitaires, qui ne sont généralement pas sur liste blanche. Lorsque cela se produit, le logiciel publicitaire est autorisé à s’exécuter ou n’est pas signalé, et n’est donc pas examiné parce qu’il répond aux critères de détection de nombreux moteurs de détection.

Les keyloggers sont souvent associés à d’autres logiciels malveillants dans le cadre d’une attaque plus large.

Des keyloggers inclus dans d’autres programmes

- De nombreux enregistreurs de frappe sont maintenant livrés avec des logiciels de rançon,

- des logiciels d’extraction de devises cryptographiques

- ou du code de botnets qui peuvent être activés à la discrétion de l’attaquant.

Comment on installe un keylogger pour particuliers ?

Tout d’abord, il faut savoir qu’il faut être en capacité d’installer le logiciel dans l’appareil ciblé. Il faut donc connaître le mot de passe ou le login d’ouverture de session s’il y en a.

L’installation consiste à se rendre sur un site internet où vous téléchargerez le software (adresse fournie par email après l’achat du logiciel). Il faut l’installer puis effacer les fichiers de décompression ainsi que les historiques de surf.

Enfin il faut redémarrer l’appareil. Après ça, vous n’aurez plus à agir directement avec l’ordinateur. Pour consulter les rapports, vous pourrez le faire à distance depuis une simple connexion internet (mobile ou ordi).

6 meilleures pratiques pour détecter et supprimer les keyloggers

Les conseils ci-dessous représentent ce qui est généralement considéré comme les mesures les plus efficaces pour minimiser l’impact des keyloggers indésirables.

Surveiller l’allocation des ressources, les processus et les données

L’observation de l’allocation des ressources et du processus en arrière-plan sur les machines, ainsi que des données transmises par le dispositif à l’extérieur de l’organisation peut aider à identifier si un enregistreur de frappe est présent.

Les keyloggers ont généralement besoin d’un accès root à la machine, ce qui peut également être un signe révélateur d’une infection de keylogger.

Désactiver les fichiers à exécution automatique sur les périphériques externes

La désactivation des fichiers à exécution automatique sur les périphériques connectés en externe, tels que les clés USB, et la restriction de la copie de fichiers vers et depuis des ordinateurs externes peuvent réduire la possibilité d’infection.

Tenir à jour la protection antivirus et antirootkit

Comme les enregistreurs de frappe sont souvent associés à d’autres formes de logiciels malveillants, la découverte de ces derniers peut être le signe d’une attaque ou d’une infection plus vaste.

Une protection antivirus et une protection antirootkit à jour permettent de supprimer les logiciels malveillants connus des enregistreurs de frappe, mais elles peuvent aussi justifier une enquête plus approfondie pour déterminer si l’enregistreur de frappe n’était qu’un élément d’une attaque plus vaste.

Personnellement l’antivirus SuperAntiSpyware est mon favori.

Utiliser un logiciel anti keylogger

Un logiciel anti-bloqueur dédié est conçu pour chiffrer les frappes au clavier et pour rechercher les keyloggers connus.

Il signale tout comportement inhabituel de type « keylogging » sur la machine.

Le blocage de l’accès à la racine pour les applications non autorisées et la mise sur liste noire des logiciels espions connus sont également utiles.

Envisager des claviers virtuels à l’écran

Les claviers virtuels à l’écran réduisent le risque d’être bloqué par les touches car ils saisissent les informations d’une manière différente des claviers physiques.

Attention : cela peut avoir un impact sur la productivité de l’utilisateur, n’est pas à l’épreuve de toutes sortes de logiciels de surveillance de frappe et n’élimine pas la cause du problème.

Avoir une politique de mots de passe forts

La vérification des gestionnaires de tâches et la reconnaissance d’événements bizarres tels que des touches qui s’arrêtent ou ne s’affichent pas à l’écran lorsque l’on tape peuvent aider les individus à détecter les keyloggers dans certains cas.

Il n’empêche que la meilleure façon pour les organisations de rester en sécurité est de s’assurer que leur politique de mots de passe est à multiples facettes, et que l’authentification à deux facteurs est mise en œuvre dans les comptes et les dispositifs de l’entreprise.

Il est important de ne jamais supposer que la technologie antivirus moyenne est suffisante.

Pour les particuliers, l’utilisation d’un simple gestionnaire de mots de passe permet de générer des mots de passe forts et de les insérer à votre place.

[su_shadow][su_panel]