La cryptographie : un domaine passionnant. Elle est si importante pour nous dans notre vie quotidienne et pourtant elle a l’un des passés les plus confus de toutes les technologies que nous utilisons aujourd’hui.

Le chiffrement est utilisé depuis l’Antiquité par des généraux, des espions, des rebelles et même des politiciens.

Le chiffrement était utilisé dans la Rome antique pour garder des informations secrètes. Même le messager ne savait pas ce que le message signifiait sans les anneaux décodeurs appropriés. L’histoire raconte que deux personnes qui avaient besoin de communiquer en toute sécurité sur de longues distances pouvaient le faire grâce au chiffrement.

L’utilité du chiffrement PGP

De nos jours, le chiffrement est nécessaire pour s’assurer que personne n’écoute nos conversations et pour empêcher des acteurs criminels potentiels de voler ou de corrompre ces données.

Toutefois, les principes fondamentaux du chiffrement sont aujourd’hui sensiblement les mêmes que ceux des anciens codes. Bien sûr, les algorithmes de chiffrement actuels sont bien supérieurs grâce aux mathématiques et aux ordinateurs avancés, ce qui rend les attaques par force brute beaucoup plus difficiles à réaliser.

Dans cet article, nous allons aborder 3 formes de chiffrement populaires appelées :

- PGP (Pretty Good Privacy)

- OpenPGP

- et GnuPG (GNU Privacy Guard)

Elles sont similaires dans la mesure où OpenPGP est une alternative ouverte à PGP, et GnuPG est basé sur le standard OpenPGP.

Vous êtes encore confus ? Vous n’êtes pas le seul. Ces trois normes sont utilisées aujourd’hui mais ont des applications différentes.

➜ Qu’est-ce que PGP ?

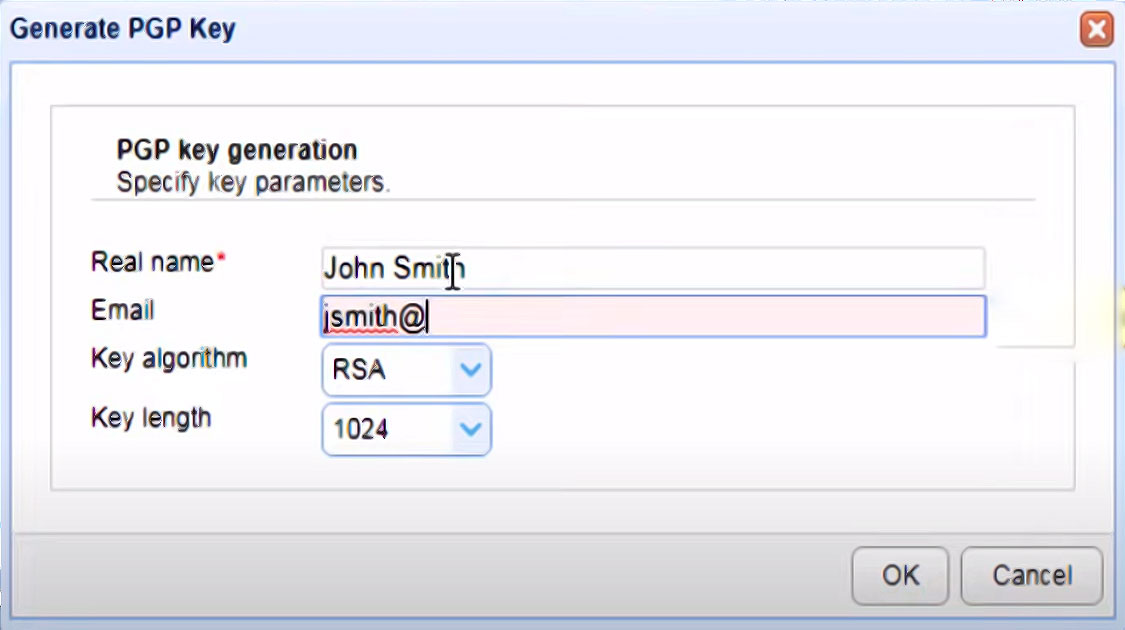

Pretty Good Privacy, également connu sous le nom de PGP, a été créé à l’origine par Phil Zimmerman en 1991 pour permettre aux gens de communiquer sans être écoutés.

Aujourd’hui, il est utilisé pour chiffrer et déchiffrer les messages textuels et les courriels.

➜ Principe du PGP

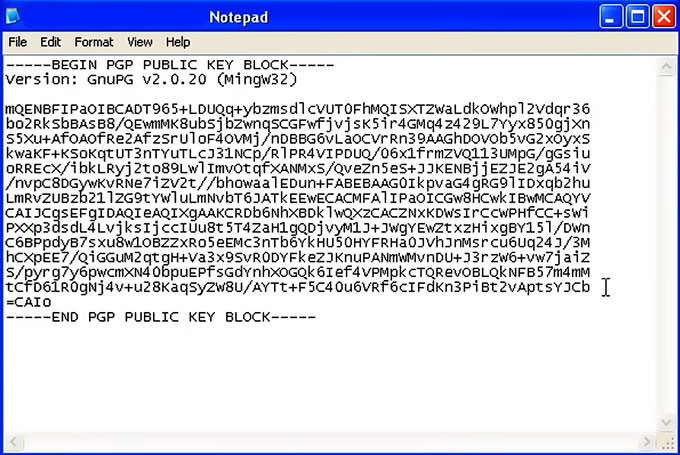

En bref, l’idée est que lorsque vous voulez envoyer un message ou un fichier chiffré quelque part, vous le chiffrez avec une clé aléatoire qui sera ensuite chiffrée avec la clé publique du destinataire. Cette clé publique ne peut être décryptée qu’avec une clé privée détenue par le seul récepteur.

Ainsi, même si les gens connaissent votre clé publique, le destinataire est le seul à pouvoir déchiffrer le fichier ou le message.

Le problème avec PGP est qu’il ne s’agit pas d’un brevet ouvert et qu’il est actuellement détenu par Symantec (lui-même intégré dans Broadcom).

➜ L’exportation de la technologie PGP en dehors des États-Unis

Dans les années 1990, il existait aux États-Unis une loi qui limitait l’exportation de la technologie cryptographique en dehors des États-Unis. On a vite constaté que le PGP était utilisé à l’étranger après avoir été créé par Phil Zimmerman.

Cela a conduit à une longue enquête au cours de laquelle aucune charge n’a été retenue contre Zimmerman. Cependant, Zimmerman a publié le code source de PGP, qui permettait à toute partie de créer ses propres versions de logiciels de chiffrement basés sur le code source original de PGP.

Comme le code source est protégé par le premier amendement, le gouvernement américain n’a pas pu faire grand-chose depuis ces nouvelles versions. C’est là qu’OpenPGP est entré en jeu quelques années plus tard.

⇒ Les messageries sécurisées pour MAC alternatives à ThunderBird

Qu’est-ce qu’OpenPGP ?

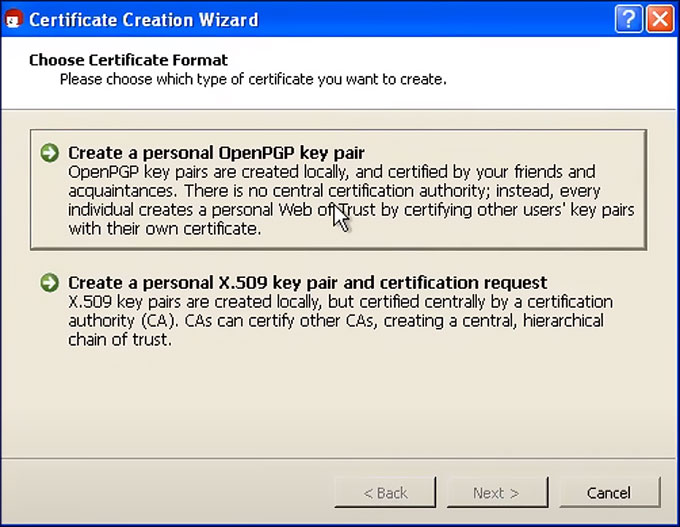

En raison des problèmes de brevets mentionnés plus haut, PGP n’était pas toujours pratique pour une utilisation internationale. C’est pourquoi le groupe de travail OpenPGP a été créé au sein de l’Internet Engineering Task Force (IETF).

Cela a permis d’éliminer la nécessité d’obtenir une licence pour PGP et de contourner certaines lois obsolètes aux États-Unis à l’époque.

Tu en as marre des IA qui te censurent à chaque phrase ?

J’ai switché sur uncensored.com (Claude + Gemini 100 % sans filtre). Je l’utilise tous les jours pour mes articles.

→ Accéder à l’IA vraiment libre (30 % off + 7 jours gratuit)Aujourd’hui, de nombreux clients de messagerie électronique fournissent une assistance pour OpenPGP, qui est toujours soutenu et en cours de développement actif.

➜ OpenPGP : une définition

OpenPGP est une méthode de chiffrement basée sur une clé utilisée pour chiffrer les fichiers de manière à ce que seul leur destinataire puisse les recevoir et les déchiffrer.

OpenPGP est largement utilisé pour sécuriser les communications par courrier électronique, mais sa technologie peut également être appliquée au FTP.

OpenPGP fonctionne en utilisant 2 clés cryptographiques pour sécuriser les fichiers. Une clé publique est utilisée pour chiffrer le fichier afin que seule sa clé privée correspondante puisse le déchiffrer.

➜ Ce qui différencie OpenPGP de SSL

Contrairement au SSL et au SSH, OpenPGP n’est pas un type de connexion, mais une méthode de chiffrement d’un fichier avant de le télécharger. En tant que tel, le mode OpenPGP peut être utilisé en conjonction avec les connexions :

- FTP

- SSL

- SSH standard

Comme vous pouvez le voir, il est similaire au fonctionnement de PGP.

Mais puisque OpenPGP est une norme de chiffrement prise en charge par l’IETF qui est soutenue et développée par la communauté PGP, il existe bien sûr d’autres normes qui dérivent d’OpenPGP.

La plus courante est la norme de chiffrement open source appelée GnuPG, également connue sous le nom de Gnu Privacy Guard, ou GPG en abrégé.

⇒ Avantages et inconvénients de le messagerie chiffrée Tutanota

Qu’est-ce que GnuPG ?

GnuPG est une autre norme de chiffrement libre que les entreprises peuvent utiliser et qui est basée sur OpenPGP.

➜ GnuPG remplace le PGP de Symantec

La principale différence avec le PGP, c’est qu’il réside dans les algorithmes pris en charge.

Cependant, GnuPG est bien adapté à PGP de par sa conception. Comme GnuPG est ouvert, certaines entreprises préfèrent le support technique et l’interface utilisateur qui accompagnent le PGP de Symantec.

Il existe certaines nuances entre la compatibilité de GnuPG et de PGP, comme la compatibilité entre certains algorithmes, mais dans la plupart des applications comme le courrier électronique, il existe des solutions de contournement.

L’un de ces algorithmes est le module IDEA qui n’est pas inclus dans GnuPG en raison de problèmes de brevet.

➜ Où GnuPG est-il utilisé ?

GnuPG est un outil conforme à la norme Internet OpenPGP décrite dans la RFC4880, qui est utilisé pour la communication et le stockage de données en toute sécurité.

Il dispose d’un système de gestion des clés robuste et s’intègre facilement à d’autres applications. Il prend en charge :

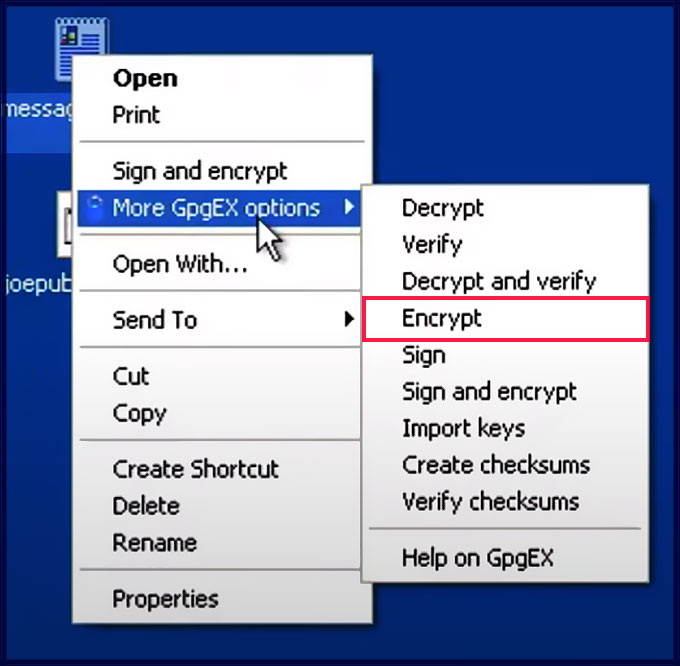

- le chiffrement

- la signature des données

- S/MIME

- Secure Shell (ssh)

Les dépôts de paquets sont reproduits dans le monde entier. Les signatures numériques sont utilisées pour garantir que vous obteniez une copie exacte du paquet original et non une version malveillante provenant d’un site compromis.

Les programmes OpenPGP tels que GPG sont utilisés pour signer et vérifier ces paquets

Le chiffrement du disque local protège les données au repos de votre ordinateur portable hors tension. Toutefois, pour vous assurer que seul le destinataire prévu peut ouvrir un fichier que vous envoyez par courrier électronique ou que vous déposez dans un dossier partagé, vous devez chiffrer ce fichier individuel.

- Les certificats TLS utilisés avec les boîtes de dépôt par courriel ou sur le Web ne protègent que le transfert sur le fil.

- Les produits OpenPGP peuvent chiffrer un fichier avec une clé symétrique partagée ou avec des paires de clés asymétriques.

⇒ Voir aussi ce VPN qui permet de chiffrer votre connexion, maquiller votre adresse IP et votre identité

➜ Comment choisir une norme de chiffrement

Cet article a permis de rassembler une grande partie des informations disponibles concernant les différences entre toutes ces normes. Ce qui est important ici, c’est que PGP, OpenPGP et GnuPG sont tous liés et devraient bien fonctionner ensemble.

Selon l’application que vous utilisez, ces normes de chiffrement peuvent déterminer celles que vous choisissez d’utiliser.

Visitor Rating: 4 Stars

Visitor Rating: 5 Stars