Avoir accès à toutes les ressources numériques dont vous pourriez avoir besoin, où que vous soyez, quel que soit le type de connexion réseau dont vous disposez : c’est devenu un mode de vie pour la plupart des gens.

Que vous soyez une entreprise qui partage des données avec d’autres entreprises ou un voyageur qui a besoin de rester en contact à tout moment, l’accès aux ressources est aujourd’hui considéré comme acquis.

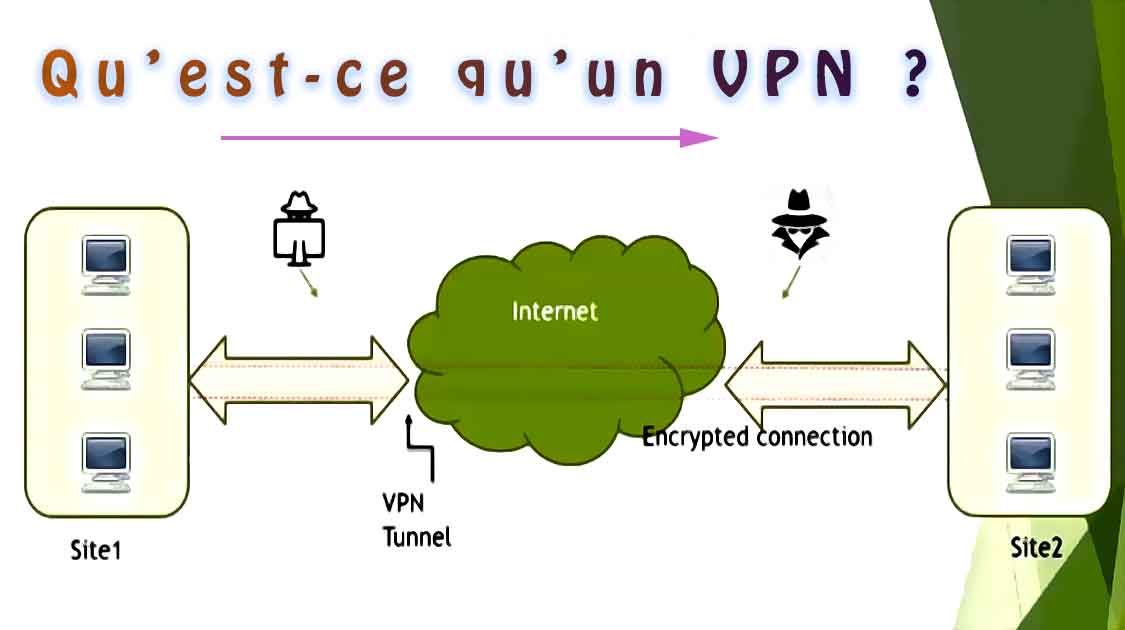

Si les applications hébergées dans le nuage rendent le travail à distance plus facile, de nombreuses entreprises préfèrent héberger elle-mêmes leurs ressources privées pour des raisons de sécurité et de confidentialité. L’accès à ces ressources privées est souvent assuré par des réseaux privés virtuels (VPN).

L’astuce consiste à savoir quel type de VPN utiliser et quand. Considérons plusieurs VPN différents et réfléchissons à leur but différent. Nous examinerons deux grandes catégories de VPN, ce que j’appellerai les VPN basés sur les clients et les VPN basés sur les réseaux.

Les VPN basés sur les clients

Un VPN basé sur le client est un réseau privé virtuel créé entre un utilisateur unique et un réseau distant. Une application est souvent nécessaire pour établir la connexion VPN.

Création d’un tunnel chiffré

Dans la plupart des cas, l’utilisateur démarre manuellement le client VPN et s’authentifie avec un nom d’utilisateur et un mot de passe. Le client crée un tunnel chiffré entre l’ordinateur de l’utilisateur et le réseau distant. L’utilisateur a alors accès au réseau distant via ce tunnel.

Parmi les exemples d’applications VPN basées sur le client, citons AnyConnect de Cisco et NordVpn.

Les systèmes d’exploitation Windows, Mac et mobiles intègrent souvent des options utilisées par les clients VPN.

Par exemple, Mac OS inclut le L2TP (Layer 2 Tunneling Protocol) sur IPsec et le PPTP (Point-to-Point Tunneling Protocol). L’IPsec de Cisco est elle aussi une option incluse pour les utilisateurs de Mac.

Notons que si IPsec a été le protocole VPN de choix pendant de nombreuses années, le SSL est plus souvent utilisé de nos jours. Par exemple, Cisco ne met plus à jour son ancien client IPsec. Au lieu de cela, la première solution VPN client de Cisco, AnyConnect, utilise SSL.

Les applications VPN clientes permettent aux utilisateurs de connecter facilement leurs ordinateurs portables et leurs téléphones mobiles à leurs ressources privées, où qu’ils soient. Par exemple, j’utilise un client VPN sur mon iPhone, iPad et Mac pour me connecter lorsque je suis en voyage. Cela me permet de gérer mon réseau à distance par le biais du tunnel VPN sécurisé mis en place entre mon appareil et le pare-feu de mon bureau.

Une fonction de sécurité

En plus de la connectivité de base, les clients VPN offrent des fonctions de sécurité améliorées. L’une d’entre elles est la possibilité d’inspecter soigneusement l’appareil d’un utilisateur avant de l’autoriser à accéder au réseau.

Par exemple, pendant le processus d’authentification, le client VPN peut vérifier que l’appareil possède une version particulière de logiciel antivirus et qu’il fait partie d’un domaine Windows spécifique.

Les clients VPN premium ont un coût. Si le logiciel client peut être gratuit, la licence du pare-feu est généralement fonction du nombre de connexions VPN simultanées qui sont autorisées.

A lire ici la différence entre un proxy et un VPN

Les VPN basés sur les réseaux

Je veux parler des réseaux privés virtuels qui relient deux réseaux entre eux en toute sécurité depuis un réseau non sécurisé.

Un exemple courant est le WAN basé sur IPsec, où tous les bureaux d’une entreprise se connectent les uns aux autres sur internet en utilisant des tunnels IPsec.

Il existe plusieurs types de réseaux VPN. Trois d’entre eux sont assez courants :

- les tunnels IPsec

- les VPN multipoints dynamiques

- les L3VPN basés sur MPLS

Les tunnels IPsec

Le type de réseau VPN le plus simple est le tunnel IPsec. La plupart des routeurs et des pare-feu de réseau sont capables d’en construire un.

En principe, le tunnel d’un VPN basé sur un réseau n’est pas différent d’un tunnel IPsec basé sur un client. Les deux types de mise en œuvre, réseau et client, créent un tunnel sécurisé par lequel le trafic chiffré circule. Alors que le tunnel IPsec basé sur le client est conçu pour encapsuler le trafic pour un seul appareil, le tunnel IPsec basé sur le réseau achemine le trafic pour des réseaux entiers d’appareils, leur permettant de communiquer.

Lors de la construction d’un tunnel IPsec entre deux réseaux, les éléments suivants doivent être convenus :

- Quels seront les deux dispositifs qui constitueront les extrémités du tunnel ?

- Comment les tunnels seront-ils authentifiés ?

- Quel sera le trafic autorisé à circuler dans le tunnel ?

Le plus souvent, l’authentification se fait par une clé pré-partagée : un mot de passe ou un échange de certificats. Les deux points terminaux doivent également s’entendre sur la manière dont le trafic sera chiffré en utilisant un ensemble commun de chiffres.

Quel trafic sera autorisé à circuler dans le tunnel ? La façon la plus courante de le spécifier est d’utiliser une liste d’accès chiffrée. Cette liste définit les réseaux IP sources. Les deux extrémités du tunnel doivent avoir des éléments correspondants (paires de réseaux IP) pour qu’une association puisse se former et que le tunnel puisse acheminer le trafic comme prévu.

L’inconvénient, c’est que les listes d’accès chiffrées doivent être maintenues à jour pour répondre aux exigences de l’entreprise.

On utilise ce genre de technologie pour :

- se connecter à une autre entreprise travaillant pour la même société,

- en tant que sauvegarde d’une liaison privée entre des bureaux distants,

- en tant que connexion temporaire à une nouvelle installation ligne lors d’une fusion d’entreprises,

- ou en tant que connexion pour les employés d’un bureau à leur domicile.

VPN multipoint dynamique (DMVPN)

Le DMVPN étend l’idée de tunnels point à point IPsec à un nuage de réseaux connectés. Avec le DMVPN, tout réseau peut parler à tout autre réseau directement à travers le nuage DMVPN.

Le DMVPN est une technologie Cisco, et pour la plupart, cela signifie que le DMVPN est limité aux routeurs Cisco. Malgré leur popularité, les pare-feux Cisco ASA ne sont pas compatibles avec le DMVPN.

Le DMVPN est une technologie complexe qui nécessite l’utilisation de tunnels GRE, d’IPsec, de NHRP (Next Hop Resolution Protocol) sans compter un protocole de routage. Il s’agit de composants interdépendants qui permettent une communication entièrement maillée. Pour atténuer la complexité, Cisco propose un excellent guide de conception DMVPN qui peut aider les architectes réseau à déterminer la conception la plus appropriée pour leur environnement, ainsi que les configurations de base.

Utilisez le DMVPN pour connecter des sites distants à un réseau d’entreprise vaste via l’internet public.

Les DMVPN éliminent la nécessité de connaître les adresses IP distantes, permettant aux IP attribuées dynamiquement de se connecter à l’infrastructure de manière sécurisée. Cela permet à cette solution de s’étendre sur des milliers de sites participants. Le résultat final ressemble à une connexion WAN traditionnelle.

L3VPN basé sur MPLS

Les L3VPN représentent l’application la plus couramment déployée sur les réseaux MPLS (multiprotocol label switched).

Le MPLS se retrouve le plus souvent dans les réseaux de fournisseurs de services et des très grandes entreprises. Le MPLS permet à ces fournisseurs de virtualiser leurs réseaux afin que leurs clients puissent partager un réseau physique tout en restant logiquement séparés.

Si votre entreprise obtient un service WAN auprès d’un fournisseur de services, il est fort probable que ce dernier offre à votre entreprise des services L3VPN sur son réseau MPLS. Dans ce scénario, chaque bureau de votre entreprise se connecte au fournisseur de services par le biais de ce qu’il considère comme un routeur client.

À l’autre extrémité du circuit WAN se trouve le routeur de périphérie du fournisseur. Ce routeur transfère le trafic du circuit de votre entreprise vers une instance de routage virtuel unique à votre entreprise, puis le transmet à un routeur central en utilisant MPLS.

Achetez le service L3VPN auprès d’un fournisseur lorsque vous avez besoin d’une connectivité nationale ou internationale entre vos bureaux distants, et que vous devez avoir une garantie de service.

Bien que la mise en place d’un DMVPN sur internet soit une solution de connectivité viable, internet n’est généralement pas assez stable pour ça. Un fournisseur de services peut donner la priorité au trafic voix et vidéo, alors qu’internet ne peut pas faire une telle distinction.

Bonjour,

Juste une petite info en plus de la leçon de cryptologie: en France crypter n’est pas légal mais nous avons le droit de chiffrer. C’est pourquoi, en général, les mots de la même famille étymologique que « crypter » sont associés au piratage.

Bonjour,

Merci de votre commentaire.

Article mis à jour.

L’article sur Netflix précise bien ce que vous dîtes, explique les techniques utilisées par les auteurs et évoque des pistes de protection.

Quel dommage de lire des articles où la différence entre chiffrer, décrypter, crypter, cryptage et encore pire chiffrage n’est pas comprise par l’auteur sur ce type de sujet…

Si ces notions étaient maîtrisées, vous comprendriez bien qu’il est impossible de crypter des données.

Une leçon de cryptologie s’impose pour comprendre la différence entre ces termes :

– chiffrer : technique qui utilise une clef (chiffrement symétrique) ou une paire de clefs (chiffrement asymétrique) pour transformer une donnée dans un format incompréhensible

– décrypter : consiste à retrouver la donnée initiale (non chiffrée) via sa forme chiffrée sans posséder la clé de chiffrement (chiffrement symétrique) ou la clef privée (chiffrement asymétrique)

– crypter : consiste à faire l’inverse de décrypter, à savoir chiffrer, sans avoir une clef de chiffrement, c’est impossible, crypter ne veut rien dire

– cryptage : mot dérivé de crypter, même tarif

– chiffrage : évaluation financière d’un projet, quel est le rapport avec la cryptographie ?

Enfin, dans votre description, vous stipulez que rester informé est un élément crucial pour une utilisation sûre d’Internet. Vous avez une belle utopie d’Internet pour une personne qui a l’ambition d’aider les citoyens à protéger leurs communications, leurs actions et leurs discussions numériques.

Veuillez prendre en compte ces éléments et modifier en conséquence votre biographie et vos articles. Votre crédibilité aura plus de valeur.

Pour finir, je suis tombé sur un de vos article qui nous informe comment pirater un compte Netflix, regardez juste cette liste :

– hameçonnage : peine d’emprisonnement de cinq ans et d’une amende de 375 000 euros (article 313-1 du code pénal)

– usurpation d’identité : peine d’emprisonnement d’un an et d’une amende de 15 000 euros (article 226-4-1 du code pénal)

– collecte de données à caractère personnel par un moyen frauduleux, déloyal ou illicite : une peine d’emprisonnement de cinq ans et d’une amende de 300 000 euros (article 226-18 du code pénal)

– contrefaçon des marques utilisées lors de l’hameçonnage : peine d’emprisonnement de trois ans et d’une amende de 300 000 euros (L.713-2 et L.713-3 du Code de la propriété intellectuelle)