Le réseau en nuage est complexe et régi par de nombreuses technologies, méthodologies et protocoles. L’un des protocoles les plus fondamentaux des réseaux en nuage est le tunneling.

Qu’est-ce que le tunneling de réseau ?

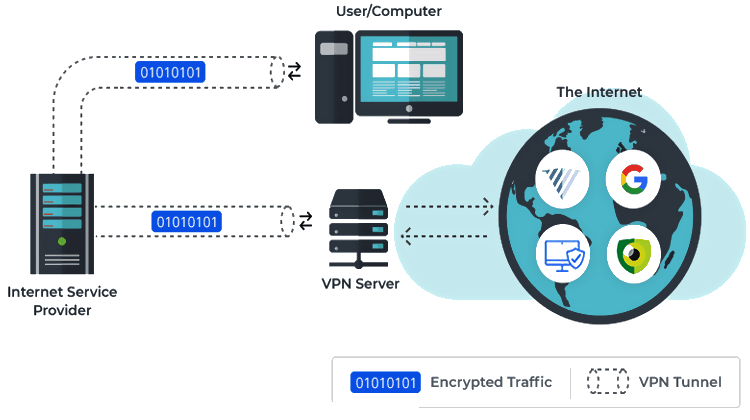

Le tunneling est une méthode de transmission discrète de données sur un réseau par ailleurs public. La transmission s’effectue via un réseau public, mais les données sont destinées à être utilisées uniquement au sein d’un réseau privé. Les tunnels de réseau fournissent une connexion directe entre un serveur distant et le réseau local, et la transmission des données est indétectable par le réseau public.

Les cas d’utilisation les plus courants des tunnels de réseau sont les réseaux privés virtuels (VPN), qui :

- établissent des connexions efficaces et sécurisées entre les réseaux,

- fournissent un moyen de surmonter les limitations lors de l’utilisation de protocoles de réseau non pris en charge

- et permettent aux utilisateurs de contourner les pare-feux.

Comment fonctionnent les tunnels réseau ?

Pour que les requêtes puissent transiter par le tunnel entre le client distant et le réseau local, elles doivent être encapsulées. Les tunnels de réseau fonctionnent à l’aide de paquets encapsulés de données de réseau privé et d’informations de protocole au sein de la transmission de réseau public. Ces paquets sont ensuite décapsulés et décryptés à la destination finale.

Les paquets se composent généralement de deux parties :

- l’en-tête, qui indique la destination du paquet et le protocole qu’il utilise,

- et la charge utile, qui comprend le contenu du paquet.

Un paquet encapsulé est un paquet enveloppé dans un autre paquet en tant que charge utile.

Qu’est-ce qu’un tunnel VPN ?

Un tunnel 2 est une connexion entre votre machine et un serveur 2. Un tunnel 2 connecte votre appareil à un serveur d’un réseau différent et leur permet de communiquer comme s’ils faisaient partie du même réseau. Les tunnels 2 peuvent également être utilisés pour protéger les utilisateurs contre les attaques et dissimuler leur activité en ligne.

Sur Des Geeks et des lettres, nous sommes affiliés à ce VPN qui n’enregistre pas vos données et qui n’est pas soumis à la règle des Five Eyes pour favoriser votre anonymat.

1. Tunnel fractionné ou tunnel complet

Le tunnelage fractionné permet à certaines applications d’utiliser un tunnel 2 sécurisé, tandis que d’autres applications nécessitant de meilleures performances sont transmises directement à l’extérieur du tunnel.

Le tunneling complet signifie que tout le trafic passe par un tunnel 2 sécurisé. Il s’agit, par défaut, de l’option la plus sûre, mais elle a un impact sur les performances et la vitesse puisque l’ensemble du trafic est crypté.

2. Qu’est-ce qu’un tunnel Secure Shell (SSH) ?

Le tunnel Secure Shell (SSH) est une méthode de transmission de données réseau utilisant le protocole de communication Secure Socket Shell (SSH).

Il peut être utilisé pour ajouter un chiffrement aux applications existantes. Il peut également être utilisé pour mettre en œuvre des réseaux privés virtuels (2) et accéder à des services intranet à travers des pare-feu.

Le tunnel SSH est la norme pour sécuriser les connexions à distance et les transferts de fichiers lors de l’utilisation de réseaux non fiables. Les cas d’utilisation les plus courants des tunnels SSH sont :

- le chiffrement des applications existantes,

- la création de réseaux privés virtuels

- et l’accès aux services intranet en contournant les pare-feux.

Pourquoi utiliser les tunnels ?

Le principal avantage des tunnels réseau est qu’ils simplifient la communication en évitant les étapes de configuration. Les tunnels vous permettent de connecter deux éléments au sein d’un réseau complexe, en évitant les pare-feu et d’autres étapes de configuration.

Par exemple, pour communiquer entre votre machine locale et un serveur du réseau de votre entreprise sans tunnel, vous devez créer une connexion qui passera par votre connexion internet, puis par une série de serveurs jusqu’à ce qu’elle atteigne la destination finale. En utilisant un tunnel, vous reliez directement le point A (votre machine) au point B (le réseau local), en contournant toutes les étapes intermédiaires.

⇒ Inconvénients potentiels

- Vitesse : En raison du processus d’encapsulation, les tunnels peuvent rendre la communication un peu plus lente.

- Sécurité : Étant donné que les tunnels sont conçus pour contourner les pare-feu, ils ouvrent une porte directement sur votre réseau local. La responsabilité de la sécurisation du tunnel incombe à la personne qui crée le tunnel. Pour cette raison, certaines organisations bloquent complètement la création de tunnels.

- Note : La façon de sécuriser un tunnel est de chiffrer les données entre le client distant et le serveur, ce qui permet uniquement au client et au serveur connectés par le tunnel de décrypter les données. En utilisant un tunnel SSH, la requête est cryptée et le serveur récepteur est le seul à posséder la clé permettant de décrypter les données contenues dans la requête.

Protocoles utilisés dans les tunnels de réseau

Les tunnels de réseau dépendent des protocoles de communication utilisés pour encapsuler et transmettre les données.

- Point-to-Point Tunneling Protocol (PPTP) : 2 qui permet le transfert de données d’un client distant vers un réseau privé. Le PPTP crée un 2, fonctionnant sur le port TCP 1723. Le PPTP est l’un des protocoles 2 les plus anciens et il prend en charge les 2 à la demande et multiprotocoles. Bien que le PPTP soit rapide et facile à mettre en place, il est intrinsèquement peu sûr – principalement en raison des failles de sécurité liées à ses protocoles d’authentification sous-jacents – et son utilisation n’est pas recommandée dans les environnements où la sécurité est essentielle.

- Secure Socket Tunneling Protocol (SSTP) : protocole couramment utilisé dans les 2 qui limite le trafic sur HyperText Transfer Protocol Secure (HTTPS) et permet au trafic 2 de contourner la plupart des pare-feux. SSTP a été développé par Microsoft et est le plus souvent utilisé dans les environnements Windows.

- Layer 2 Tunneling Protocol (L2TP) : une extension du PPTP couramment utilisée par les fournisseurs de services internet pour activer les 2. Le L2TP n’est pas sécurisé d’emblée, c’est pourquoi il doit s’appuyer sur un protocole de cryptage. L2TP est un protocole de couche de session (basé sur le modèle OSI), et il est utilisé pour transmettre des types de données de la couche deux (L2) sur un réseau IP ou de la couche trois (L3).

- Réseau local extensible virtuel (VXLAN) : protocole d’encapsulation qui utilise des tunnels pour faire fonctionner des réseaux superposés sur des infrastructures L3 existantes. Le VXLAN est couramment utilisé par les ingénieurs réseau pour faire évoluer les environnements d’informatique en nuage tout en maintenant l’isolation des applications et des locataires.

- Generic Routing Encapsulation (GRE) : protocole d’encapsulation qui utilise un lien point à point virtuel. GRE est défini dans la RFC2784 et est pris en charge par tous les fournisseurs. Il prend également en charge les paquets multicast et peut être utilisé avec des protocoles de routage dynamiques. Cependant, il ne dispose d’aucun protocole de cryptage intégré.

- IP-in-IP : protocole de tunnelage de bas niveau qui encapsule un paquet IP dans un autre paquet IP pour connecter deux réseaux IP. Lors de l’utilisation d’encapsulations IP-in-IP, l’en-tête extérieur du paquet IP comprend l’IP source qui agit comme point d’entrée du tunnel, tandis que l’IP de destination est le point de sortie. L’encapsulation IP-in-IP est définie dans la RFC1853.

Liste de tunnels de réseaux anonymes et anti-censure

- algo – Mise en place d’un 2 personnel dans le nuage

- chnroutes – modifie la table des routes pour n’acheminer que les ips censurées à travers le 2

- code-talker-tunnel – Code Talker Tunnel (précédemment appelé SkypeMorph) est un outil de camouflage de protocole, conçu pour remodeler la sortie du trafic de n’importe quel outil de contournement de la censure afin qu’elle ressemble à des appels vidéo Skype.

- Dust – Un moteur polymorphe pour des protocoles de transport résistants au filtrage.

- facebook-tunnel Tunnelise le trafic internet sur le chat FB.

- firefly-proxy – Un logiciel proxy pour aider à contourner le Grand Firewall.

- Firezone – Serveur 2 auto-hébergé utilisant WireGuard. Prend en charge MFA, SSO, et dispose d’options de déploiement faciles.

flashproxy – proxy miniature qui s’exécute dans un navigateur web, et reflète le trafic vers un relais Tor. - FTE – fteproxy fournit une protection de la couche transport pour résister au filtrage par mot-clé, à la censure et aux politiques de routage discriminatoires.

- fwlite – Un puissant serveur proxy HTTP conçu pour contourner le Great Firewall (GFW).

- go-packetflagon – Une application HTTP locale qui fournit des fichiers de configuration automatique de proxy personnalisés pour votre navigateur afin d’aider à contourner la censure sur internet.

- gohop – Une implémentation de 2 en golang, avec de la cryptographie et de l’obscurcissement par nature.

- gost – GO Simple Tunnel – un tunnel simple écrit en golang

- govpn – Démon 2 sécurisé simple, destiné à être examiné, sécurisé, résistant à l’IAP et à la censure.

- infranet – Infranet est un système qui tente de contourner la censure sur internet en permettant aux clients de demander subrepticement des contenus sensibles via des serveurs web coopératifs répartis sur l’internet mondial.

- iodine – Il s’agit d’un logiciel qui vous permet d’acheminer des données 2 par l’intermédiaire d’un serveur 2. Il peut être utilisé dans différentes situations où l’accès internet est protégé par un pare-feu, mais où les requêtes 2 sont autorisées.

- lantern – Lantern est une application de bureau gratuite qui offre un accès rapide, fiable et sécurisé à l’internet ouvert pour les utilisateurs dans les régions censurées.

- marionette – Marionette est un proxy client-serveur programmable qui permet à l’utilisateur de contrôler les caractéristiques du trafic réseau avec un langage léger spécifique au domaine.

- meek – transport enfichable Tor qui utilise HTTP pour transporter des octets et TLS pour l’obscurcissement.

- MTProxy – Serveur proxy qui aide les utilisateurs de Telegram qui se trouvent dans des zones censurées à pouvoir se connecter à Telegram.

- NaïveProxy – NaïveProxy utilise la pile réseau de Chrome pour camoufler le trafic avec une plus grande résistance à la censure et moins de détectabilité que les piles réseau faites sur mesure (Shadowsocks et variantes, V2Ray suite, piles Golang faites à la main).

- obfs4 – la dernière version du proxy d’obscurcissement Tor obfsproxy. implémente de multiples transports enfichables.

- obfsproxy – Cadre de Tor pour l’implémentation de transports enfichables (tunnels réseau anti-censure)

- obfsproxy with OpenVPN – Obfuscation du trafic OpenVPN à l’aide d’obfsproxy

- obfuscated-openssh – L’obfuscation de la poignée de main renforce la poignée de main SSH initiale contre les systèmes qui identifient ou classifient divers protocoles réseau en examinant les données en transit à la recherche de signatures statiques.

- scramblesuit – transport enfichable Tor qui utilise le trafic look-like-nothing comme canal de couverture.

- shadowsocks – un proxy socks5 rapide qui chiffre le trafic

- stegotorus – StegoTorus, un outil qui camoufle complètement Tor de l’analyse de protocole. Pour déjouer l’analyse du contenu des paquets, le trafic de Tor est stéganographié pour ressembler à un protocole de couverture inoffensif, tel que HTTP.

- streisand – Jeu de commandes unique pour un serveur exécutant une grande variété de logiciels anti-censure

- trojan – Mécanisme non identifiable qui vous aide à contourner GFW

- tunsafe – TunSafe est un tunnel 2 de couche 3 rapide et moderne qui met en œuvre le nouveau et moderne protocole WireGuard qui devient de plus en plus populaire dans la communauté 2 en raison de sa sécurité, de sa vitesse, de sa fiabilité et de sa facilité d’utilisation. TunSafe a été développé dans le but d’apporter la puissance du protocole WireGuard à tous les utilisateurs de Windows dans le monde entier et en mars 2018, la première version a été publiée.

- télex – consiste à placer une technologie anticensure dans l’infrastructure du réseau central de l’internet, grâce à la coopération des grands 2.

- uproxy – uProxy est une extension de navigateur qui permet à des amis de faire passer leur connexion internet par les ordinateurs des autres. Il peut aider les personnes ayant un accès restreint ou non sécurisé à Internet à accéder au contenu qui les intéresse en toute sécurité.

- v2ray – Une plateforme pour construire des proxy afin de contourner les restrictions du réseau

- WireGuard – WireGuard est un 2 extrêmement simple mais rapide et moderne qui utilise une cryptographie de pointe. Il vise à être plus rapide, plus simple, plus léger et plus utile qu’IPSec, tout en évitant les énormes maux de tête. Il a l’intention d’être considérablement plus performant qu’OpenVPN.