Tout le monde est confronté à une bataille de nos jours.

Bien qu’elle ne soit pas immédiatement apparente, elle affecte déjà une majorité de la population mondiale. Cette bataille n’est pas menée avec des bombes, des avions ou des tanks, ni avec aucune arme physique d’ailleurs.

Cette bataille porte sur notre vie privée sur internet.

- Une enquête réalisée l’année dernière a révélé que 69 % des violations de données étaient liées à une usurpation d’identité.

- Une autre enquête montre que le nombre de violations de données liées à l’usurpation d’identité n’a cessé d’augmenter au cours des quatre dernières années dans le monde entier.

- Et cette tendance devrait s’accentuer, car les pirates ont facilement accès à des outils plus perfectionnés.

Le RGDP européen pourrait freiner cette tendance en imposant des normes de protection des données plus strictes aux contrôleurs et aux processeurs de données. Ces entités collectent et stockent nos données depuis des années par le biais de publicités qui suivent nos habitudes internet, une raison supplémentaire de protéger notre anonymat en ligne.

La question est la suivante : que devons-nous faire lorsque des pirates informatiques tentent de voler et d’utiliser malicieusement nos informations personnelles ?

C’est simple : Nous nous défendons avec les outils à notre disposition pour rester totalement anonymes sur internet.

Voici donc une liste qui pourrait vous être utile.

1. VPN

Un VPN vous aide à conserver l’anonymat en cachant votre véritable IP et votre activité internet aux regards indiscrets.

Normalement, votre navigateur envoie une requête marquée de votre IP chaque fois que vous effectuez une recherche internet. Votre FAI prend cette requête et l’envoie à un serveur DNS qui vous dirige ensuite vers le bon site web.

Bien entendu, votre FAI (et tous les serveurs par lesquels votre requête a dû passer) peut, et va probablement, visualiser et surveiller toutes les données que vous lui transmettez, y compris vos informations personnelles et votre adresse IP. Cela lui permet de garder un œil sur toute votre activité Internet.

[su_shadow][su_panel][su_icon_text icon= »icon: hand-o-right » icon_size= »48″]Un VPN protège votre identité en vous attribuant une IP anonyme et en chiffrant vos données. Cela signifie que toute requête que vous envoyez à votre FAI sera chiffrée et n’affichera plus votre véritable IP.

[/su_icon_text][/su_panel][/su_shadow]C’est pourquoi l’utilisation d’un VPN est l’un des meilleurs moyens de rester anonyme sur internet.

Cependant, tous les VPN ne sont pas créés égaux. Vous devez choisir le meilleur si vous voulez une sécurité sans faille. Méfiez-vous également des VPN gratuits. La plupart d’entre eux gagnent de l’argent en vendant vos données à des annonceurs.

Accédez à NordVPN (et pourquoi j’utilise ce VPN)

2. Navigateur TOR

The Onion Router (TOR) est un navigateur qui renforce encore plus votre anonymat en ligne en utilisant différentes couches de chiffrement, protégeant ainsi votre activité internet qui inclut :

- les visites de sites Web

- les messages en ligne

- les messages instantanés

- et autres formes de communication

Le système fonctionne en enveloppant d’abord vos données dans trois couches de chiffrement. Vos données sont ensuite renvoyées trois fois, chaque renvoi éliminant une couche de chiffrement.

Une fois que vos données parviennent au bon serveur, elles « remettent en place » chaque couche qu’elles ont perdue en revenant successivement vers votre appareil.

Vous pouvez même améliorer TOR en l’utilisant en combinaison avec un VPN compatible.

Il est important de noter, cependant, que l’utilisation de TOR ne cachera pas le fait que vous l’utilisez. Certains sites peuvent restreindre les accès effectués via TOR.

Tor, Vpn, Tor sur Vpn ou Vpn sur Tor ?

3. Machine virtuelle

Une machine virtuelle est en fait un deuxième ordinateur dans votre ordinateur. Elle vous permet d’émuler un autre périphérique par le biais d’une application. Cet ordinateur émulé peut ensuite être configuré selon vos préférences.

La meilleure utilisation de cet outil est pour les tâches qui n’impliquent pas de connexion internet. Il est idéal lorsque vous souhaitez ouvrir un fichier et que vous voulez vous assurer que personne ne vous observe par-dessus votre épaule. Après avoir ouvert le fichier, il vous suffit de supprimer la machine virtuelle.

Vous pouvez essayer VirtualBox qui est disponible sur Windows, Linux et Mac.

4. Les serveurs proxy

Un serveur proxy est un intermédiaire entre votre appareil et internet.

Il s’agit en fait d’un autre ordinateur que vous utilisez pour traiter les demandes internet. Son concept est similaire à celui d’une machine virtuelle, mais il s’agit d’une machine physique entièrement distincte.

Il protège votre anonymat de la même manière qu’un VPN (en cachant votre IP), mais il peut également envoyer un agent utilisateur différent pour que votre navigateur ne soit pas identifiable et bloquer ou accepter les cookies, mais sans les transmettre à votre appareil.

La plupart des sociétés VPN proposent également des serveurs proxy, c’est donc un bon endroit pour en trouver un fiable.

5. Faux emails

Un faux email est exactement ce que son nom suggère : un email qui n’est pas lié à votre identité réelle.

Les faux e-mails contribuent à votre anonymat sur internet, non seulement en cachant votre identité réelle, mais aussi en vous protégeant des phishings ou des logiciels malveillants, qui peuvent facilement vous être envoyés par email.

Créer un faux email peut être aussi simple que de s’inscrire à un email sans utiliser vos vraies informations ou en utilisant un faux service d’email.

Comment envoyer un email jetable ?

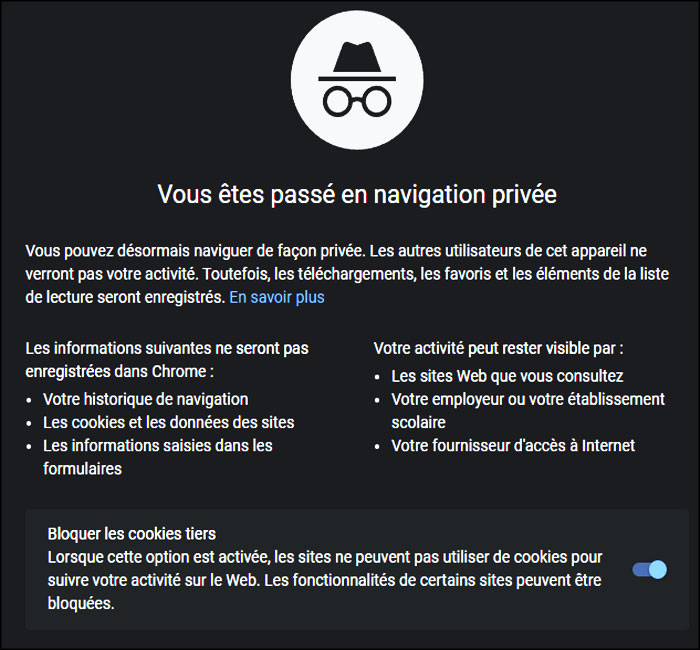

6. Le mode incognito

« Passer en mode incognito » est l’outil d’anonymat le plus facile à trouver.

Votre appareil ne stocke aucune donnée dans ce mode :

- y compris l’historique de votre navigation

- les cookies

- les données du site

- et les informations saisies dans les formulaires

NordVPN

NordVPN est un des fournisseurs de VPN majeurs. Il offre un accès illimité à des milliers de serveurs dans le monde entier, ainsi qu'un doublement du chiffrement pour les communications et le surf les plus sensibles.

Fonctionnalités avancées :

- Une adresse IP dédiée

- Des serveurs spécialisés pour le peer-to-peer

- Des serveurs qui transitent via TOR (pas besoin d'installer le navigateur)

Ce service vous permet de contourner les restrictions des FAI et les blocages d'adresses IP. NordVPN intègre aussi des outils de blocage des publicités et des logiciels malveillants.

La plupart des navigateurs disposent d’un mode de confidentialité que vous pouvez facilement utiliser pour cacher votre activité internet aux autres utilisateurs du même appareil.

Comment récupérer l’historique de navigation en mode incognito

7. Bloqueurs de publicité

Les publicités sont partout de nos jours. La publicité a toujours été et sera toujours une activité lucrative.

Cela dit, il existe une différence entre les bonnes et les mauvaises publicités.

- Les bonnes publicités sont celles qui ciblent une population dans son ensemble.

- Les mauvaises publicités (la publicité basée sur les intérêts, comme les entreprises aiment l’appeler) ciblent chacun de nous individuellement en suivant notre activité internet et notre localisation, ce qui compromet notre vie privée en ligne.

Les algorithmes de localisation ne sont pas illégaux pour autant, et ont même été considérés comme « intelligents » .

Mais les pires publicités sont celles qui contiennent des logiciels malveillants pouvant infecter votre appareil et vous empêcher de l’utiliser.

Vous pouvez utiliser des bloqueurs de publicité pour lutter contre ces menaces pour votre anonymat et votre sécurité. Les bloqueurs de publicité se présentent généralement sous la forme d’extensions de navigateur qui fonctionnent instantanément sans nécessiter de configuration supplémentaire.

De bons exemples :

- Adblock Plus

- uBlock Origin

- AdBlock

Les Adblock sont-ils encore utiles ?

8. Applications de messagerie sécurisées

Si vous avez besoin d’utiliser une application de messagerie internet, vous devez savoir que les plus populaires ne sont pas aussi sûres que vous le souhaiteriez.

Il est vrai que Facebook messenger dispose d’une fonction de « conversation secrète » , mais Facebook n’est pas exactement le réseau social le plus sûr qui soit.

Utilisez plutôt des outils comme Signal ou Telegram. Ces applications utilisent un chiffrement de bout en bout et peuvent même être utilisées pour passer des appels vocaux.

Les 10 applications de messagerie les plus sécurisées

9. Déchiqueteur de fichiers

Le droit à l’oubli a fait surface dans les médias grand public avec l’entrée en vigueur du règlement général sur la protection des données de l’UE. Ce droit oblige les entités qui collectent ou traitent des données à supprimer complètement les DPI d’une personne concernée de leurs dossiers.

Vous pouvez exercer ce même droit sur votre propre appareil en utilisant un outil de « destruction de fichiers » .

Mais le fait est qu’il est difficile de supprimer complètement les fichiers sensibles de votre appareil.

Le fait de les supprimer et de vider la poubelle de votre appareil ne supprime pas réellement le fichier – votre appareil considère simplement l’espace qu’il occupait comme un espace vide et disponible. Ces fichiers « morts » peuvent encore vous hanter lorsqu’ils sont retrouvés par quelqu’un qui sait où chercher.

Vous pouvez utiliser un logiciel comme Eraser (Windows) pour « déchiqueter » vos fichiers sensibles en les écrasant plusieurs fois avec des modèles aléatoires d’ensembles de données aléatoires.

10. Un moteur de recherche propre, ça existe ?

DuckDuckGo est souvent cité dans la presse grand public comme étant un moteur de recherche ne fliquant pas ses utilisateurs. Or c’est faux, puisque lui aussi se fait rémunérer sur leur dos.

Personnellement je préfère StartPage qui régurgite les résultats Google débarassés de leur code tracking.

D’après les experts, c’est Searx qui est le plus sûr mais c’est à vous de trouver un hébergeur compétent (et honnête).

Quel moteur de recherche sans censure ?

Pour résumer

Notre vie privée sur internet est attaquée de toutes parts. Les publicités suivent légalement nos activités internet et les pirates informatiques volent nos informations personnelles.

Ces outils vous mettront sur la voie d’une expérience Internet plus sûre et plus privée dès aujourd’hui.