La mise en œuvre de la double authentification (2FA) offre diverses méthodes, chacune présentant ses avantages et inconvénients. Cependant, toutes augmentent considérablement la sécurité des comptes utilisateurs lorsqu’elles sont mises en place.

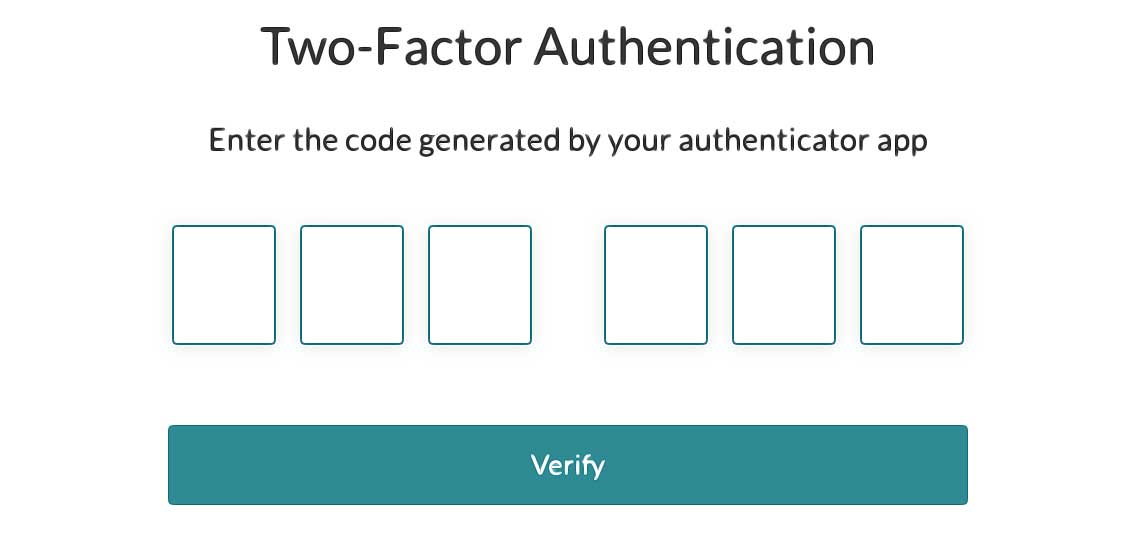

Le point essentiel à retenir de toutes les méthodes discutées ci-dessous est que l’utilisateur doit fournir un deuxième mot de passe généré dynamiquement et en constante évolution après avoir vérifié son nom d’utilisateur et son mot de passe avant d’accéder au système.

SMS Token

Le « SMS Token » est probablement la méthode la plus courante de mise en œuvre de la 2FA. Cette méthode envoie à l’utilisateur un jeton unique par SMS, généralement un code de 5 à 10 chiffres, une fois qu’il a saisi avec succès son nom d’utilisateur et son mot de passe. L’utilisateur doit ensuite fournir ce jeton unique avant d’obtenir l’accès.

Avantages :

- – Convivialité : la plupart des utilisateurs sont à l’aise avec la réception de messages texte.

- – Disponibilité : la majorité des téléphones sont capables de recevoir des SMS.

- – Coût : mise en place et maintenance peu coûteuses.

Inconvénients :

- – Connectivité : la réception du jeton nécessite un signal cellulaire.

- – Sécurité : les messages SMS peuvent être interceptés par des tiers.

- – Matériel : un appareil physique est nécessaire, ce qui signifie que si le téléphone est perdu ou volé, l’utilisateur ne pourra pas s’authentifier.

Email Token

Le « Email Token » est une autre méthode assez courante de double authentification. Cette méthode est très similaire à la méthode SMS décrite ci-dessus, mais les mises en œuvre courantes incluent la saisie d’un jeton alphanumérique de 5 à 10 caractères ou le clic sur un lien fourni dans l’e-mail. Des mots de passe à usage unique générés de manière dynamique sont également utilisés ici.

Avantages :

- – Convivialité : les utilisateurs peuvent recevoir des e-mails sur des ordinateurs et des appareils mobiles.

- – Coût : mise en place et maintenance peu coûteuses.

- – Options : possibilité de donner à l’utilisateur des options supplémentaires pour vérifier le jeton, comme le clic sur un lien.

Inconvénients :

- – Livraison : les e-mails peuvent ne pas être livrés pour diverses raisons : e-mails classés en spam, rebondis par le serveur, files d’attente de livraison encombrées entraînant des retards, etc.

- – Sécurité : les e-mails peuvent être interceptés par des tiers et les jetons compromis.

- – Redondance : si un tiers accède aux informations d’identification de l’utilisateur, il pourrait également accéder facilement à l’e-mail et ainsi obtenir facilement le jeton.

Hardware Token

Le « Hardware Token » est une méthode courante dans les environnements d’entreprise, mais elle peut être utilisée dans n’importe quel système. Cette méthode consiste à fournir à l’utilisateur un dispositif physique tel qu’un porte-clés, une clé USB ou un autre appareil qui génère dynamiquement un jeton pour l’utilisateur. Ces jetons sont généralement valables pour des périodes courtes, certaines allant jusqu’à 30 secondes, et changent constamment.

Avantages :

- – Autonomie : ne nécessite pas de réception, de connectivité en ligne ou d’autres facteurs pour générer des jetons.

- – Fiabilité : les jetons matériels sont spécifiquement conçus pour ne générer que des jetons.

- – Sécurité : étant donné que ces appareils n’effectuent qu’une seule tâche, les vecteurs d’exploitation possibles sont considérablement réduits.

Inconvénients :

- – Coût : mise en place et maintenance coûteuses.

- – Matériel : les appareils peuvent être facilement égarés, oubliés ou perdus.

- – Trop de dispositifs : le fait d’avoir un dispositif matériel pour plusieurs services peut dissuader l’utilisateur d’utiliser la 2FA.

Software Token

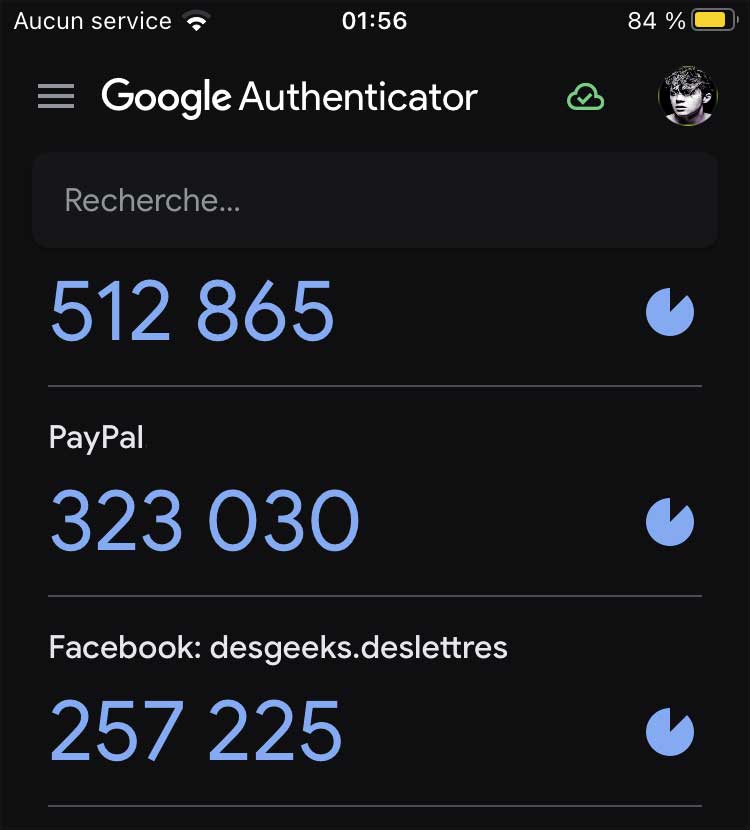

Le « Software Token » nécessite que l’utilisateur télécharge et installe une application qui s’exécute sur son ordinateur ou son appareil mobile et qui génère dynamiquement des jetons pour lui. Avec l’essor des smartphones, cette méthode gagne en popularité. Les logiciels de jetons fonctionnent de manière similaire aux jetons matériels en ce sens qu’ils sont générés de manière aléatoire et durent une courte période de temps avant de changer, mais les développeurs peuvent choisir parmi différentes implémentations pour répondre aux besoins de l’entreprise.

Avantages :

- – Convivialité : les applications ont généralement des interfaces simples qui affichent simplement le jeton à l’utilisateur.

- – Mises à jour : facilité de mise à jour du logiciel et d’application de correctifs en cas de besoin.

- – Extensibilité : possibilité d’ajouter des fonctionnalités avancées, telles que l’exigence d’un code PIN pour accéder à l’application ou l’utilisation d’une seule application pour plusieurs comptes.

Inconvénients :

- – Coût : mise en œuvre et maintenance coûteuses.

- – Logiciel supplémentaire : nécessite que l’utilisateur télécharge et installe un logiciel supplémentaire sur ses appareils.

- – Sécurité : l’application utilisée pour générer le jeton peut être compromise sans que l’utilisateur en ait connaissance.

NordVPN

NordVPN est un des fournisseurs de VPN majeurs. Il offre un accès illimité à des milliers de serveurs dans le monde entier, ainsi qu'un doublement du chiffrement pour les communications et le surf les plus sensibles.

Fonctionnalités avancées :

- Une adresse IP dédiée

- Des serveurs spécialisés pour le peer-to-peer

- Des serveurs qui transitent via TOR (pas besoin d'installer le navigateur)

Ce service vous permet de contourner les restrictions des FAI et les blocages d'adresses IP. NordVPN intègre aussi des outils de blocage des publicités et des logiciels malveillants.

![]()

Appel téléphonique

L’appel téléphonique est une méthode de 2FA qui appelle l’utilisateur une fois qu’il a authentifié son nom d’utilisateur et son mot de passe et lui fournit le jeton. C’est peut-être la méthode la plus inconfortable pour l’utilisateur final, mais c’est une méthode viable et courante pour la distribution de jetons dynamiques à l’utilisateur.

Avantages :

- Convivialité : aussi simple que de recevoir un appel téléphonique.

- Coût : mise en place et mise en œuvre peu coûteuses.

- Fiabilité : généralement, la réception vocale/SMS nécessite moins de bande passante que les données, ce qui en fait une bonne alternative à la vérification basée sur le logiciel ou l’e-mail, où une connexion de données est requise.

Inconvénients :

- Sécurité : les appels peuvent être interceptés, transférés ou les messages vocaux piratés.

- Connectivité : un signal cellulaire et une réception sont nécessaires.

- Matériel : nécessite un dispositif physique pour recevoir le jeton.

Vérification biométrique

La « Vérification biométrique » est une méthode de 2FA unique et différente des autres mentionnées jusqu’à présent. La vérification biométrique repose sur le fait que l’utilisateur lui-même devient le jeton. Une caractéristique unique telle que les empreintes digitales ou la rétine de l’utilisateur est utilisée pour vérifier son identité.

Avantages :

- L’utilisateur devient le jeton – soyez simplement vous-même !

- Options : de nombreuses options différentes pour le jeton, notamment les empreintes digitales, la rétine, la reconnaissance vocale et faciale.

- Convivialité : l’utilisateur final a besoin de connaissances minimales sur le fonctionnement des systèmes.

Inconvénients :

- Confidentialité : le stockage des données biométriques soulève des problèmes de confidentialité.

- Sécurité : les empreintes digitales et autres données biométriques peuvent être compromises et ne peuvent pas être modifiées.

- Matériel supplémentaire : nécessite des dispositifs spéciaux pour vérifier les données biométriques, tels que des caméras, des scanners, etc.

Conclusion

| Types d’authentification à plusieurs facteurs | Caractéristiques principales |

|---|---|

| Type 1 – Quelque chose que vous connaissez | Cette catégorie inclut les mots de passe, les codes PIN, les combinaisons, les mots de passe secrets ou les poignées de main secrètes. Tout ce que vous pouvez mémoriser et taper, dire, effectuer ou rappeler quand nécessaire en fait partie. |

| Type 2 – Quelque chose que vous possédez | Cette catégorie comprend tous les objets physiques tels que les clés, les smartphones, les cartes à puce, les lecteurs USB et les dispositifs de jetons (un dispositif de jeton produit un code PIN à durée limitée ou peut calculer une réponse à partir d’un numéro de défi émis par le serveur). |

| Type 3 – Quelque chose que vous êtes | Cette catégorie inclut toute partie du corps humain pouvant être utilisée pour vérification, telle que les empreintes digitales, la reconnaissance de la paume de la main, la reconnaissance faciale, les scans rétiniens, les scans de l’iris et la vérification vocale. |

| Avantages de l’authentification à plusieurs facteurs | En combinant deux ou trois facteurs de ces trois catégories, une authentification à plusieurs facteurs est mise en place. L’authentification à plusieurs facteurs est préférée car elle est beaucoup plus difficile à contourner par un intrus. Avec un simple mot de passe, un attaquant n’a besoin que d’une seule compétence d’attaque et d’une seule attaque réussie pour se faire passer pour la victime. Avec l’authentification à plusieurs facteurs, l’attaquant doit avoir plusieurs compétences d’attaque et mener plusieurs attaques réussies simultanément pour se faire passer pour la victime. Cela est extrêmement difficile et constitue donc une solution de connexion plus résiliente. |

| Exemples d’authentification à plusieurs facteurs | La plupart des services en ligne et des comptes proposent une véritable authentification à plusieurs facteurs, et leur nombre augmente. Un excellent exemple de service en ligne prenant en charge l’authentification à plusieurs facteurs est celui de PayPal. Ils proposent actuellement au moins deux options d’authentification à plusieurs facteurs. Une option implique un dispositif de la taille d’une carte de crédit qui produit à la demande un code PIN à usage unique à six chiffres. La deuxième option envoie un SMS à votre téléphone portable avec un code PIN à six chiffres. Dans les deux cas, le code PIN est utilisé avec vos informations d’identification (nom d’utilisateur et mot de passe) pour accéder à votre compte PayPal. |