Dans cet article, nous examinons les technologies et les outils qui font l’actualité de la cybersécurité. D’accord, ce qui est chaud aujourd’hui sera tiède demain, mais c’est au moins un début.

Menaces émergentes sur les données

Le vieux monde de l’informatique est en train de mourir

Les experts en cybersécurité doivent désormais faire face aux menaces créées par :

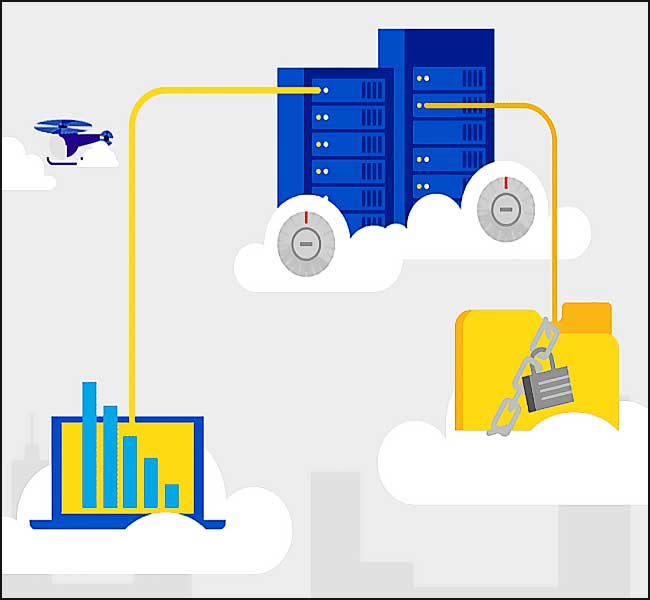

- le cloud

- l’internet des objets

- la technologie mobile/sans fil

- les vêtements

Les données qui étaient autrefois contenues dans des systèmes voyagent à travers une variété vertigineuse de routeurs, de centres de données et d’hôtes.

Qui plus est, les cybercriminels et les pirates informatiques deviennent plus intelligents. Par exemple, ils utilisent :

- des attaques de type « Man-in-the-Middle » (MiM) pour écouter des conversations de données entières

- des logiciels d’espionnage et des Google Glass pour suivre les mouvements des empreintes digitales sur les écrans tactiles

- des logiciels malveillants de récupération de la mémoire sur les systèmes de points de vente

- des attaques sur mesure qui volent des données spécifiques (au lieu de compromettre un système entier)

Dans ces scénarios, les pare-feu, les mesures antivirus et les approches de sécurité basées sur des outils ne suffisent plus.

D’ici 2025, 60 % des entreprises numériques subiront des défaillances de service majeures en raison de l’incapacité de l’équipe de sécurité informatique à gérer le risque numérique dans les nouvelles technologies et les nouveaux cas d’utilisation.

De nouvelles solutions sont nécessaires, et elles le sont maintenant.

Analyse comportementale adaptée au contexte

- Problème : les entreprises sont submergées par des alertes de sécurité sans signification.

- Solution : Utiliser une analyse comportementale sophistiquée pour surveiller et identifier les comportements/transactions suspects.

L’analyse comportementale adaptée au contexte part du principe qu’un comportement inhabituel est synonyme d’actions néfastes.

- Snowden a obtenu un super privilège de rooter et a téléchargé 1,7 million de fichiers sur une clé USB après des heures. C’est un comportement inhabituel.

- Des mouvements de fichiers anormaux et une activité sur l’infrastructure de vos points de vente ? C’est un comportement inhabituel.

C’est là que l’analyse peut être utile. Les entreprises devraient examiner le contexte dans lequel les données sont utilisées.

Voici quelques exemples de cette approche analytique basée sur le comportement

➽ Renseignements sur les menaces externes

La collecte de renseignements est un élément clé de la compréhension du comportement criminel. |

➽ Big Data tiersSupposons qu’un criminel mette en place une fausse clinique avec de faux médecins afin de mettre la main sur les identifiants d’assurance des patients et de facturer des procédures fictives. L’analyse des big data peut alerter les entreprises sur le fait que ces prétendues cliniques sont situées dans des centres de bureaux éloignés à faible population. |

➽ Profils comportementauxLes êtres humains étant des créatures d’habitudes, les entreprises créent désormais des profils comportementaux :

Elles surveillent ensuite l’évolution de ce comportement d’un mois à l’autre et d’un appareil à l’autre. Si le comportement passé diffère du comportement en temps réel, l’entreprise peut avoir un problème de sécurité. |

➽ Suivi de la localisation des mobilesLa géolocalisation est un indicateur important du comportement. Un appareil mobile se connecte-t-il à plusieurs comptes depuis une ville inconnue ? Danger. |

➽ La bioprinting

Les entreprises utilisent également l’impression téléphonique, qui consiste à analyser les informations acoustiques pour identifier les faux numéros d’appel. |

L’astuce consiste à rassembler toutes ces informations en une image cohérente. Comme le prouve l’affaire Snowden, le secteur de la sécurité y travaille encore.

La détection des violations de données de nouvelle génération

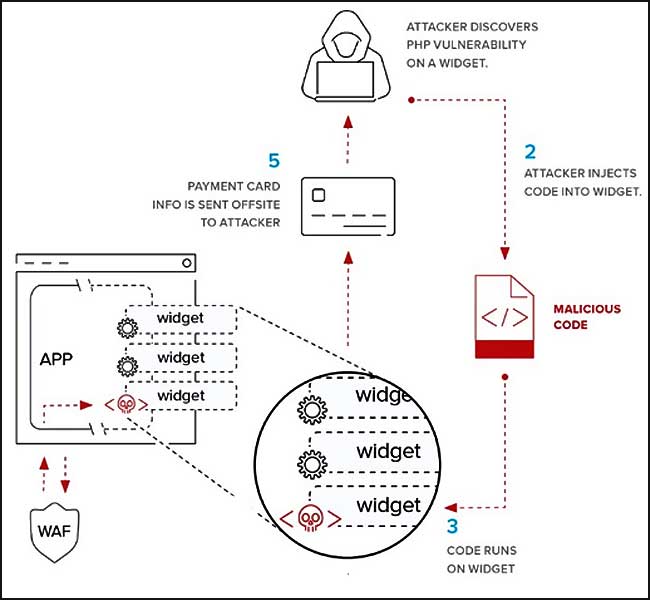

- Problème : les pirates utilisent des exploits « zero-day » qui leur permettent de s’implanter et d’exploiter les données des réseaux et des systèmes pendant des mois.

- Solution : Développer des technologies qui combinent l’apprentissage automatique et l’analyse comportementale pour détecter les brèches et les remonter à la source.

Ces dernières années, les hackers ont employé des attaques sur mesure sur les systèmes

Au lieu de lancer un bataillon contre un mur, ils analysent soigneusement les défenses d’un système, puis, à la manière d’Ulysse, envoient le cheval de Troie.

- Grâce au volume

- à la vélocité

- et à la variété des big data

…la plupart des entreprises ne sont même pas conscientes que leurs systèmes ont été violés.

Au lieu de se concentrer sur la première ligne de défense, la nouvelle génération de détection des violations se concentre sur ce qui se passe une fois que le criminel est entré dans le système.

Elle prend l’analyse comportementale (voir ci-dessus) et ajoute encore plus d’outils pour identifier les miettes de pain qu’un pirate laisse derrière lui.

Plutôt que de s’appuyer sur la détection de signatures connues, ces entreprises marient des techniques de big data, comme l’apprentissage automatique, avec une expertise approfondie en matière de cybersécurité pour profiler et comprendre les modèles de comportement des utilisateurs et des machines, ce qui leur permet de détecter cette nouvelle race d’attaques.

➽ Les outils de détection des violations peuvent repérer des mouvements et des changements étranges dans un océan de données et déterminer que quelque chose ne va pas du tout.

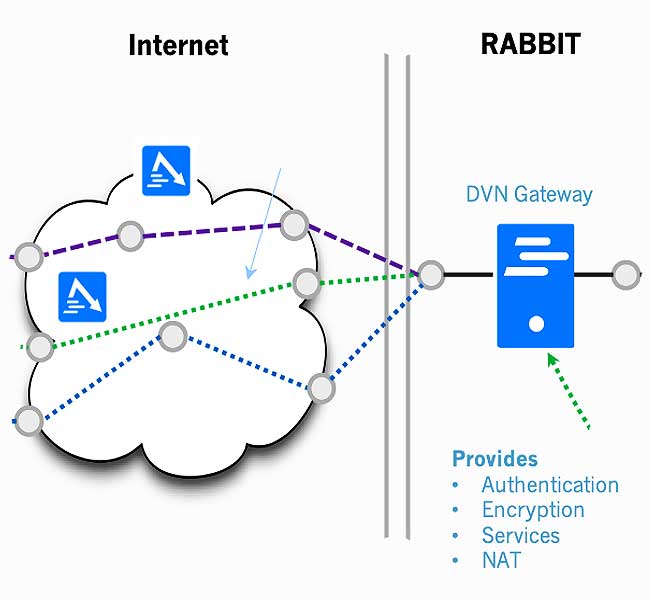

Réseau dispersif virtuel (VDN)

- Problème : les attaques de type MiM craquent les technologies de chiffrement traditionnelles et ciblent les nœuds intermédiaires.

- Solution : Diviser le message en plusieurs parties, chiffrer ces parties et les acheminer via différents protocoles sur des chemins indépendants.

Les attaques de type « Man-in-the-Middle » (MiM) (moment où un pirate peut surveiller, modifier ou injecter des messages dans un canal de communication) deviennent un problème épineux pour les entreprises.

Des données autrefois chiffrées en toute sécurité peuvent désormais être déchiffrées par une puissance de traitement parallèle. Le SSL et les réseaux privés virtuels (VPN) ne peuvent pas toujours protéger les messages lorsqu’ils transitent par des voies intermédiaires.

➽ C’est là qu’intervient le Virtual Dispersive Networking (VDN) de Dispersive Technologies.

VDN reprend une page des approches désormais traditionnelles de sécurité par étalement du spectre des radios militaires, où les radios font tourner les fréquences de manière aléatoire ou divisent le trafic de communication en plusieurs flux, de sorte que seule la radio réceptrice peut les réassembler correctement.

- VDN divise un message en plusieurs parties

- chiffre chaque composant séparément

- et les achemine sur des serveurs, des ordinateurs et même des téléphones mobiles

Les goulets d’étranglement traditionnels peuvent être complètement évités :

Les données « roulent » également de manière dynamique vers les chemins optimaux, en rendant aléatoires les chemins empruntés par les messages tout en tenant compte de la congestion ou d’autres problèmes de réseau.

Les pirates doivent se démener pour trouver des parties de données alors qu’elles fouettent les centres de données, le Cloud, l’internet, etc.

Pour empêcher les cybercriminels d’attaquer le point faible de la technologie – l’endroit « où les deux points d’extrémité doivent se connecter à un commutateur afin d’initier leurs communications sécurisées » – Dispersive dispose d’un commutateur caché qui exploite également le VDN. Le commutateur est donc très difficile à trouver.

Technologies de réseau électrique intelligent

- Problème : les compteurs intelligents et les appareils de terrain ont rendu les infrastructures critiques vulnérables aux attaques.

- Solution : S’attaquer au problème avec une série de nouvelles mesures et normes de sécurité.

Les technologies basées sur le client (par exemple, les thermostats communicants programmables, les systèmes de gestion de l’énergie des bâtiments, le portail web, les écrans à domicile, etc.) deviennent la nouvelle norme.

Ce que comprend la modernisation du système de distribution

- le déploiement de capteurs

- de communications

- et de technologies de contrôle – ceux-ci sont intégrés aux dispositifs sur le terrain pour améliorer le fonctionnement du réseau

Chacune de ces avancées technologiques crée un point faible dans la sécurité numérique. Ce n’est un secret pour personne que les cyberattaquants aimeraient bien faire tomber les infrastructures qui fournissent l’électricité, le pétrole ou le gaz du pays.

En réponse, le DOE travaille sur un certain nombre d’outils et de stratégies pour protéger le secteur de l’énergie. En voici quelques-uns :

- Padlock – Développé par Schweitzer Engineering Laboratories, Padlock est une passerelle de cybersécurité qui établit des communications chiffrées entre les stations centrales et les appareils de terrain. Il est conçu pour détecter les manipulations physiques et numériques.

- Watchdog – Watchdog est une autre invention de Schweitzer. Il s’agit d’un commutateur géré qui effectue une inspection approfondie des paquets pour le réseau local (LAN) du système de contrôle. Il utilise une approche de configuration par liste blanche pour déterminer un ensemble de communications connues et autorisées.

- SIEGate – SIEGate est l’abréviation de Secure Information Exchange Gateway. Il s’agit d’un protocole d’information qui fournit des protections de cybersécurité pour les informations envoyées sur les réseaux de synchrophaseurs des systèmes de transmission.

- NetAPT – NetAPT est le bébé de l’Université de l’Illinois. Il s’agit d’un outil logiciel qui permet aux services publics de cartographier les voies de communication de leurs systèmes de contrôle. Les évaluations de vulnérabilité et les audits de conformité peuvent être réalisés en quelques minutes.

Les laboratoires nationaux du DOE (Idaho, Oak Ridge, Pacific Northwest, par exemple) ont également travaillé dur. Ils ont travaillé sur des projets tels que la détection automatique des vulnérabilités, une suite d’outils pour la connaissance de la situation, la prochaine génération de réseaux de communication sécurisés et évolutifs et les technologies bio-inspirées.

SAML et le cloud

- Problème : les applications basées sur le cloud et les BYOD dépassent le cadre des pare-feu et des mesures/politiques de sécurité traditionnelles.

- Solution : Combinez SAML avec des technologies de chiffrement et de détection des intrusions pour reprendre le contrôle du trafic de l’entreprise.

Security Assertion Markup Language (SAML) est un format de données standard ouvert basé sur XML, utilisé pour échanger des données d’authentification et d’autorisation entre les parties.

Bien qu’il ne s’agisse pas d’une mesure de protection en soi, un certain nombre d’entreprises l’associent à des technologies de SSO, de chiffrement et de détection des intrusions pour protéger les données dans le cloud.

L’une de ces entreprises est BitGlass. Elle a observé la montée du mouvement BYOD (Bring Your Own Device) et l’explosion d’applications comme Google Apps, Salesforce, etc. et a décidé de proposer une solution.

Avec SAML dans le tableau, BitGlass a conçu un système basé sur un proxy pour rediriger le trafic vers les fournisseurs de services cloud à travers la technologie BitGlass, qui :

- sécurise l’accès et le trafic

- enregistre l’activité

- et même « filigrane » les fichiers et les informations pour une protection supplémentaire en intégrant des balises de sécurité dans les documents et autres fichiers pour suivre leur mouvement

Etonnamment, tout cela se passe sans que l’utilisateur final ne soit affecté. Aucun logiciel à charger sur les points de terminaison, aucune modification à apporter aux configurations des utilisateurs finaux.

➽ De cette manière, les données dans le Cloud sont corrigées

Un système d’alerte informe les entreprises d’événements tels que des ouvertures de session ratées ou inattendues, des activités suspectes, etc.

Si l’appareil d’un employé est volé, les administrateurs de sécurité peuvent immédiatement effacer toutes les informations de l’entreprise sans affecter les données personnelles de l’utilisateur.

➽ A noter

Un VPN, ou réseau privé virtuel, chiffre tout le trafic internet d’un appareil et l’achemine ensuite par un serveur intermédiaire situé à l’endroit choisi par l’utilisateur.

Le résultat final est que l’adresse IP de l’appareil est masquée et que des tiers (y compris les fournisseurs d’accès) ne peuvent pas surveiller le trafic. Personnellement nous utilisons NordVPN parce qu’il est no-log (sans enregistrer aucun historique).

Mesures de défense active

- Problème : les cybercriminels deviennent de plus en plus agressifs.

- Solution : Combattre le feu par le feu proverbial – utiliser des techniques permettant de suivre, voire d’attaquer, les pirates informatiques.

Les mesures de défense active sont un sujet controversé en matière de cybersécurité. L’idée est assez simple. Au lieu de rester assis et d’attendre que le pirate vienne vous chercher, vous prenez des mesures proactives pour le contrecarrer.

Quelques exemples de mesures de défense active

- La collecte de contre-espionnage – Cela nécessite qu’un cyber expert se mette « sous couverture » pour chercher des informations sur les pirates et leurs outils et techniques.

- Sinkholing – Conçu pour imiter la réalité, un sinkhole est un serveur DNS standard qui distribue des adresses non routables pour tous les domaines situés dans le sinkhole. L’objectif est d’intercepter et de bloquer le trafic malveillant ou indésirable afin qu’il puisse être capturé et analysé par des experts.

- Honeypots – Les honeypots adoptent l’approche de l’appât et du piège. Il s’agit d’un ordinateur, de données ou d’un site de réseau isolé qui est mis en place pour attirer les pirates. Les analystes en cybersécurité utilisent les pots de miel pour étudier les tactiques de Black Hat, prévenir les attaques, attraper les spammeurs, etc.

- Piratage de représailles – Il s’agit peut-être de la mesure de sécurité la plus dangereuse (et généralement considérée comme illégale). Le piratage de représailles soulève toutes sortes de questions éthiques : allez-vous mettre à terre des infrastructures tierces innocentes dans le cadre de votre mission ?

- MonsterMind. Selon Edward Snowden, la NSA a travaillé sur un programme automatisé qui utiliserait des algorithmes pour rechercher des référentiels de métadonnées et identifier et bloquer le trafic réseau malveillant. Il pourrait aussi potentiellement riposter au serveur qui lance les attaques.

Les mesures de défense active peuvent vous conduire dans des eaux dangereuses

Par exemple, supposons que vous vouliez infiltrer une communauté de pirates informatiques. Comme la mafia, le groupe pourrait vouloir des preuves de votre identité.

- Vous devrez peut-être vous forger une réputation de pirate

- participer à des projets illégaux

- et fréquenter des sites illégaux (par exemple, ceux qui vendent de la pornographie enfantine)

Aucune de ces choses n’est légale.

Les cyberattaques suscitent des discussions sur le « hacking back »

- Problème : les sites Web et les serveurs vulnérables sont de plus en plus souvent piratés.

- Solution : Créer un algorithme permettant de déterminer quels sites et serveurs seront piratés à l’avenir.

Bien que cette idée n’en soit qu’à ses débuts, nous avons pensé qu’elle valait la peine d’être notée. À l’aide de techniques d’apprentissage automatique et d’exploration de données, des chercheurs de Carnegie Mellon ont créé un algorithme « classificateur » qui prédit quels serveurs web sont susceptibles de devenir malveillants à l’avenir.

Pour tester leur outil, Kyle Soska et Nicolas Christin ont appliqué le classificateur à 444 519 sites web archivés dans la WayBack Machine. Sur une période d’un an, leur algorithme a été capable de prédire 66 % des futurs piratages avec un taux de faux positifs de 17 %.

L’idée repose sur le principe que les sites web vulnérables partagent des caractéristiques similaires. Par exemple, l’algorithme prend en compte les caractéristiques d’un site Web :

- Logiciel

- les statistiques de trafic

- Structure du système de fichiers

- Structure de la page Web

…ainsi qu’une variété d’autres « caractéristiques de signature » pour déterminer s’il partage des dénominateurs communs avec des sites Web piratés et malveillants connus.

Si c’est le cas, des mesures peuvent être prises pour prévenir une attaque. Les exploitants de sites Web peuvent être avertis. Les moteurs de recherche peuvent exclure des résultats.

Ce qui est particulièrement intéressant, c’est que le classificateur est conçu pour s’adapter aux menaces émergentes.

Bien qu’il n’inclue pas des vecteurs tels que les mauvais mots de passe, son champ d’action s’élargit. En absorbant de plus en plus de données, il devrait être en mesure d’améliorer sa précision.

Visitor Rating: 5 Stars

Visitor Rating: 5 Stars