Qu’est-ce que le Credential Stuffing ?

Définition

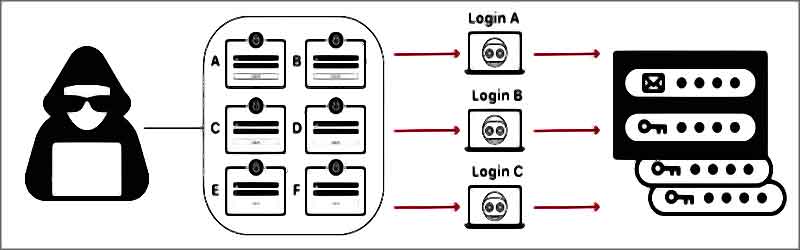

Le CREDENTIAL STUFFING est l’injection automatique de paires de nom d’utilisateur et mot de passe piratés afin d’obtenir frauduleusement l’accès à des comptes utilisateurs.

La stratégie est assez simple. Les attaquants s’emparent d’un grand nombre de noms d’utilisateurs et de mots de passe (souvent issus d’une méga-brèche d’entreprise) et tentent de « bourrer » ces identifiants dans la page de connexion d’autres services numériques. Comme les gens réutilisent souvent le même nom d’utilisateur et le même mot de passe sur plusieurs sites, les attaquants peuvent utiliser une seule information d’identification pour déverrouiller plusieurs comptes. Rien qu’en 2018, Nest, Dunkin’ Donuts, OkCupid et la plateforme vidéo DailyMotion ont vu leurs utilisateurs victimes de Credential Stuffing.

Il s’agit donc d’un sous-ensemble de la catégorie des attaques par force brute. Un grand nombre d’identifiants sont automatiquement introduits dans des sites web jusqu’à ce qu’ils soient potentiellement mis en correspondance avec un compte existant. L’attaquant peut alors les détourner à ses fins.

Le Credential Stuffing est une forme d’attaque qui existe depuis 2011, elle est donc assez récente.

Quelle est la différence entre le credential stuffing et les attaques par la force brute ?

Le credential stuffing est classé comme un sous-ensemble des attaques par force brute. Mais en réalité c’est très différent.

- Les attaques par force brute tentent de deviner des mots de passe sans contexte ni indice, en utilisant des caractères au hasard parfois combinés avec des suggestions de mots de passe courants.

- Le credential stuffing utilise des données exposées, ce qui réduit considérablement le nombre de réponses correctes possibles.

Une bonne défense contre les attaques de force brute est un mot de passe fort composé de plusieurs caractères comprenant des lettres majuscules, des chiffres et des caractères spéciaux. Mais la force du mot de passe ne protège pas contre le credential stuffing. Peu importe la force d’un mot de passe – s’il est partagé entre différents comptes, le credential stuffing pourra le compromettre.

Mode d’emploi

L’agresseur doit acquérir des millions de noms d’utilisateur et de mots de passe préalablement volés sur divers sites web. L’attaquant utilise un vérificateur de compte pour tester ces informations d’identification volées. Les connexions réussies (généralement 0,1 à 0,2 % du total des tentatives de connexion) permettent à l’attaquant de prendre le contrôle du compte correspondant aux informations d’identification volées.

Il draine les comptes volés de leur valeur : numéros de carte de crédit et autres informations personnelles identifiables. Il peut aussi utiliser ces informations sur d’autres comptes à d’autres fins malveillantes (par exemple pour envoyer du spam ou créer d’autres transactions).

Qu’est-ce qui rend ce type d’attaque très efficace ?

Statistiquement parlant, les attaques de credential stuffing ont un taux de réussite très faible. De nombreuses estimations situent ce taux à environ 0,1 %, ce qui signifie que pour chaque millier de comptes qu’un attaquant tente de cracker, il réussira une seule fois. Mais le volume des liste d’identifiants et de mdp volés est tel que le credential stuffing reste valable malgré son faible taux de réussite.

Des listes entières contiennent des millions et parfois des milliards d’identifiants de connexion. Si un attaquant dispose d’un million d’ensembles d’identifiants, cela pourrait donner environ 1 000 comptes crackés avec succès. Même si un petit pourcentage des comptes craqués donne des données rentables (souvent sous la forme de numéros de cartes de crédit ou de données sensibles pouvant être utilisées dans des attaques de phishing), alors l’attaque en vaut la peine. De plus, l’attaquant peut répéter le processus en utilisant les mêmes séries de données d’identification sur de nombreux services différents.

Les dispositifs de sécurité des formulaires de connexion comprennent des délais délibérés et le bannissement des adresses qui font plusieurs tentatives de connexion infructueuses. Mais les logiciels modernes de credential stuffing contournent ces protections en utilisant des robots pour tenter simultanément plusieurs connexions qui semblent provenir de différents types de dispositifs et d’adresses IP différentes. L’objectif du bot malveillant est de rendre les tentatives de connexion de l’attaquant indiscernables du trafic de connexion typique, et c’est très efficace.

Souvent, la seule indication qui alerte l’entreprise est une augmentation du volume des tentatives de connexion. Mais alors, l’entreprise victime a du mal à mettre fin à ces tentatives sans affecter les utilisateurs légitimes.

La principale raison de l’efficacité des attaques par credential stuffing est que les gens réutilisent leurs mots de passe. Une majorité d’utilisateurs (85% selon certaines estimations) réutilisent les mêmes identifiants de connexion pour plusieurs services. Tant que cette pratique se poursuivra, le credential stuffing restera fructueux.

Exemples de victimes de Credential Stuffing

Sony

En 2011, Sony a annoncé que des pirates informatiques ont pénétré dans les comptes de plus de 93 000 clients en essayant de se connecter à l’aide d’une longue liste de noms d’utilisateurs et de mots de passe (source). Sony pense que les intrus ont obtenu ces identifiants de connexion d’une autre source, et non des réseaux de Sony, et qu’ils ont pu accéder aux comptes parce que les clients utilisaient les mêmes identifiants avec leurs comptes Sony.

Des intrus ont donc testé un ensemble massif d’identifiants et de mots de passe sur des sites web pour plusieurs propriétés de Sony Entertainment Network, PlayStation Network (PSN) et Sony Online Entertainment (SOE). La plupart des identifiants de connexion n’ont pas permis aux intrus d’y accéder, mais environ 60 000 identifiants correspondaient.

Une petite fraction des comptes a montré une activité après leur violation, mais les intrus n’ont pas pu accéder aux informations des cartes de crédit. Depuis, Sony a verrouillé tous les comptes auxquels l’attaque a donné accès jusqu’à ce que les clients modifient leur mot de passe.

Yahoo

En 2012, Yahoo a été la cible de Credential Stuffing avec 453 491 adresses électroniques et mots de passe de son service Voices exposés à la vue de tous (source).

Ce qui avait rendu l’analyse de Sony particulièrement facile, c’est qu’il n’y avait pas de stockage cryptographique – tout était en clair. Yahoo ! a fait de même en gardant ses mots de passe en clair. Plus d’un an après la violation de leur compte sur Sony, 59 % des personnes utilisaient toujours le même mot de passe sur Yahoo ! Voices.

Dropbox

En 2014, les noms d’utilisateur et les mots de passe Dropbox ont été volés à des services non liés (source). Les attaquants ont utilisé ces identifiants volés pour essayer de se connecter à des sites sur internet, dont Dropbox. Ce service a mis en place des mesures pour détecter les activités de connexion suspectes et a réinitialisé automatiquement les mots de passe lorsque nécessaire.

De telles attaques sont l’une des raisons pour lesquelles Dropbox encourage vivement ses utilisateurs à ne pas réutiliser leurs mots de passe d’un service à l’autre. Pour une sécurité accrue, il est recommandé d’activer la vérification en deux étapes sur vos comptes.

JPMorgan

La vaste attaque de l’été 2014 contre JPMorgan Chase a compromis les informations de 76 millions de foyers et sept millions de petites entreprises (source). Cela a pris plus de deux mois à l’équipe de sécurité de la banque pour la détecter avant de la stopper !

L’intrusion dans la plus grande banque des Etats-Unis aurait pu durer plus longtemps sans la découverte critique d’une société de conseil en sécurité de Milwaukee qui a aidé JPMorgan à découvrir l’étendue de la brèche. Cette société, Hold Security, a découvert un dépôt d’un milliard de mots de passe et de noms d’utilisateur volés qui avaient été dérobés par un gang de pirates informatiques russes peu structuré. Avec ça, les pirates avaient infiltré plus de 420 000 sites web.

Les données ont mis en évidence un gros problème sur le site web du JPMorgan Chase Corporate Challenge. Il contenait certaines des combinaisons de mots de passe et d’adresses électroniques utilisées par les participants à une course sponsorisée par JPMorgan.

La base de données criminelle comprenait également le certificat du site web du fournisseur du site Corporate Challenge. Cette grave violation a permis aux pirates de se faire passer pour l’opérateur du site web de la course et d’intercepter le trafic, comme les identifiants de connexion des participants.

Le certificat d’un site garantit son identité dans le navigateur. En utilisant un certificat volé, les pirates informatiques peuvent intercepter toute communication entre un visiteur et un site web, y compris les mots de passe.

La banque dépensait 250 millions de dollars par an pour sa cybersécurité. Mais après l’attaque, Jamie Dimon, le directeur général de JPMorgan, a déclaré qu’il envisageait de doubler ce montant – une indication de la menace croissante que représentent les attaques.

Citons aussi LinkedIn en 2012 et Myspace en 2013.

La Collection #1-5

Depuis 2019, le credential stuffing est en augmentation grâce à des listes massives d’identifiants échangées et vendues sur le marché noir. La prolifération de ces listes, combinée aux progrès des outils de credential stuffing utilisant des robots pour contourner les protections traditionnelles des connexions, en ont fait un vecteur d’attaque populaire.

En 2019, des pirates informatiques ont récupéré la collection de justificatifs d’identité la plus gigantesque du monde. Connue sous le nom de Collection #1-5, cette violation de brèches totalise 2,2 milliards de combinaisons de noms d’utilisateur et de mots de passe uniques, tous disponibles en téléchargement gratuit en texte clair.

Avec la Collection 1 à 5, de nombreuses attaques sur les cartes d’identité ont été recensées. Tous ces noms d’utilisateurs et mots de passe en clair étant disponibles par le biais d’un torrent, l’attaque par credential stuffing s’est fortement démocratisée.

Publiée sur le marché noir « Dream Market », la collection comprend un total de 841 millions d’enregistrements répartis en trois lots. La première partie coûte environ 20 000 dollars en bitcoin, la deuxième environ 14 500 dollars et la troisième environ 9 350 dollars. Quelques-unes des violations ne comportent pas de mots de passe, et certaines sont protégées par un brouillage cryptographique que les acheteurs devront décoder. Mais dans l’ensemble, ce sont des coffres forts de premier ordre, mûrs pour être utilisés dans le credential stuffing.

Comment se protéger du Credential Stuffing

Mots de passe uniques

La meilleure façon de se protéger contre les attaques par credential stuffing, c’est d’utiliser des mots de passe uniques pour chacun de vos comptes numériques. Dans l’idéal, le mieux est d’utiliser un gestionnaire de mots de passe qui remplira vos champs grâce à une extension chiffrée pour navigateur. Si vous cherchez un bon gestionnaire de mots de passe à -50%, nous sommes affiliés à Nordpass avec un tarif spécial avec ce lien.

Authentification à 2 facteurs

Dans le même ordre d’idée, activer l’authentification à deux facteurs lorsqu’elle est disponible est une mesure de protection efficace.

Les entreprises, de leur côté, tentent de plus en plus de détecter et de bloquer les tentatives de credential stuffing. Certaines, comme Google, ont lancé des initiatives pour vérifier de manière proactive si les informations d’identification des comptes ont été compromises lors de violations. Google déclenche la réinitialisation du mot de passe si elle découvre un risque.

Bannissement des adresses IP

Une stratégie employée par les entreprises consiste à suivre les connexions qui aboutissent à une fraude, puis à mettre sur liste noire l’adresse IP associée. Avec le temps, cela peut éroder l’efficacité des listes de proxy sur lesquelles les attaquants s’appuient pour masquer leurs connexions en masse. Cela n’empêche pas complètement le credential stuffing, mais rend l’attaque plus difficile et plus coûteuse. Les services focalisés dans une région ou un pays peuvent établir des géofenêtres, bloquant le trafic de proxy provenant de pays étrangers.

Captcha

L’entreprise Basecamp, en 2019, a indiqué qu’elle avait dû faire face à 30 000 tentatives de connexion malveillantes en 1 heure à partir d’un ensemble diversifié d’adresses IP. L’entreprise a commencé à bloquer les IP aussi rapidement que possible, mais a dû mettre en place un Captcha pour mettre fin à l’attaque. Lorsque l’attaque a cessé, Basecamp a constaté que les attaquants n’avaient réussi à pénétrer que dans 124 comptes ; la société a rapidement réinitialisé les mots de passe de ces comptes pour révoquer l’accès des attaquants.

De nombreuses entreprises ne sont pas aussi préparées à faire face à l’ampleur de la menace du credential stuffing. La vérité, c’est que les fournisseurs de services n’ont pas de moyen infaillible pour se défendre contre cette menace. Si quelqu’un a votre nom d’utilisateur et votre mot de passe et que vous n’avez pas la protection 2FA, il y a des limites à l’efficacité des protections.

Pour une technique aussi simple, il est frustrant de constater qu’il est difficile de combattre le credential stuffing. Gardez donc vos mots de passe aussi variés que possible et utilisez la double authentification chaque fois que vous le pouvez. Et plaignez-vous sur les réseaux sociaux de tout service web qui ne l’offre pas.

je oublier le mot de passe

Visitor Rating: 5 Stars

Visitor Rating: 5 Stars