Chaque fois que vous connectez un appareil à Internet (une voiture, une caméra de sécurité ou un simple ordinateur portable), une pléthore de problèmes de sécurité se pose.

L’appareil connecté peut être utilisé au bureau, à la maison ou les deux, mais il y a toujours un risque que des informations d’entreprise ou personnelles tombent entre de mauvaises mains. Les appareils de l’Internet des objets (IoT) sont sujets à des attaques ciblées qui peuvent être extrêmement préjudiciables aux entreprises et aux personnes.

Dans cet article, après avoir examiné certaines menaces de sécurité courantes pour les réseaux IoT, je vous montrerai comment sécuriser les appareils IoT avec un VPN (réseau privé virtuel) pour atténuer ces risques de cybersécurité.

Principales préoccupations en matière de cybersécurité de l’IoT

Les risques de sécurité inhérents à l’utilisation des appareils IoT sont d’une ampleur alarmante, le terme « sécurité IoT » est même qualifié d’oxymore.

Il n’existe pas de contrôles ou de protocoles standard que les développeurs peuvent suivre. De plus, les utilisateurs finaux ne disposent souvent pas des outils ou des connaissances nécessaires pour atténuer efficacement les risques eux-mêmes.

Les attaques ont des motivations diverses, notamment la concurrence, les représailles, la mise en scène, la protestation ou l’extorsion. Voici quelques-unes des attaques les plus courantes contre les réseaux IoT contre lesquelles un VPN pourrait être en mesure de vous défendre :

1. Botnets

Les appareils IoT sont des cibles pour les botnets. Un botnet est une série d’appareils connectés à internet qui, regroupés par un pirate informatique, peuvent lancer des attaques à grande échelle, telles que des attaques par déni de service distribué (DDoS) à très grande échelle.

Les logiciels malveillants des botnets peuvent rester inactifs jusqu’à ce que l’attaquant envoie une commande sur Internet. Comme les appareils IoT ne disposent généralement pas de couche de protection antivirus, il peut être difficile de les détecter et de les supprimer. L’un des principaux problèmes est que de nombreux appareils IoT sont relativement simples par rapport aux PC et aux smartphones, de sorte qu’une architecture de sécurité complexe n’est souvent pas envisageable pour les fabricants d’appareils.

Voici une liste d’exemples récents :

- Mirai (2016) : Un des botnets les plus célèbres, Mirai a infecté des milliers d’appareils IoT (caméras de surveillance, routeurs, etc.) pour lancer des attaques DDoS massives, notamment contre le service DNS de Dyn. Il a perturbé des sites majeurs comme Twitter, Netflix et Reddit.

- Echobot (2019) : Une variante de Mirai qui a ciblé des appareils IoT en exploitant des vulnérabilités dans des protocoles tels que HTTP, SSH et Telnet. Il a été utilisé pour des attaques DDoS et l’installation de logiciels malveillants supplémentaires.

- Mozi (2019-2021) : Un botnet P2P (peer-to-peer) qui a infecté des routeurs et des caméras IoT pour mener des attaques DDoS et voler des données. Mozi a été particulièrement actif en Asiee.

- Dark_nexus (2020) : Un botnet IoT avancé qui a ciblé des routeurs et des appareils connectés en exploitant des failles de sécurité. Il était capable de surpasser Mirai en termes de puissance et de sophistication, avec des fonctionnalités comme la mise à jour automatique de ses modules malveillants.

- BotenaGo (2021) : Un botnet écrit en langage Go qui a exploité des vulnérabilités dans les appareils IoT pour infecter des millions de dispositifs. Il était capable de lancer plus de 30 exploits différents pour prendre le contrôle des appareils.

2. Attaques de type « Man-In-The-Middle » (MITM)

Une attaque de type MITM consiste en une tierce partie non autorisée qui parvient à intercepter les communications et à accéder aux informations. Les attaques MITM sont un moyen idéal pour un cybercriminel de visualiser ou de modifier des informations sensibles et même de détourner des comptes d’utilisateurs.

Chacune de ces actions pourrait avoir un effet catastrophique sur la victime, qu’il s’agisse d’un individu, d’une entreprise ou d’un réseau cloud associé à de nombreuses entreprises ou marques. Les attaques MITM soulignent l’importance du chiffrement du trafic afin qu’il soit illisible en transit, même si quelqu’un l’intercepte.

Les attaques MITM sont efficaces contre les appareils IoT qui n’ont pas été correctement sécurisés par le fabricant. De nombreux fournisseurs de solutions laissent les mots de passe par défaut du fabricant en place lors du déploiement. Pirater un appareil ou une passerelle peut être aussi simple que de rechercher sur Google le mot de passe par défaut d’un modèle d’appareil donné. En plus, contrairement à un navigateur web dans lequel vous pouvez vérifier « https » (sécurisé) dans la barre d’adresse pour vous assurer qu’un site est sûr, les appareils IoT n’ont pas de protocole standard de ce type. Ils n’ont aucun moyen d’alerter l’utilisateur si un certificat de sécurité a expiré ou est invalide.

3. Espionnage général

Lorsque chaque appareil est connecté à Internet. Les fournisseurs d’accès à Internet (FAI) et les agences gouvernementales qui les maîtrisent ont accès à une grande quantité de vos données. Avec des adresses IP en clair et un trafic facilement lisible, ils peuvent localiser toutes vos activités professionnelles quotidiennes. C’est une raison de plus pour chiffrer tout votre trafic Internet.

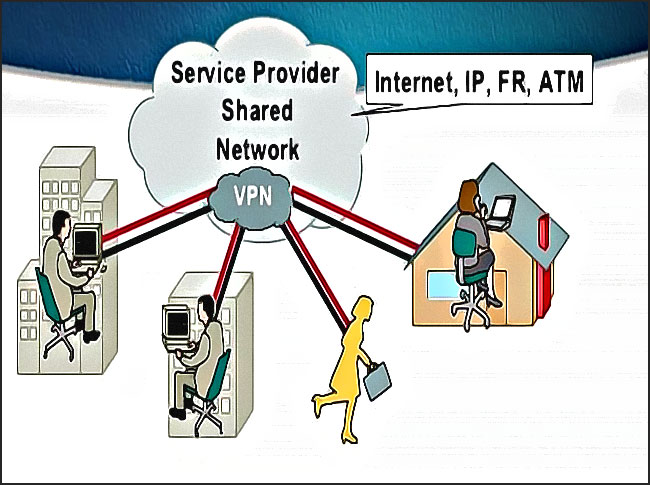

Un VPN peut grandement contribuer à atténuer les différents risques associés aux réseaux IoT. Ce sont des structures web anciennes et fiables, et nous devrions les faire évoluer dans la révolution IoT. Lorsque vous utilisez un VPN, le trafic circule depuis l’appareil, via un serveur intermédiaire, puis continue jusqu’à sa destination finale. Cela masque l’adresse IP de l’utilisateur et la remplace par celle du serveur VPN. Nous vous conseillons ce VPN anonyme.

Lorsque vous connectez un appareil à un VPN, tout le trafic entrant et sortant de l’appareil est chiffré. Le chiffrement utilisé par les meilleurs fournisseurs de VPN est généralement AES 256 bits, considéré comme un chiffrement de niveau militaire.

Pourquoi sécuriser les appareils IoT avec un VPN ?

L’application standard des VPN sur les réseaux IoT pourrait rendre ces réseaux nettement plus robustes qu’ils ne le sont actuellement. Lorsqu’un appareil est connecté à un VPN, tout le trafic qui y circule est chiffré. Même si quelqu’un devait intercepter le trafic réseau, il serait pratiquement incapable de l’interpréter.

D’une manière générale, un VPN (abréviation de Virtual Private Network) est un réseau à l’intérieur d’un réseau plus vaste (dans notre cas, internet) qui est séparé du reste du réseau par des jeux de clés de chiffrement.

L’utilisation d’un VPN au lieu d’une connexion internet standard s’explique par la mise en œuvre de ces clés de chiffrement et par la sécurité supplémentaire qu’elles apportent.

Dans quelle mesure les connexions VPN sont-elles sûres ?

Les services VPN sont généralement présentés comme l’une des solutions les plus sûres du marché, et il est vrai qu’ils sont plus sûrs qu’une connexion standard non cryptée. Mais toutes les connexions VPN ne se valent pas et elles ne constituent pas à elles seules une solution de sécurité complète.

Le degré de sécurité d’un VPN dépend principalement de la manière dont les jeux de clés chiffrées sont mis en œuvre. Gardez à l’esprit que plus un VPN est chiffré, plus la puissance de traitement et le temps de traitement des requêtes seront importants. Il ne s’agit donc pas seulement d’avoir le niveau de chiffrement le plus élevé possible, mais de trouver un équilibre entre vos besoins en matière de sécurité et vos besoins en matière de traitement et de vitesse.

Comment fonctionne une clé de chiffrement

Une clé de chiffrement est un outil utilisé pour chiffrer stratégiquement vos données de manière à ce que seules des parties spécifiques puissent les comprendre. Vous partez de données simples, non chiffrées (A-B-C) et vous les combinez avec une clé de chiffrement (2-4-1), ce qui vous donne des données chiffrées sécurisées (C-F-D). Les seules personnes qui peuvent lire les données chiffrées sont celles qui possèdent la clé de chiffrement.

Un VPN aide à se protéger contre les attaques DDoS en protégeant l’adresse IP de l’utilisateur

Cela rend difficile pour les pirates de lancer une attaque ciblée. Certains fournisseurs proposent des serveurs anti-DDoS dédiés pour renforcer la protection contre les attaques DDoS.

Les adresses IP masquées empêchent également les intrus de localiser l’activité des utilisateurs. Elles limitent les options d’attaque dont disposent les cybercriminels, ce qui permet aux équipes de cybersécurité de mieux prévoir les lignes d’attaque qu’un intrus pourrait suivre dans un réseau IoT sécurisé par VPN.

Pour contourner les attaques de type MITM, l’une des meilleures défenses consiste à utiliser uniquement des sites HTTPS, car ils fournissent un chiffrement. Mais ce n’est pas toujours possible ; une meilleure solution consiste à utiliser un VPN. Ainsi, vous savez que tout le trafic sera toujours chiffré et donc illisible pour un tiers.

Il en va de même pour l’espionnage général. Votre FAI ne pourra pas voir le contenu de votre trafic ni où il va. Tout ce qui est visible pour le FAI est le trafic chiffré allant vers et provenant d’un serveur VPN.

Comment connecter des appareils IoT à un VPN

Si vous avez déjà utilisé un VPN, sachez qu’ils peuvent être mis en œuvre à travers tout, des clients de bureau et applications mobiles faciles à utiliser aux infrastructures informatiques d’entreprise à grande échelle.

Alors, comment couvrir tous les appareils d’un réseau de bureau ? Il n’est pas pratique d’installer un VPN sur chaque ordinateur personnel, et dans certains cas cela peut s’avérer impossible. De nombreux appareils intelligents, tels que les téléviseurs, les caisses enregistreuses et les machines à café, ne sont pas compatibles avec les logiciels VPN, vous ne pouvez donc pas y installer d’applications natives.

Il existe une solution simple : utiliser un routeur VPN. Lorsque votre routeur est configuré avec un VPN, chaque appareil connecté à ce routeur sera automatiquement protégé par ce VPN. La plupart des fournisseurs de VPN les plus réputés ont simplifié la configuration d’un routeur VPN et beaucoup proposent même des routeurs préconfigurés avec un VPN.

Les appareils qui quittent le bureau, tels que les ordinateurs portables et les smartphones, devraient toujours être équipés d’applications VPN natives. Ne pas protéger les appareils qui quittent la zone sécurisée principale crée inutilement des failles dans l’architecture de sécurité de l’entreprise. Il faut donc protéger ces appareils mobiles s’ils sont utilisés avec des points d’accès WiFi publics. Le WiFi public est le territoire de prédilection des pirates informatiques. Il est essentiel d’utiliser un VPN chaque fois que vous vous connectez à un WiFi public.

Facteurs à prendre en compte lors du choix d’un fournisseur de VPN

Un VPN peut être un élément clé de la solution de sécurité de l’IdO, mais tous les fournisseurs de VPN ne sont pas égaux ou adaptés à toutes les applications. Il en existe des centaines parmi lesquels choisir. Il est important de savoir ce qu’il faut rechercher pour répondre à vos besoins spécifiques.

- Comme nous l’avons vu, la configuration d’un VPN au niveau du routeur sera une option solide pour de nombreuses entreprises. Ainsi, l’une des premières choses à rechercher est que le VPN puisse être facilement configuré au niveau du routeur.

- Un autre facteur est que vous avez besoin d’un fournisseur de VPN habitué à traiter avec des entreprises.

- Enfin, assurez-vous de choisir un fournisseur réputé pour sa rapidité.

Par exemple, NordVPN propose des solutions pour les entreprises, et SaferVPN dispose d’un produit spécialisé pour les entreprises : Perimeter 81. En plus de ces considérations, vous devez également prendre en compte les éléments suivants :

- Sécurité

- Confidentialité

- Vitesse

- Fiabilité

- Prix

- Fonctionnalités supplémentaires

1. Sécurité

Cet article portant sur la sécurisation des appareils IoT avec un VPN, la sécurité est la priorité numéro un. En plus du chiffrement AES 256, recherchez des fonctionnalités supplémentaires, telles que la protection contre les fuites DNS et un kill switch.

- La première empêchera certaines formes de fuites d’adresses IP

- le second coupera la connexion internet si les connexions VPN sont interrompues, de sorte qu’aucune donnée ne s’échappe du tunnel chiffré en cas de violation.

Certains fournisseurs proposent des serveurs dédiés qui assureront une protection contre les attaques DDoS. D’autres fonctionnalités pratiques incluent le changement régulier d’adresse IP, les protocoles furtifs et la protection wifi automatique.

2. Confidentialité

Nous avons évoqué plus haut la possibilité que les FAI surveillent chacun de vos mouvements sur internet. Les FAI n’ont pas nécessairement intérêt à espionner vos données, mais le fait que votre trafic non crypté leur soit visible crée une autre faille de sécurité potentielle dont il faut se préoccuper.

Bien sûr, lorsque vous faites appel à un fournisseur de VPN, vous lui confiez également vos informations. Et s’il existe de nombreux fournisseurs réputés qui appliquent des politiques de confidentialité solides, d’autres ne sont pas aussi dignes de confiance. Vous devez être prudent dans votre recherche d’un fournisseur de VPN.

Certains fournisseurs de VPN localisent les adresses IP ainsi que les adresses IP de destination, ce qui signifie que des enregistrements complets de votre activité pourraient être stockés indéfiniment et transmis à des tiers à votre insu. Assurez-vous de choisir un VPN qui applique une politique stricte de non-conservation des journaux.

3. Vitesse

Un des principaux inconvénients de l’utilisation d’un VPN est que le chiffrement est susceptible de ralentir votre vitesse globale d’Internet. Les fournisseurs de VPN s’efforcent toujours d’accélérer les choses, mais la réalité est que certains sont encore assez lents. Lorsque vous sélectionnez un fournisseur, demandez-vous si la vitesse est essentielle pour vos applications.

4. Fiabilité

En plus de la vitesse, vous devez tenir compte de la fiabilité d’un VPN.

Les serveurs surchargés et les connexions interrompues ne sont pas bons pour les affaires et, dans certaines applications IoT, les connexions interrompues peuvent coûter de l’argent, du temps, et mettre en péril les processus et les actifs de l’entreprise. Trouver un fournisseur disposant d’un réseau étendu et robuste signifie généralement qu’il peut gérer des volumes de trafic élevés aux heures de pointe.

Cela dit, il est inévitable que des problèmes surviennent. Vous devez trouver un fournisseur qui offre un service client rapide et compétent.

5. Prix

Les prix constituent un autre domaine dans lequel les fournisseurs de VPN varient. Cela dépendra vraiment de la taille de votre entreprise et du nombre d’appareils que vous devez couvrir. La plupart des forfaits standard vous permettent de connecter trois à dix appareils avec un seul abonnement. Certains forfaits ont des limites de données, alors assurez-vous de vérifier cela également.

6. Fonctionnalités supplémentaires

La plupart des VPN ont tendance à offrir quelques fonctionnalités supplémentaires qui ne sont pas standard.

Par exemple, le « split tunneling » est une fonctionnalité intéressante proposée par plusieurs fournisseurs de premier plan. Cette fonctionnalité vous permet de choisir le trafic qui transite par les serveurs VPN et celui qui transite par une connexion internet classique. Le split tunneling peut être utilisé pour optimiser les réseaux IoT, car les opérateurs peuvent analyser les données critiques et non critiques ainsi que les noyaux des couches abstraites.

Autre nouveauté : NordVPN va bientôt lancer un tout nouveau produit B2B en 2025 : Nexos AI. Pour faire simple, cet IA permettra à n’importe quelle entreprise de scaler l’intégration de plus de 200 modèle d’ia, incluant OpenAI, Meta, Google etc.

Nexos.ai sera bientôt une solution capitale pour toute entreprise déployant l’IA à grande échelle, où la gestion de l’écosystème intrinsèquement complexe de grands modèles de langage, d’agents d’IA et d’applications à divers niveaux d’autonomie devient essentiel.

Conclusion

Le développement de l’Internet des Objets (IdO) est prometteur, mais il reste encore beaucoup de chemin à parcourir avant que des dispositifs entièrement sécurisés, standardisés et fiables ne deviennent la norme sur le marché. En attendant, les entreprises doivent redoubler de vigilance et d’efforts pour se protéger contre les cyberattaques et garantir que les données sensibles ne tombent pas entre de mauvaises mains. La sécurité est un enjeu majeur. Chaque maillon de la chaîne doit être renforcé.

Dans ce contexte, l’utilisation d’un VPN (réseau privé virtuel) joue un rôle clé dans la protection des données.

- Il permet de sécuriser les connexions,

- de masquer l’activité en ligne

- et de contrer certaines attaques malveillantes.

Tous les VPN ne se valent pas : choisissez un fournisseur fiable qui répond à vos besoins en matière de sécurité, de confidentialité, de rapidité et de support. Prenez le temps de comparer les options disponibles pour trouver celui qui offre le meilleur équilibre entre performance, protection et rapport qualité-prix. La sécurité de vos données n’a pas de prix, mais elle mérite d’être bien investie.