La biométrie peut rendre l’authentification beaucoup plus rapide, plus facile et plus sûre que les mots de passe traditionnels, mais les entreprises doivent prendre soin aux données biométriques qu’elles recueillent. En effet, en cas de fuite, le vol de ces données d’authenfication seraient par nature irremplaçable…

Qu’est-ce que la biométrie ?

Définition

La biométrie est une caractéristique physique ou comportementale humaine qui peut être utilisée pour identifier numériquement une personne afin de lui donner accès à des systèmes, des dispositifs ou des données.

Les empreintes digitales, les motifs faciaux, la voix ou la cadence de frappe sont des exemples parmi d’autres de ces identificateurs biométriques. Chacun de ces identificateurs est considéré comme unique à l’individu, et ils peuvent être utilisés en combinaison pour assurer une plus grande précision d’identification.

Comme la biométrie peut fournir un niveau de confiance raisonnable pour l’authentification d’une personne avec peu de gêne pour l’utilisateur, elle a le potentiel d’améliorer considérablement la sécurité des entreprises:

- Les ordinateurs et les dispositifs peuvent se déverrouiller automatiquement lorsqu’ils détectent les empreintes digitales d’un utilisateur approuvé.

- Les portes des salles de serveurs peuvent s’ouvrir lorsqu’elles reconnaissent le visage d’un administrateur système.

- Les systèmes d’assistance téléphonique peuvent révéler des informations confidentielles lorsqu’ils reconnaissent la voix d’un employé sur la ligne d’assistance.

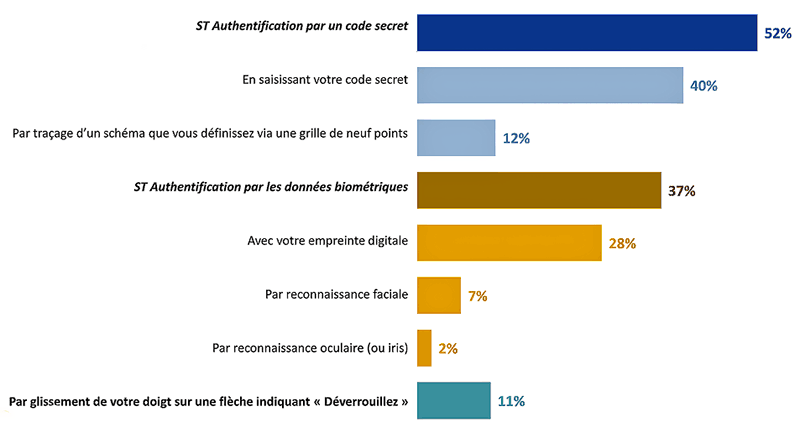

Comment les gens déverrouillent leur téléphone portable

- 61 % des français affirment dans un sondage que l’authentification biométrique est l’ « avenir des paiements ».

- Une autre enquête indique que 37 % des français utilisent déjà la biométrie pour déverrouiller leur téléphone portable.

Malgré tout, les entreprises doivent être prudentes dans la manière dont elles déploient leur système d’authentification biométrique pour éviter de porter atteinte à la vie privée des employés et de leurs clients. S’il est facile d’émettre un nouveau mot de passe lorsque l’ancien a été compromis, on ne peut pas demander à une personne de changer son iris si celui-ci a été copié.

Pourquoi la biométrie fait peur

Selon Framablog, 48 % des personnes interrogées citent les risques de vol de données biométriques comme l’un des principaux risques de sécurité liés à cette technologie. Parmi les autres obstacles à l’adoption de cette technologie, on trouve les coûts, cités par 67 % des personnes interrogées, suivis par les problèmes de fiabilité (59 %).

Selon une enquête de Ping Identity en date de janvier 2019, les taux d’adoption sont encore plus faibles pour les entreprises qui utilisent spécifiquement la biométrie pour sécuriser leur infrastructure informatique dans les environnements cloud, SaaS et hybrides. Seulement 28 % des entreprises utilisent la biométrie dans leurs locaux, et 22 % seulement pour leurs applications en nuage.

Le « fichier français des gens honnêtes »

La France elle-même, dès 2012, a mis en place un énorme fichier dit « des gens honnêtes » regroupant les données identitaires des millions de citoyens français provenant des données biométriques des passeports et des cartes d’identité (source).

A cette occasion, Pierre Piazza, maître de conférence en science politique et auteur de livres comme L’identification biométrique (2011) et Fichage et listing (2009) donnait une définition de la biométrie sur France Culture :

Les différents types de biométrie

Un identifiant biométrique est un identifiant lié à des caractéristiques humaines. On distingue 2 catégories :

- les identificateurs physiques

- et les identificateurs comportementaux.

Les identificateurs physiques

Les identificateurs physiques sont, pour la plupart, immuables et indépendants des dispositifs :

- Empreintes digitales : Les scanners d’empreintes digitales sont devenus omniprésents ces dernières années en raison de leur large déploiement sur les smartphones. Tout appareil pouvant être touché, comme un écran de téléphone, une souris d’ordinateur ou encore une serrure de porte, a le potentiel de devenir un scanner d’empreintes digitales facile et pratique. Le balayage des empreintes digitales est le type d’authentification biométrique le plus courant dans l’entreprise, utilisé par environ la moitié d’entre elles.

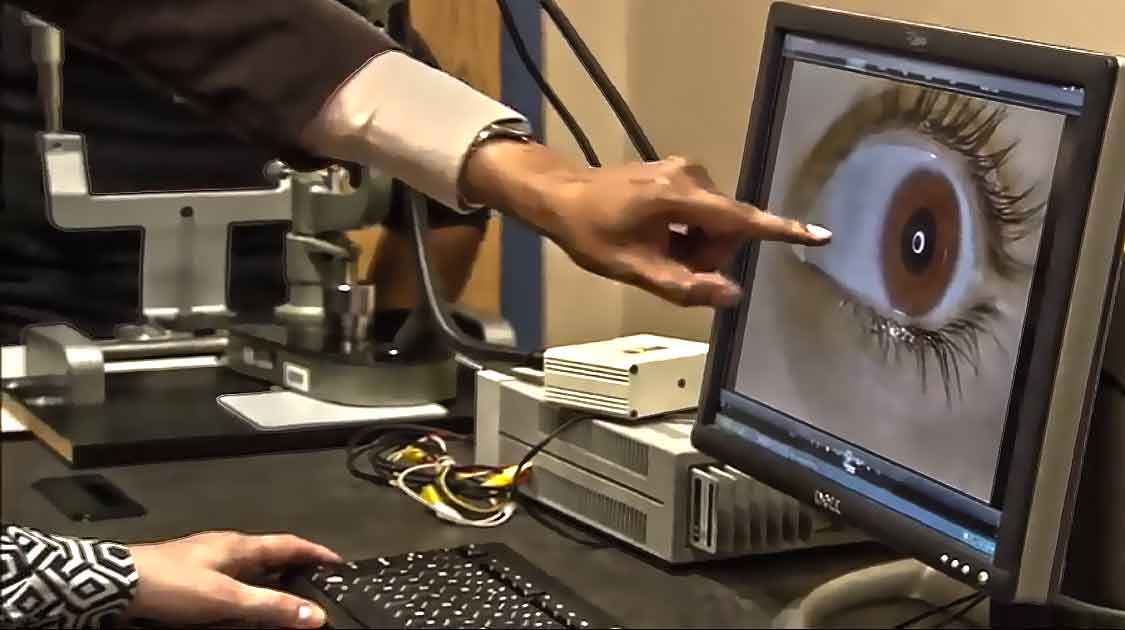

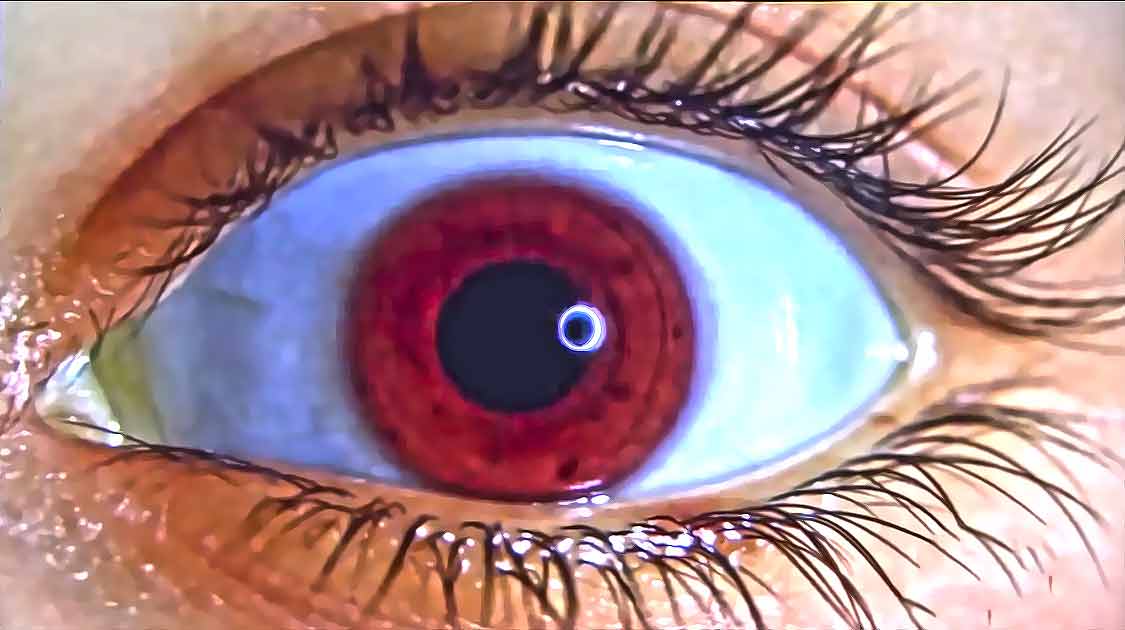

- Numérisation de la rétine : Si un appareil est équipé d’une caméra, il peut facilement être utilisé pour l’authentification.

- Reconnaissance faciale: La reconnaissance faciale est le deuxième type d’authentification le plus courant. Parmi les autres méthodes d’authentification basées sur l’image, on trouve la reconnaissance de la géométrie de la main, la numérisation de l’iris ou de la rétine, la reconnaissance des veines de la paume et la reconnaissance de l’oreille.

- Voix : Les assistants numériques à commande vocale et certains portails de services téléphoniques utilisent déjà la reconnaissance vocale pour identifier les utilisateurs et authentifier les clients.

- Signature : Les scanners de signature numérique sont déjà utilisés sur les caisses des magasins et dans les banques.

- ADN : Aujourd’hui, les scanners d’ADN sont principalement utilisés par les forces de l’ordre pour identifier des suspects ; on les voit aussi dans les films. Dans la pratique, le séquençage de l’ADN a été trop lent pour être largement utilisé, mais cela commence à changer. On peut déjà trouver sur le marché quelques scanners à un millier d’euros, capable de faire une comparaison d’ADN en quelques minutes. Les prix baisseront certainement dans les années à venir.

Les identificateurs comportementaux

Les identificateurs comportementaux constituent une approche plus récente. En général, ils sont utilisés en conjonction avec une autre méthode en raison de leur fiabilité moindre. Toutefois, à mesure que la technologie s’améliore, ces identificateurs comportementaux gagneront en importance.

Contrairement aux identificateurs physiques qui sont limités aux caractéristiques humaines, les seules limites des identificateurs comportementaux sont l’imagination humaine.

Aujourd’hui, cette approche est souvent utilisée pour faire la distinction entre un humain et un robot. Cela peut aider une entreprise à filtrer le spam ou à détecter les tentatives de piratage par force brute d’un login et d’un mot de passe. Au fur et à mesure que la technologie s’améliore, les systèmes parviennent de mieux en mieux à identifier les individus.

- Les modèles de frappe : Chaque personne a un style de frappe différent. La vitesse à laquelle nous tapons, le temps nécessaire pour passer d’une lettre à l’autre, le degré d’impact sur le clavier.

- Les mouvements physiques : La façon dont une personne marche est unique à chaque individu et peut être utilisée pour authentifier les employés dans un bâtiment. On peut cumuler cet identificateur avec un ou plusieurs autres.

- Les mouvements de la souris : Les mouvements de la souris et des doigts sur les trackpads ou les écrans tactiles sont propres à chaque individu. Ils sont relativement faciles à détecter avec un logiciel, sans matériel supplémentaire.

- Les modèles d’engagement : Nous interagissons tous avec la technologie de manière différente. La façon dont nous ouvrons et utilisons les applications, le niveau de charge de notre batterie, les lieux et les moments de la journée où nous sommes le plus susceptibles d’utiliser nos appareils, la façon dont nous naviguons sur les sites web, la façon dont nous inclinons nos téléphones lorsque nous les tenons, ou même la fréquence à laquelle nous vérifions nos comptes sur les réseaux sociaux sont autant de caractéristiques comportementales potentiellement uniques. Ces modèles de comportement peuvent être utilisés pour distinguer les gens des robots, jusqu’à ce que les robots deviennent plus habiles à imiter les humains.

L’authentification biométrique est-elle fiable ?

Les données d’authentification telles que les empreintes digitales et les enregistrements vocaux peuvent toujours fuiter : c’est ce qui fait peur à tout le monde. Il existe également un fort potentiel de faux positifs et de faux négatifs. Un système de reconnaissance faciale peut ne pas reconnaître un utilisateur qui porte du maquillage ou des lunettes, qui est malade ou qui est fatigué. Les voix varient également.

Les gens ont une voix différente lorsqu’ils se réveillent pour la première fois de la journée, ou lorsqu’ils essaient d’utiliser leur téléphone dans un lieu public bondé, ou encore lorsqu’ils sont en colère.

Les systèmes de reconnaissance peuvent être induits en erreur par des masques, des photos, des enregistrements vocaux ou des copies d’empreintes digitales. De même, un membre de votre famille et un colocataire pourrait profiter de votre sommeil pour vous faire appuyer sur un scanner d’empreintes.

Cumuler les authentifications

Les experts recommandent aux entreprises d’utiliser simultanément plusieurs types d’authentification et de passer rapidement à l’étape suivante si elles voient des signes inquiétants.

Par exemple, si l’empreinte digitale correspond mais pas le visage, ou si l’on accède au compte depuis un endroit inhabituel, il est conseillé de passer à une méthode d’authentification de secours ou à un second canal de communication. Cela est particulièrement important pour les transactions financières ou les changements de mot de passe.

L’authentification biométrique fait-elle courir des risques à ma vie privée ?

Certains utilisateurs refusent que les entreprises collectent des données sur, par exemple, l’heure de la journée à laquelle ils se connectent ou les lieux dans lesquels ils utilisent leur téléphone.

Si ces informations sont divulguées, elles peuvent être utilisées par des harceleurs ou, dans le cas de célébrités, par des journalistes. Certains utilisateurs peuvent refuser que les membres de leur famille et leur conjoint sachent en parmanence où ils se trouvent.

Par qui ce genre d’information pourrait être utilisé de manière abusive ?

Par des régimes gouvernementaux répressifs,

Par des régimes gouvernementaux répressifs,- des procureurs qui dépassent les limites,

- des puissances étrangères susceptibles d’utiliser ces informations pour tenter d’influencer l’opinion publique,

- des spécialistes du marketing et des publicitaires non éthiques.

Pierre Piazza, dans la même émission précitée, mettait déjà la France en garde contre les dangers du FNAEG, le Fichier National Automatisé des Empreintes Génétiques:

L’année dernière, on a découvert qu’une application de fitness recueillait des informations sur les lieux d’utilisation des clients et géolocalisait l’emplacement des bases militaires américaines secrètes et les itinéraires des patrouilles!

Chacune de ces situations pourrait potentiellement conduire à un embarras public important pour l’entreprise qui collecte les données. Si les scanners ADN se généralisent, ils donnent lieu à un tout nouveau domaine de préoccupations en matière de vie privée, comme la révélation des problèmes médicaux et des relations familiales.

Le risque de révélation des problèmes médicaux

Utiliser l’ADN des gens pour les authentifier et leur autoriser un accès quelque part, c’est bien. Mais plusieurs questions se posent une fois qu’on a mis ça en place :

- Si on généralise ce procédé, ne rentrera-t-il pas en contradiction avec la liberté d’aller et venue des êtres humains ?

- Que faire si les fuites de notre ADN permettaient à des grandes entreprises de connaître nos problèmes médicaux génétiques ? De classer leurs employés en fonction de leur génôme ?

Le risque de révélation des relations familiales

Scanner notre ADN révèle sur nous de nombreuses choses, comme notre filiation. Que faire si les millions d’enfants illégitimes sur Terre apprenaient que leur vrai père n’est pas celui qu’ils croient ?

Les données d’authentification biométriques sont-elles sûres ?

La sécurité des données d’authentification biométriques est d’une importance vitale, plus encore que la sécurité des mots de passe, puisque les mots de passe peuvent être facilement modifiés.

Une empreinte digitale ou un balayage de la rétine est immuable. La divulgation de ces informations biométriques pourrait exposer les utilisateurs à un risque permanent et créer une exposition juridique importante pour l’entreprise qui perd les données.

Les attributs physiques tels que les empreintes digitales ne peuvent être remplacés. Les données biométriques, si elles tombent entre les mains d’une entité corrompue comme par exemple un gouvernement, comportent des implications très effrayantes.

En fin de compte, chaque entreprise est responsable de ses propres décisions en matière de sécurité. Si une petite ou moyenne entreprise utilise, par exemple, la technologie d’authentification de Google ou d’Apple et qu’il y a une faille de sécurité, c’est probablement Google ou Apple qui sera blâmé.

La solution : ne conserver aucune donnée

NordVPN

NordVPN est un des fournisseurs de VPN majeurs. Il offre un accès illimité à des milliers de serveurs dans le monde entier, ainsi qu'un doublement du chiffrement pour les communications et le surf les plus sensibles.

Fonctionnalités avancées :

- Une adresse IP dédiée

- Des serveurs spécialisés pour le peer-to-peer

- Des serveurs qui transitent via TOR (pas besoin d'installer le navigateur)

Ce service vous permet de contourner les restrictions des FAI et les blocages d'adresses IP. NordVPN intègre aussi des outils de blocage des publicités et des logiciels malveillants.

Les entreprises qui ne conservent aucune donnée d’identification dans leurs dossiers bénéficient de certaines protections juridiques. Par exemple, de nombreux détaillants évitent des coûts de mise en conformité en gardant leur système « hors de portée ».

Les informations de paiement sont chiffrés directement au niveau du terminal de paiement et sont transmises à un processeur de paiement. Les données des cartes de paiement ne touchent jamais les serveurs de l’entreprise, ce qui réduit les implications en matière de conformité et aussi les risques potentiels pour la sécurité.

Si une entreprise collecte des informations d’authentification et les conserve sur ses propres serveurs, elle doit appliquer des mesures de sécurité conformes aux meilleures pratiques. Cela inclut le chiffrage des données.

Il existe plusieurs moyens pour les entreprises d’éviter de conserver sur leurs serveurs des données d’authentification, même chiffrées.

L’authentification locale basée sur un dispositif

L’exemple le plus courant de mécanisme d’authentification locale est le module de sécurité matériel d’un smartphone.

Les informations relatives à l’utilisateur (une empreinte digitale, une image faciale ou une empreinte vocale) sont stockées dans ce module. Lorsque l’authentification est requise, les informations biométriques sont collectées par le lecteur d’empreintes digitales, la caméra ou le microphone et envoyées au module où elles sont comparées à l’original. Le module indique au téléphone si les nouvelles informations correspondent ou non à celles qui sont stockées.

Avec ce système, les informations biométriques brutes ne sont jamais accessibles à aucun logiciel ni aucun système en-dehors du module, y compris le système d’exploitation du téléphone.

Enclave sécurisée sur iPhone

Sur l’iPhone, ce système est appelé « enclave sécurisée » et est disponible sur tous les téléphones équipés d’une puce Apple A7 ou plus récente. Le premier téléphone doté de cette technologie a été l’iPhone 5S sorti en 2013.

ARM TrustZone sur Android

Une technologie similaire est également disponible sur les téléphones Android. Samsung, par exemple, a commencé à déployer l’environnement d’exécution de confiance ARM TrustZone avec le smartphone Samsung S3.

Aujourd’hui, les modules de sécurité matériels des smartphones sont utilisés pour assurer la sécurité d’Apple Pay, Google Pay et Samsung Pay ainsi que pour authentifier des applications tierces.

PayPal, par exemple, peut utiliser le capteur biométrique d’un téléphone pour l’authentification sans que PayPal ne puisse jamais voir les données biométriques elles-mêmes. De nombreuses applications bancaires et de gestion des mots de passe exploitent ce mécanisme d’authentification.

L’avantage de l’authentification biométrique sur smartphone

L’authentification biométrique sur téléphone offre des avantages considérables en termes de facilité d’utilisation:

- Tout d’abord, les utilisateurs ont tendance à être immédiatement informés s’ils ont égaré ou perdu leur smartphone et prennent immédiatement des mesures pour le retrouver ou le remplacer. Leur réaction est totalement différente pour la perte d’un badge, par exemple.

- Les fabricants de smartphones sont également en pleine course à l’armement pour améliorer leur technologie et la rendre plus facile à utiliser. Aucune autre industrie ne peut rivaliser avec l’ampleur des investissements dans la téléphonie mobile.

- Enfin, l’authentification des téléphones offre aux utilisateurs un maximum de flexibilité. Ils peuvent opter pour des téléphones avec identification du visage, des scanners d’empreintes ou la reconnaissance vocale, ou une autre nouvelle technologie qui n’a pas encore été inventée mais qui dominera le marché demain.

Inconvénient

L’inconvénient de l’authentification basée sur un dispositif est que les informations d’identité sont limitées à ce seul dispositif.

Si les gens utilisent une empreinte digitale pour déverrouiller leur smartphone, ils ne peuvent pas utiliser cette même empreinte pour déverrouiller la porte de leur bureau.

Les entreprises qui ont besoin d’authentifier des utilisateurs ou des clients sur plusieurs appareils dans plusieurs endroits doivent soit disposer d’une sorte de mécanisme centralisé pour stocker les données d’authentification, soit utiliser un appareil que l’utilisateur porte sur lui à tout moment.

Par exemple, les entreprises peuvent placer le mécanisme d’authentification à l’intérieur d’un badge intelligent que les employés portent au bureau. Elles peuvent également utiliser un smartphone pour authentifier l’employé, puis communiquer la confirmation d’identité à d’autres appareils via Bluetooth, NFC, WiFi ou internet.

La tokenisation et le chiffrage

Une autre approche pour permettre aux dispositifs de reconnaître les utilisateurs autorisés est la tokenisation, le chiffrage et les fonctions de hachage.

Prenons l’exemple d’une entreprise qui utilise l’identification de la rétine, de la voix ou des empreintes digitales pour reconnaître et authentifier ses employés. Admettons aussi qu’elle refuse que les fichiers image et audio soient stockés sur des serveurs où des pirates et des employés malveillants pourraient les détourner.

L’entreprise peut utiliser un dispositif qui scanne le visage ou les empreintes digitales d’une personne, convertit cette image en un code unique, puis envoie ce code à un serveur central pour authentification.

Tout dispositif utilisant la même méthode de conversion sera en mesure de reconnaître l’employé, et les données d’identification brutes ne seront jamais disponibles sur aucun système.

L’inconvénient de cette approche, c’est que l’entreprise est alors enfermée dans un seul mécanisme d’authentification propriétaire.

Par des régimes gouvernementaux répressifs,

Par des régimes gouvernementaux répressifs,

Visitor Rating: 5 Stars

Visitor Rating: 5 Stars

Visitor Rating: 5 Stars