Au cours des dernières années, quelqu’un a sondé les défenses des entreprises qui gèrent des éléments critiques d’internet. Ces sondes prennent la forme d’attaques calibrées avec précision, conçues pour déterminer exactement dans quelle mesure ces entreprises peuvent se défendre et ce qu’il faudrait faire pour les mettre hors service. Nous ne savons pas qui est responsable, mais cela ressemble à l’œuvre d’un grand État. Je pencherais plutôt pour la Chine ou la Russie.

Tout d’abord, un peu de contexte. Si vous voulez mettre un réseau hors service sur internet, le moyen le plus simple est d’utiliser une attaque par déni de service distribué (DDoS). Comme son nom l’indique, il s’agit d’une attaque conçue pour empêcher les utilisateurs légitimes d’accéder au site. Il existe certaines subtilités, mais cela revient essentiellement à envoyer une telle quantité de données vers le site qu’il est saturé.

Ces attaques ne sont pas nouvelles : les pirates informatiques les utilisent contre les sites qu’ils n’aiment pas, et les criminels s’en servent comme moyen d’extorsion. Il existe toute une industrie, dotée d’un arsenal de technologies, dédiée à la défense contre les attaques DDoS. Mais c’est surtout une question de bande passante. Si l’attaquant dispose d’un débit de données plus important que le défenseur, c’est lui qui gagne.

Récemment, certaines des grandes entreprises qui fournissent l’infrastructure de base permettant le fonctionnement d’internet ont constaté une augmentation des attaques DDoS à leur encontre. En plus, elles ont observé un certain profil d’attaques. Ces attaques sont nettement plus importantes que celles auxquelles elles sont habituées. Elles durent plus longtemps. Elles sont plus sophistiquées. Et elles ressemblent à des sondages. Une semaine, l’attaque commence à un certain niveau, puis s’intensifie lentement avant de s’arrêter. La semaine suivante, elle reprend à un niveau plus élevé et se poursuit. Et ainsi de suite, comme si l’attaquant cherchait le point de défaillance exact.

Les attaques sont également configurées de manière à déterminer les défenses totales de l’entreprise. Il existe de nombreuses façons de lancer une attaque DDoS. Plus vous utilisez de vecteurs d’attaque simultanément, plus le défenseur doit mettre en place de défenses différentes pour contrer l’attaque. Ces entreprises constatent une augmentation des attaques utilisant trois ou quatre vecteurs différents. Cela signifie qu’elles doivent utiliser tous les moyens à leur disposition pour se défendre. Elles ne peuvent rien retenir. Elles sont obligées de démontrer leurs capacités de défense à l’attaquant.

Je ne peux pas donner plus de détails, car ces entreprises m’ont parlé sous couvert d’anonymat. Mais tout cela correspond aux informations fournies par OVH. OVH est le registraire de nombreux domaines internet de premier niveau très populaires, tels que .com et .fr. S’il tombe en panne, tous les sites Web et adresses e-mail des domaines de premier niveau les plus courants sont inaccessibles dans le monde entier. Chaque trimestre, OVH publie un rapport sur les tendances en matière de DDoS. Bien que cette publication ne soit pas aussi détaillée que les informations que j’ai obtenues des entreprises avec lesquelles j’ai discuté, les tendances sont les mêmes : « au deuxième trimestre, les attaques ont continué à devenir plus fréquentes, persistantes et complexes ».

Mais ce n’est pas tout. Une entreprise m’a parlé de diverses attaques de sondage en plus des attaques DDoS :

- tester la capacité à manipuler les adresses internet,

- voir combien de temps il faut aux défenseurs pour réagir, etc.

Quelqu’un teste de manière approfondie les capacités défensives fondamentales des entreprises qui fournissent des services internet critiques.

Qui ferait cela ? Cela ne semble pas être le fait d’un activiste, d’un criminel ou d’un chercheur. Le profilage des infrastructures de base est une pratique courante dans le domaine de l’espionnage et de la collecte de renseignements. Ce n’est pas normal pour des entreprises. En plus, la taille et l’ampleur de ces sondes, et surtout leur persistance, indiquent qu’il s’agit d’acteurs étatiques. On dirait le cybercommandement militaire d’une nation qui veut essayer son armement en cas de cyberguerre. Cela me rappelle le programme américain de la guerre froide qui consistait à faire voler des avions à haute altitude au-dessus de l’Union soviétique pour forcer ses systèmes de défense aérienne à s’activer et cartographier leurs capacités.

Que pouvons-nous faire ? Rien, en réalité. Nous ne savons pas d’où viennent les attaques. Les données dont je dispose suggèrent la Chine, une opinion partagée par les personnes avec lesquelles j’ai discuté. D’un autre côté, il est possible de dissimuler le pays d’origine de ce type d’attaques. La NSA, qui surveille davantage l’infrastructure internet que tous les autres pays réunis, a probablement une meilleure idée, mais à moins que les États-Unis ne décident d’en faire un incident international, nous ne verrons aucune attribution. Mais les gens doivent le savoir.

Les attaques DDoS bloquées par Cloudflare en 2025 dépassent déjà le total de 2024

Cloudflare a publié son rapport trimestriel sur les menaces DDoS pour le deuxième trimestre 2025 et affirme avoir bloqué des millions d’attaques.

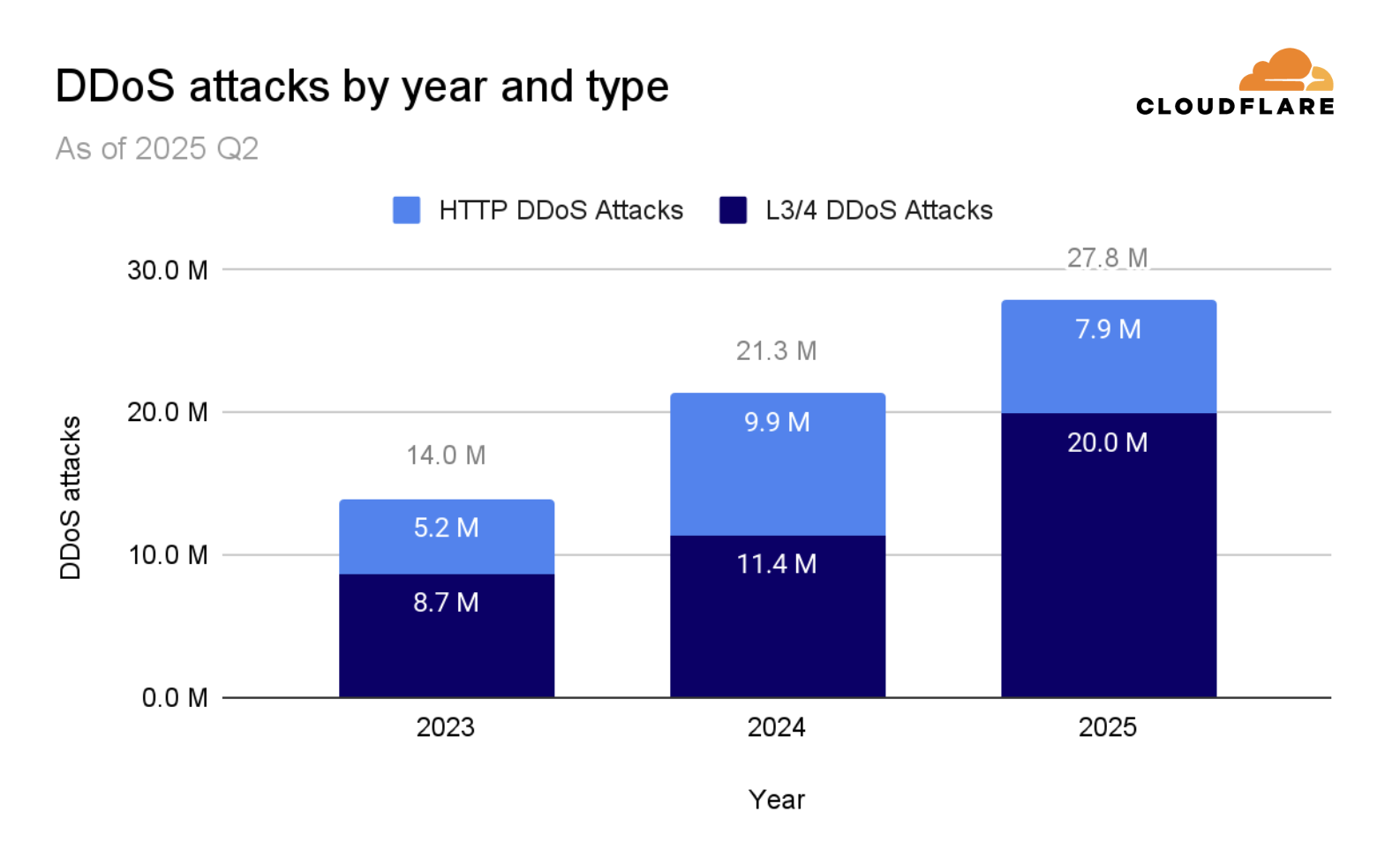

La société affirme même que le nombre d’attaques qu’elle a bloquées au cours du premier semestre dépasse déjà le total des attaques mitigées en 2024. En 2024, Cloudflare a bloqué un total de 21,3 millions d’attaques DDoS HTTP et de couche 3/4. Au cours du premier semestre 2025, elle a déjà neutralisé 27,8 millions d’attaques. Plus de 20 millions d’entre elles ont été observées au premier trimestre, lorsqu’une campagne de 18 jours a frappé l’infrastructure de la société ainsi que d’autres infrastructures critiques.

Bien que le nombre d’attaques observées au deuxième trimestre ait diminué par rapport au trimestre précédent, il reste toutefois supérieur de 44 % à celui du deuxième trimestre 2024.

Bien que le nombre d’attaques observées au deuxième trimestre ait diminué par rapport au trimestre précédent, il reste toutefois supérieur de 44 % à celui du deuxième trimestre 2024.

La société spécialisée dans la performance et la sécurité web indique que les attaques hypervolumétriques ont augmenté. Elle en a bloqué plus de 6 500 au deuxième trimestre, soit 71 attaques par jour en moyenne, dont une attaque record qui a atteint un pic de 7,3 térabits par seconde (Tbps). Cloudflare décrit les attaques hypervolumétriques comme celles qui dépassent 1 Tbps, 1 milliard de paquets par seconde (Bpps) ou 1 million de requêtes par seconde (Mrps).

Selon la société, au deuxième trimestre 2025, la Chine était une fois de plus le pays le plus ciblé, suivie du Brésil et de l’Allemagne, la Russie et le Vietnam faisant également leur entrée dans le top 10.

Les organisations du secteur des télécommunications ont été les plus visées, suivies par les entreprises internet et les sociétés informatiques. L’agriculture fait une entrée surprenante dans le top 10, passant de la 38e place à la 8e au deuxième trimestre.

En ce qui concerne les sources des attaques, l’Indonésie arrive en tête, suivie de Singapour, Hong Kong, l’Argentine et l’Ukraine. Plus de 70 % des attaques ont été menées par des botnets connus.

Cloudflare a mis en évidence certains types d’attaques DDoS observés au cours du deuxième trimestre. La liste comprend des attaques visant des serveurs associés au jeu de tir Teeworlds, le botnet DemonBot alimenté par l’IoT et d’autres systèmes Linux, ainsi que des attaques par inondation exploitant des appareils fonctionnant sous le système d’exploitation temps réel VxWorks.

Le point faible des attaques DDOS

Les attaques DDoS sont extrêmement inefficaces. Elles sont certes peu coûteuses pour les « bot herders », mais elles ont pour conséquence de compromettre le botnet et d’identifier et neutraliser son canal de contrôle, etc. De plus, les attaques DDoS sont sensibles à la distance : plus l’hôte attaquant est éloigné de l’hôte cible, plus il est facile de réduire ou de limiter les effets d’une attaque DDoS.

Si vous voulez une analogie avec le monde réel, considérez une attaque DDoS comme un « tir de couverture » : elle utilise une quantité incroyable de ressources pour obtenir très peu de résultats, dans la mesure où l’adversaire se contente de garder la tête baissée pendant qu’elle se déroule. Un sniper, en revanche, est très efficace en termes de ressources, puisqu’il ne lui faut qu’une ou deux balles pour éliminer définitivement un adversaire.

L’une des principales utilisations du tir de couverture est de maintenir les ennemis baissés dans leurs tranchées, etc. pendant que les membres de vos forces s’approchent de leur flanc et, à un signal approprié, courent près des tranchées en lançant des grenades à fragmentation, etc.

Et je soupçonne que ces attaques DDoS sont l’équivalent du « tir de couverture » pour introduire une charge utile APT…