La cybercriminalité a depuis longtemps évolué par rapport aux méthodes traditionnelles de cyberattaque avec l’intégration de la technologie moderne.

Comme l’a averti le FBI en mars 2021, l’émergence récente d’attaques d’ingénierie sociale exploitant la technologie deepfake est un exemple de l’exploitation croissante des développements technologiques.

Comme ces cyberattaques modernes sont beaucoup plus sophistiquées, elles sont nettement plus difficiles à atténuer et, de manière alarmante, ont un meilleur taux de réussite.

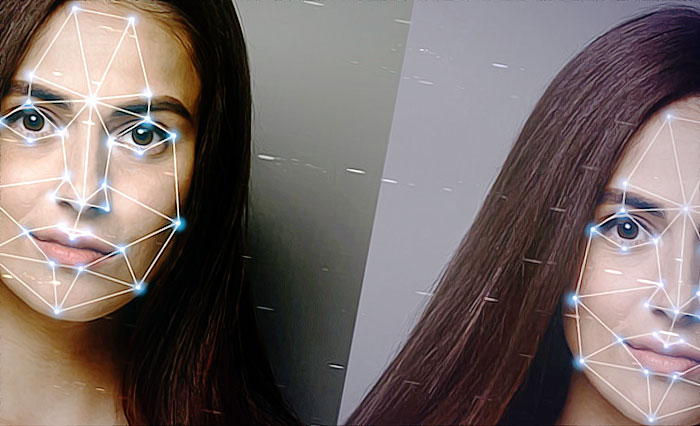

La technologie deepfake

Les acteurs de la menace utilisent la technologie deepfake pour remplacer l’image ou la voix d’une personne spécifique afin d’exploiter les informations et de manipuler le public ciblé.

L’objectif principal des vidéos/photos deepfake est de porter atteinte à la réputation de personnalités célèbres ou de démonter des informations erronées.

Son utilisation est évidente dans plusieurs buts malveillants :

- tels que la diffusion d’informations erronées

- la fraude financière

- l’usurpation d’identité

- les attaques de social-engineering

Comment les cybercriminels utilisent-ils la technologie Deepfake pour lancer des attaques d’ingénierie sociale ?

L’attaque d’ingénierie sociale Deepfake est maintenant devenue une réalité

Son utilisation a fait surface notamment dans le cadre d’attaques :

- de phishing

- de vishing

- et de spear-phishing

En dehors de cela, les recherches montrent que l’utilisation du deepfake audio augmente les attaques de compromission d’email d’entreprise (BEC).

La démonstration explique comment une voix clonée peut se développer avec l’audio source en seulement quelques secondes.

- Pendant ce temps, tous les traits personnels de la voix tels que le tempo

- la prononciation

- la hauteur

- et l’intonation nécessaires pour créer un deepfake audio en temps réel sont introduits dans l’algorithme

En plus de cela, le deepfake audio a également besoin de matériel provenant de l’alimentation de données d’entraînement et de l’échantillon audio en utilisant des algorithmes appropriés.

C’est assez facile car un agent de menace peut utiliser divers matériaux internet collectés à partir :

- d’appels téléphoniques

- de conférences TED

- de vidéos d’entreprise

- d’interviews

- de discours

- de présentations

À l’aide de divers produits avancés, les agents de menace peuvent également sélectionner l’âge et le sexe de la victime ciblée.

L’attaque deepfake vishing

L’attaque deepfake vishing offre un excellent potentiel de conversations en temps réel avec la cible et rend difficile la détection de toute activité inhabituelle.

L’attaque par deepfake email phishing

L’attaque par deepfake email phishing est une autre réalité effrayante.

Cette attaque présente des emails contenant des pièces jointes ou des liens que la cible doit ouvrir.

Comme dans une attaque typique de phishing par email, l’attaquant exploite la naïveté de la victime en créant un sentiment d’urgence pour qu’elle agisse immédiatement.

La raison du succès de ces attaques est qu’elles sont conçues explicitement à partir d’informations soigneusement recueillies

La victime est piégée dans un sentiment d’urgence car l’acteur de la menace lui fait croire que l’email provient d’une source d’autorité, par exemple, un PDG ou un chef de service.

Pour que ces emails paraissent crédibles, les acteurs de la menace insèrent soigneusement des informations spécifiques, telles que :

- la somme d’argent demandée

- le nom

- l’adresse

- le logo de l’entreprise

Les attaques d’ingénierie sociale Deepfake apparaissent-elles comme un risque sérieux ?

Jusqu’à présent, les attaques d’ingénierie sociale deepfake ne sont pas répandues, il est donc difficile de calculer pleinement le risque qu’elles représentent.

Cependant, ces attaques ne sont pas à prendre à la légère, principalement parce que l’ingénierie sociale en soi est l’une des cyberattaques les plus dangereuses et les plus répandues.

Avec la technologie deepfake qui l’améliore, il y a des spéculations selon lesquelles ces attaques peuvent causer des dommages financiers et de réputation importants à une organisation.

L’injection de logiciels malveillants

Comme toute attaque typique d’ingénierie sociale, ces attaques sont également conçues pour pénétrer un système et causer des dommages, souvent sous la forme d’injection de logiciels malveillants ou de filtrage de données.

Ces attaques d’ingénierie sociale sont nécessairement destinées à poursuivre dles pratiques malveillantes puisque passer le pare-feu d’une organisation ou les applications de sécurité du réseau est une tâche ardue.

L’attaque d’ingénierie sociale Deepfake comporte grosso modo trois étapes

1- La phase de reconnaissance

Vous avez l'impression que vos proches vous espionnent ou même que votre opérateur téléphonique enregistre tous vos historiques de connexion?

Cette phase implique que l’acteur de la menace obtienne des informations concernant la cible pour lancer une attaque sur mesure réussie.

2- La phase d’injection

L’acteur de la menace peut causer des dommages malveillants en injectant un logiciel malveillant pour voler des informations sensibles telles que des données financières.

Toute organisation qui devient la cible d’une attaque d’ingénierie sociale de type « deepfake » peut subir d’importants dommages financiers et de réputation.

3- La phase de la panique

L’impact de l’attaque de phishing deepfake est éviden.

Prenons l’exemple d’un directeur de banque qui a reçu un appel semblable à celui du directeur de l’entreprise, qui demandait de transférer un virement bancaire de 35 millions de dollars.

Le directeur de la banque doit agir sagement et vérifier l’appel avant tout.

Ces attaques font courir le plus grand risque aux employés de haut niveau, ou à ceux qui ont le pouvoir de décision.

- L’attaquant peut envoyer des emails de phishing

- ou faire chanter des employés très en vue à propos d’une erreur qui peut nuire à leur réputation et leur faire perdre leur emploi

- Les fraudeurs peuvent continuer à faire du chantage jusqu’à ce que l’organisation réponde à leur demande de paiement d’une rançon ou donne accès à des informations sensibles de l’entreprise.

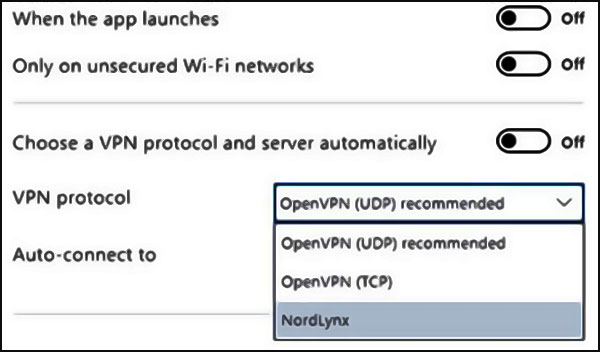

NordVPN est un des fournisseurs de VPN majeurs. Il offre un accès illimité à plus de 5 000 serveurs dans le monde entier, ainsi qu’un doublement du chiffrement pour les communications et le surfs les plus sensibles. NordVPN propose de nombreuses fonctionnalités avancées telles que :

Cela vous permettra de dépasser les restrictions des FAI ainsi que les problèmes d’adresses IP interdites. En outre, il dispose de fonctions intégrées de blocage des logiciels malveillants et des publicités. |

Obtenir un accès à NordVPN |

Comment maîtriser les risques liés à la technologie Deepfake ?

Les attaques d’ingénierie sociale de type deepfake sont difficiles à détecter, mais les incidents montrent que tout espoir n’est pas perdu.

Divers moyens peuvent être mis en pratique pour réduire considérablement les risques de ces attaques :

- Activez l’authentification multifactorielle ou les méthodes d’authentification unique sur chaque point de terminaison, empêchant ainsi les pirates d’accéder aux données cruciales malgré la protection par mot de passe.

- L’organisation doit créer et mettre en œuvre une politique de mot de passe ferme pour l’organisation, ce qui inclut la mise en œuvre de mots de passe solides, le changement fréquent des mots de passe ou le passage à un système sans mot de passe.

- Organisez des formations de sensibilisation à la cybersécurité et définissez des politiques pour faire face à de tels événements.

- Les organisations doivent concevoir des plans d’intervention en cas d’incidents de cybersécurité qui comprennent la manière de réagir et de se remettre de telles attaques.

- Le plan doit également mettre en évidence la communication externe et interne et indiquer avec qui partager les informations sensibles afin de se protéger davantage des atteintes à la réputation.

- En plus de la formation, les employés doivent également jouer un rôle crucial dans ce domaine. Par exemple, ils doivent être capables de détecter le deepfake en utilisant la politique de confiance zéro. Ils doivent être formés pour repérer de telles attaques et les mesures qu’ils doivent prendre.

Étant donné que l’attaquant peut difficilement créer un contenu sans erreur, la détermination de points faibles peut aider à détecter ces attaques.

S’ils reçoivent un email suspect, les victimes peuvent faire une recherche d’image ou vérifier le filigrane ou d’autres détails. En d’autres termes, ils doivent toujours revérifier :

- les emails

- les appels téléphoniques

- toute demande qui requiert une urgence

[/su_panel][/su_shadow]

Réflexions finales

La technologie Deepfake a toujours été une malédiction pour les gens plutôt qu’une bénédiction.

Puisqu’elle est maintenant facile d’accès, elle continuera d’évoluer. Mais malheureusement, elle représente une menace importante pour les organisations.

Les attaquants utilisent cette technologie pour lancer des attaques de phishing par email et de spear-phishing. Ces attaques entraînent des conséquences importantes pour l’organisation, notamment des pertes financières et des atteintes à la réputation.

Les organisations doivent faire preuve de vigilance et réviser ou élaborer de nouvelles politiques de sécurité pour rester sûres et protégées.

[su_shadow][su_panel]

Visitor Rating: 5 Stars