Il est temps de penser à améliorer votre cyberhygiène. La période de l’été est une période très chargée pour les pirates informatiques, qui continuent d’exploiter le fait que les utilisateurs restent le maillon faible de la cybersécurité. Des études suggèrent que nous sommes tous des pirates informatiques, une personne sur trois admettant avoir déjà tenté de deviner le mot de passe de quelqu’un d’autre. Malheureusement, cela ne devrait pas être trop difficile, « 123456 » restant le mot de passe le plus couramment utilisé.

Plus inquiétant encore, même les experts en cybersécurité ne montrent pas l’exemple et admettent utiliser le même mot de passe pour leur travail et leur vie privée.

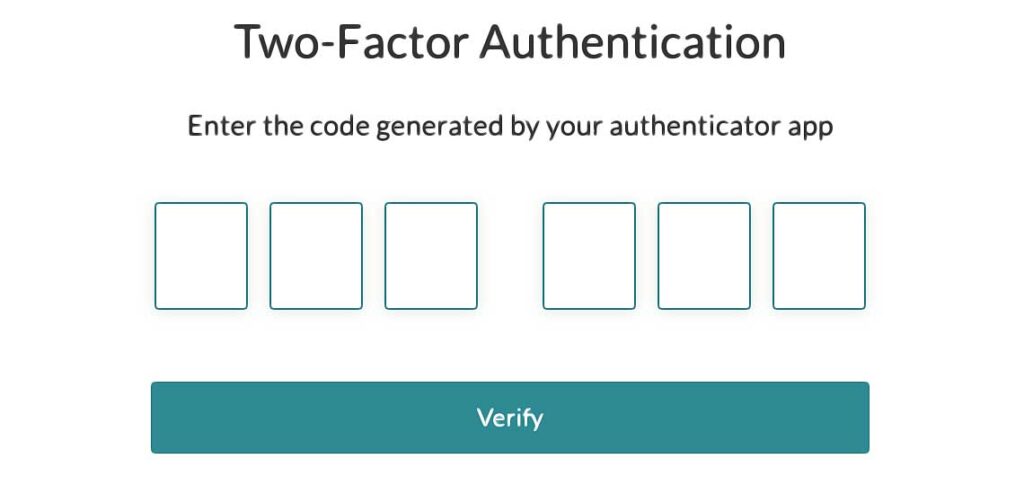

L’importance de la 2FA

Supposons que vous ayez lu suffisamment d’articles pour avoir mis en place un gestionnaire de mots de passe robuste, que vous effectuiez régulièrement les mises à jour logicielles de tous vos appareils et que vous soyez capable de reconnaître une tentative de phishing sans cliquer sur quoi que ce soit. Peut-être avez-vous même protégé tous vos comptes sur les réseaux sociaux et autres comptes essentiels à l’aide d’une authentification à deux facteurs par SMS. Mais avant de vous réjouir trop vite, sachez que de nombreuses failles permettent aux pirates de contourner l’authentification à deux facteurs basée sur la carte SIM.

Tout le monde connaît quelqu’un qui réutilise le même mot de passe pour plusieurs comptes. Les pirates pourraient facilement accéder à tous vos comptes, de votre compte Amazon à votre compte Pay Pal, si une violation affectait l’un de ces comptes. Si vous osez entrer votre adresse email sur Have I Been Pwned, vous découvrirez rapidement à quel point ce problème a déjà affecté vos comptes.

Nous sommes tous d’accord pour dire que les noms d’utilisateur et les mots de passe ne suffisent plus pour sécuriser l’accès à notre liste sans cesse croissante de services Internet. La bonne nouvelle, c’est que la 2FA offre une couche de sécurité supplémentaire indispensable, et que les utilisateurs qui l’activent bloquent 99,9 % des attaques automatisées.

Le problème de la 2FA basée sur la carte SIM

À mesure que les méthodes d’attaque se perfectionnent, les pirates ont découvert plusieurs moyens de contourner la 2FA lorsque la méthode d’authentification consiste en des codes à usage unique envoyés par SMS. Il existe de nombreuses façons terrifiantes de piéger facilement les utilisateurs pour qu’ils téléchargent à leur insu des logiciels malveillants sur leur appareil ou qu’ils se livrent à une fraude par échange de carte SIM.

Bienvenue dans le nouveau monde du détournement de SMS et des attaques SS7. Une attaque de ce type contre Coinbase a utilisé plusieurs techniques pour contourner la 2FA par carte SIM et vider les comptes de 6 000 consommateurs. La violation de données de T-Mobile devrait également alerter les clients qui utilisent les SMS pour l’authentification à deux facteurs. L’attaque aurait divulgué des informations IMEI et IMSI, compromettant ainsi la sécurité de l’authentification à deux facteurs par SMS.

Les acteurs malveillants utilisent des applications miroir peu coûteuses pour surveiller l’activité SMS et récupérer les codes d’authentification SMS à l’insu des utilisateurs. Ceux qui synchronisent leurs SMS avec d’autres appareils tels que des tablettes et des ordinateurs portables augmentent également leurs risques si un appareil est volé par un pirate qui peut facilement accéder aux codes. Les pirates tenteront également de forcer les demandes de connexion à des services populaires et de rediriger les codes de vérification 2FA vers leurs smartphones.

Dans la plupart des cas, les utilisateurs communiquent via des applications de messagerie chiffrée telles que WhatsApp et iMessage. Mais les SMS n’offrent pas les mêmes protections, et notre numéro de téléphone n’a jamais été conçu dans un souci de sécurité ou comme moyen d’authentifier notre identité.

Que dois-je utiliser pour remplacer les SMS pour la 2FA ?

Il vaut mieux disposer d’une forme quelconque d’authentification à deux facteurs que de ne rien avoir du tout. C’est vraiment le moyen le plus simple de protéger vos comptes et de renforcer vos cyberdéfenses. Mais le mois de la cybersécurité est l’occasion d’explorer les moyens d’améliorer votre protection.

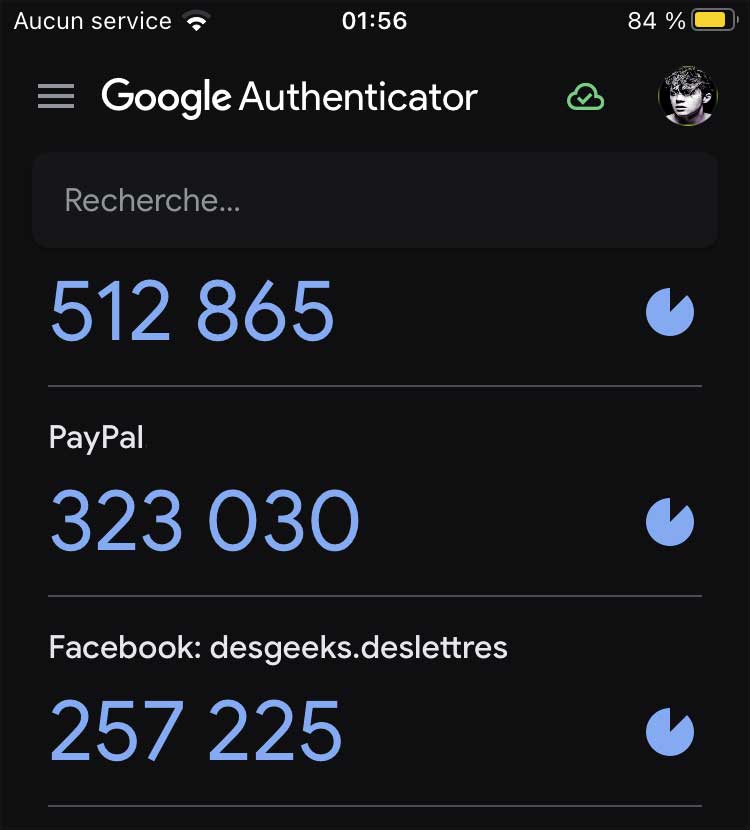

Compte tenu de l’augmentation des violations et des avertissements concernant les SMS, il serait conseillé, dans la mesure du possible, de commencer à supprimer vos numéros de téléphone mobile de vos comptes internet. De même, il serait utile d’éviter d’utiliser les SMS ou les appels téléphoniques pour obtenir un code à usage unique. Un excellent moyen d’améliorer votre cyberhygiène serait de remplacer la 2FA par SMS par des applications 2FA telles que Authy, Microsoft Authenticator ou Google Authenticator.

- Authy se synchronise automatiquement sur tous les appareils

- fonctionne sans connexion internet

- et peut même fournir le numéro de sécurité depuis une Apple Watch

En apportant cette petite modification à la façon dont vous gérez vos comptes internet, vous pouvez vous préparer avec un peu plus de confiance à l’avalanche d’offres du Black Friday et du Cyber Monday qui se profile à l’horizon. Mais la 2FA n’est qu’une des nombreuses bonnes pratiques que vous devriez suivre.

Qu’est-ce que m’apporte une application d’authentification telle que Google Authenticator, Microsoft Authenticator ou Authy ?

Elle présente l’avantage de ne pas dépendre de votre opérateur : les codes restent dans l’application même si un pirate parvient à transférer votre numéro vers un nouveau téléphone. Les codes expirent rapidement, généralement après environ 30 secondes. En plus d’être plus sûre que les SMS, une application d’authentification est plus rapide : il vous suffit de toucher un bouton pour vérifier votre identité au lieu de saisir manuellement un code à six chiffres.

Si vous avez un téléphone Android ou un iPhone avec l’application Google Search ou Gmail, vous pouvez configurer Google pour recevoir les codes sans avoir besoin d’une application d’authentification distincte. Vous recevrez les invites 2FA sous forme de notifications push sur votre téléphone, qu’il vous suffira de toucher pour approuver.

En plus de créer des mots de passe forts et d’utiliser des mots de passe différents pour chacun de vos comptes, la configuration de la 2FA est la meilleure mesure que vous puissiez prendre pour sécuriser vos comptes internet, même si vous tenez à recevoir les codes par SMS.

La vérification en deux étapes par SMS est préférable à la vérification en une seule étape, où un pirate informatique n’a besoin que d’obtenir ou de deviner votre mot de passe pour accéder à vos données. Ne soyez pas une proie facile avec un compte qui est la cible la plus facile pour les pirates informatiques.

⇒ La plupart des gens réutilisent leurs mots de passe. Les hackers adorent ça. NordPass aide les utilisateurs à générer, stocker et remplir automatiquement des mots de passe forts et uniques, en toute sécurité.

Mais l’authentification à deux facteurs est fastidieuse

Je répondrais que c’est moins fastidieux lorsque cela est bien fait et que vous recevez les codes via des invites Google ou une application d’authentification qui ne vous oblige pas à saisir des codes à six chiffres.

Certes, même dans ce cas, cela vous oblige à effectuer une étape supplémentaire qui consiste à prendre votre téléphone et à le toucher après avoir saisi votre mot de passe pour vous connecter à l’un de vos comptes. Mais je dirais que la contrainte de la deuxième étape de l’authentification à deux facteurs est insignifiante par rapport à la contrainte d’être piraté.

Et si vous n’avez pas confiance en les applications d’authentification, dans ce cas renforcez vos mots de passe forts. Nous conseillons d’utiliser un gestionnaire de mots de passe, des mots de passe forts, de définir un code PIN lorsque cela est possible et de mettre à jour régulièrement les appareils personnels.

Autre alternative : L’authentification basée sur une infrastructure PKI

L’authentification basée sur une infrastructure PKI utilise des certificats numériques émis par une entité de confiance (c’est-à-dire une autorité de certification). Certaines solutions PKI installent les certificats directement sur votre appareil, tandis que d’autres utilisent des jetons matériels externes.

Je me souviens encore de la première fois où cette solution m’a été présentée. À l’époque, l’organisation pour laquelle je travaillais avait décidé de mettre en place une authentification à deux facteurs basée sur une infrastructure PKI, combinée à la technologie Fast Identity Online (FIDO) pour tous les employés travaillant avec des informations hautement sensibles. J’étais l’un d’entre eux.

Au début, ma première réaction a été : « Oh non, encore un appareil que je vais devoir garder sur moi en permanence. Et en plus, il est minuscule ! Et si je le perds ? » La réponse ? Je devrais payer 100 euros. Comme vous pouvez l’imaginer, cela n’a pas été très bien accueilli par la majorité d’entre nous. Quoi qu’il en soit, comme je n’avais pas vraiment le choix, j’ai décidé de tenter le coup, j’ai essayé et je me suis rapidement rendu compte que ce n’était pas si terrible. Je n’avais même pas besoin d’un smartphone et, surtout, cela semblait sacrément sécurisé. Pourquoi ? Parce que cela réduisait au strict minimum l’implication de l’utilisateur dans le processus d’authentification.

La grande différence entre la PKI et la FIDO réside dans le fait que la première implique l’utilisation d’une identité numérique vérifiée par un tiers de confiance (c’est-à-dire une autorité de certification ou CA). Ce n’est pas le cas de la FIDO.

Comment fonctionne l’authentification à deux facteurs basée sur la PKI ?

Elle repose sur la cryptographie à clé publique (par exemple, le protocole SSL/TLS) et s’appuie sur :

- Une paire de clés de chiffrement. Une clé privée, stockée sur votre appareil ou sur un jeton matériel externe (par exemple, une clé USB), et une clé publique qui est partagée avec d’autres parties. Celles-ci seront générées une fois que vous vous serez inscrit au service internet.

- Un certificat numérique émis par une autorité de certification de confiance. Un certificat d’authentification client (parfois appelé certificat d’utilisateur final) vous permet de prouver votre identité et d’établir une communication chiffrée et sécurisée du début à la fin. Ce certificat peut être installé directement sur votre appareil (c’est l’exemple que nous allons utiliser) ou, dans certains cas, sur un jeton USB.

Désormais, chaque fois que vous devrez vous connecter à une application protégée par une authentification à deux facteurs basée sur une infrastructure PKI, vous devrez :

- Établir une connexion sécurisée. Votre client confirmera l’identité du serveur auquel vous vous connectez en examinant son certificat. Il utilisera ces informations (ainsi que d’autres informations) pour établir une connexion sécurisée avec le serveur.

- Vous authentifier auprès du service. Comme votre certificat d’authentification client est déjà installé sur votre appareil, le client fournira automatiquement ces informations au serveur à des fins d’authentification.

- Vérifier l’identité numérique. Une fois cette étape terminée, le service vérifie la réponse au défi et, si elle correspond, il donne à l’utilisateur l’accès à l’application.

Plus besoin de SMS ni de saisir des mots de passe.

Pourquoi utiliser une PKI ?

C’est pratique, car il vous suffit d’installer le certificat sur votre appareil et de l’utiliser pour vous authentifier automatiquement. C’est plus sûr que l’authentification à deux facteurs par SMS et cela protège vos utilisateurs contre la plupart des attaques (par exemple, le phishing et les attaques de type « man-in-the-middle »).

La méthode basée sur un certificat ne nécessite pas de mot de passe, les utilisateurs n’ont donc pas à mémoriser (ou à saisir) des mots de passe complexes et fastidieux. Vos utilisateurs pourront accéder à tout ce dont ils ont besoin, où qu’ils se trouvent.

Les politiques d’accès peuvent être personnalisées en fonction des rôles et des responsabilités. Elle peut être utilisée pour l’authentification multifactorielle en combinaison avec d’autres facteurs d’authentification (par exemple, la biométrie). L’authentification basée sur PKI m’a convaincu et je ne suis plus revenu à l’ancienne méthode d’authentification à deux facteurs par SMS.