En 2024, plus de la moitié des cyberattaques mondiales provenaient de gangs de ransomware. Et selon Mandiant, la situation ne fait qu’empirer…

Le dernier rapport annuel de Mandiant sur les menaces révèle des données sur la manière dont les cybercriminels motivés par l’appât du gain, tels que les gangs de ransomware, dominent le paysage de la cybersécurité.

Les acteurs malveillants motivés par l’appât du gain, notamment les groupes de ransomware, restent la principale source de cybermenaces dans le monde. Ils représentent 55 % des groupes actifs localisés en 2024, soit une hausse de deux points par rapport à 2023 et de 7 % par rapport à 2022, ce qui démontre que la cybercriminalité est, dans une certaine mesure, vraiment lucrative.

C’est ce qu’affirme Mandiant, filiale de Google Cloud, qui a publié son dernier M-Trends report, une analyse annuelle approfondie du monde de la cybersécurité.

Cybercriminels : 55 % des menaces mondiales en 2024

Selon Mandiant, les cybercriminels deviennent de plus en plus complexes

« Les cybermenaces continuent de gagner en complexité et, comme toujours, touchent un large éventail de secteurs ciblés », a déclaré Stuart McKenzie, directeur général de Mandiant Consulting EMEA.

« Les attaques à motivation financière restent la catégorie la plus importante. Si les ransomwares, le vol de données et l’extorsion multiforme sont et resteront des préoccupations majeures en matière de cybercriminalité à l’échelle mondiale, nous constatons également une augmentation de l’adoption de logiciels malveillants destinés à voler des informations et l’exploitation croissante des technologies Web3, notamment les cryptomonnaies.

La sophistication et l’automatisation croissantes offertes par l’intelligence artificielle exacerbent encore ces menaces en permettant des attaques plus ciblées, plus furtives et plus répandues. Les organisations doivent recueillir de manière proactive des informations pour garder une longueur d’avance sur ces tendances et mettre en œuvre des processus et des outils permettant de collecter et d’analyser en permanence les renseignements sur les menaces provenant de diverses sources. » (Source : rapport Mandiant)

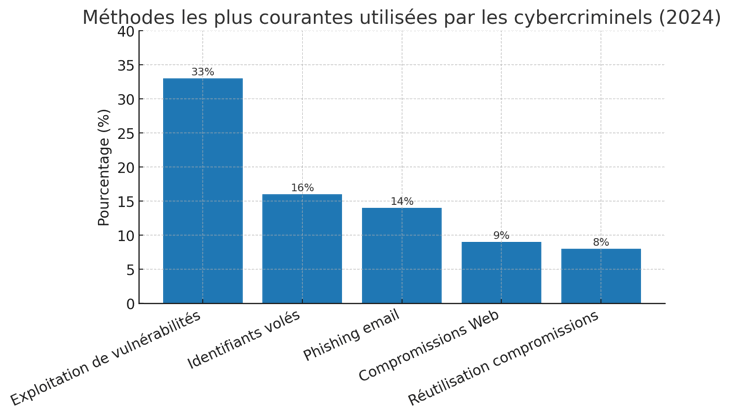

L’année dernière, le moyen le plus courant utilisé par les cybercriminels pour accéder à l’environnement de leurs victimes consistait à exploiter des vulnérabilités divulguées : 33 % des intrusions ont commencé de cette manière dans le monde, et 39 % dans la région EMEA.

En deuxième position, on trouve l’utilisation d’identifiants légitimes obtenus par tromperie ou vol, dans 16 % des cas, suivie par le phishing par email dans 14 % des incidents, les compromissions Web dans 9 % des cas et la réutilisation de compromissions antérieures dans 8 % des cas.

IA et Web3 : de nouveaux outils pour les hackers

Cybersécurité 2025

Une fois installés dans les environnements ciblés et prêts à passer à l’action, les acteurs malveillants ont mis en moyenne 11 jours pour établir leur plan d’attaque, effectuer des mouvements latéraux et préparer leur coup de grâce.

Cette période, connue dans le monde de la sécurité sous le nom de « dwell time » (temps de séjour), a augmenté d’environ 24 heures par rapport à 2023, mais a considérablement diminué par rapport à 2022, où les cybercriminels restaient en moyenne 16 jours. Des données empiriques suggèrent que des facteurs technologiques, notamment l’adoption de l’IA par les cybercriminels, pourraient expliquer cette baisse.

Menaces étatiques : bruyantes mais moins impactantes

Les acteurs malveillants étatiques, ou groupes APT (Advanced Persistent Threat), font beaucoup de bruit et attirent l’attention du monde de la cybersécurité en raison du romantisme persistant associé à l’espionnage et, plus concrètement, de l’environnement géopolitique mondial instable.

Mais comparés à leurs homologues cybercriminels, ils ne représentent que 8 % des activités malveillantes, soit deux points de pourcentage de moins qu’il y a deux ans.

Ransomware

Mandiant a localisé 4 groupes APT actifs en 2024 et 297 groupes non classifiés (UNC), ce qui signifie que l’on ne dispose pas d’informations suffisantes pour se prononcer avec certitude sur leurs intentions. Il pourrait donc s’agir de groupes APT potentiels.

Tristement célèbre pour ses attaques contre les infrastructures ukrainiennes en soutien à l’invasion russe, APT44 soutient depuis longtemps les objectifs géopolitiques du Kremlin et a été impliqué dans certaines des cyberattaques les plus importantes et les plus dévastatrices jamais enregistrées, notamment l’incident NotPetya.

Également désigné pour la première fois en 2024, APT45 opère pour le compte du régime nord-coréen et est décrit par Mandiant comme un opérateur « modérément sophistiqué » actif depuis environ 2009.

Les troubles en Ukraine et au Moyen-Orient

Cybersécurité 2025

Selon Mandiant, les groupes de menaces affiliés à la Russie et à la Chine ont été très actifs en 2024. Le volume de données volées par ces groupes a augmenté, les pirates recherchant des personnes clés, leurs emails et leurs documents.

Quatre des groupes affiliés à des entités politiques suivis par Mandiant étaient des groupes APT (Advanced Persistent Threat) originaires de Chine, de Russie et d’Iran.

- En Ukraine, les groupes russes spécialisés dans le cyberespionnage continuent d’être actifs, ciblant en particulier les applications de messagerie mobile pour collecter des renseignements.

- Au Moyen-Orient, des groupes cybercriminels basés en Iran utilisent l’ingénierie sociale et d’autres techniques pour diffuser des logiciels malveillants et mener des attaques de phishing.

Comment repérer un infiltré nord-coréen

Des acteurs affiliés à l’État nord-coréen ont infiltré des entreprises technologiques

Mandiant a spécifiquement localisé des escroqueries commises par des informaticiens nord-coréens, dans lesquelles des travailleurs utilisant de fausses identités détournaient l’argent de leurs emplois très bien rémunérés au profit du gouvernement nord-coréen.

Les travailleurs frauduleux ont parfois été observés en train de demander des rançons, de voler des informations confidentielles et de menacer de les divulguer. Le groupe associé aux travailleurs informatiques nord-coréens frauduleux était l’attaquant le plus fréquemment observé par Mandiant en Amérique.

Conseils pour repérer les demandeurs d’emploi affiliés au gouvernement nord-coréen

- Certains travailleurs frauduleux peuvent prétendre vivre en France, mais n’avoir fait que des études dans des universités internationales, ce qui peut être le cas de candidats légitimes, mais peut être associé à des signaux d’alerte, tels que des incohérences entre les informations fournies lors d’un entretien et celles figurant sur le CV.

- L’utilisation de services de voix sur IP (VoIP), bien qu’elle ne soit pas en soi un signal d’alerte, semble être une pratique courante chez les escrocs.

- Les employeurs doivent être attentifs aux CV qui semblent avoir été rédigés dans un langage standard.

- La surveillance des terminaux et du réseau peut aider à détecter les divergences entre le lieu et le mode de travail déclarés par la personne et sa situation réelle.

- Les organisations doivent être conscientes des capacités des vidéos deepfake qui pourraient être utilisées pour masquer une personne lors d’un entretien. Par exemple, un avatar généré par l’IA peut ne pas être capable de mettre sa main devant son visage ou d’effectuer d’autres mouvements simples.

À retenir :

- Vérifier la cohérence des informations fournies par les candidats.

- Contrôler les connexions réseau et les adresses IP utilisées.

- Se méfier des entretiens vidéo suspects ou figés.

- Surveiller l’usage d’avatars IA ou de deepfakes.