Abordons maintenant le sujet de la censure des VPN et d’autres outils de contournement, tels que Tor, I2P et Psiphone.

Jusqu’à présent, nous avons couvert la méthodologie de censure de protocoles ou de plateformes spécifiques. Mais la censure a également pour objectif de limiter et de bloquer les outils permettant de la contourner.

La censure est généralement contournée à l’aide de VPN, par exemple ceux qui établissent des connexions tunnel via TLS ou IPSec. Les VPN établissent des connexions sécurisées entre les points d’extrémité, en encapsulant une autre connexion dans la connexion VPN. Si la connexion VPN n’est pas bloquée, sa connexion tunnel ne devrait pas non plus être affectée par la censure.

En plus des VPN classiques, il existe un ensemble d’outils de contournement supplémentaires qui ne sont pas des solutions VPN pures. Ces outils fournissent une transmission cryptographique qui (comme les VPN) offre un tunnel chiffré, avec ou sans anonymat de l’expéditeur/du destinataire, obscurcissent le trafic, cachent le trafic de manière stéganographique via des canaux cachés, ou combinent deux ou trois de ces idées.

Au fil des décennies, The Onion Router (Tor) s’est imposé comme un outil largement utilisé pour améliorer la confidentialité sur internet et contourner la censure. Son architecture réseau décentralisée, qui achemine le trafic à travers plusieurs couches de chiffrement (d’où l’analogie avec l’oignon), rend difficile le traçage de l’activité des utilisateurs et le blocage de l’accès aux sites web [voir notre article Rester anonyme sur internet : VPN vs TOR vs Whonix & Tails].

Tor peut être amélioré à l’aide de modules qui fournissent des améliorations en matière d’obfuscation du trafic ou de stéganographie. En plus de la mise en œuvre principale de Tor, il existe d’autres variantes de Tor, par exemple Arti, qui est une mise en œuvre basée sur Rust.

Mais dans cet article, nous ne ferons pas de distinction entre les différentes mises en œuvre de Tor. Nous regrouperons les améliorations liées à Tor, telles que les services proxy pour les services non « onion », par exemple Onionspray et Oniongroove. Hyphanet (également appelé Freenet) ainsi que son fork I2P (Invisible Internet Project) fonctionnent sur une structure de réseau mixte similaire au routage « onion ». Ces deux outils offrent plusieurs améliorations et fonctionnalités.

Un autre outil populaire de contournement de la censure est Psiphon, qui prend en charge plusieurs fonctionnalités différentes pour contourner la censure, notamment une fonctionnalité VPN avec tunnels, l’utilisation de serveurs proxy et l’obfuscation du trafic.

Aspects spécifiques au VPN

Les points d’extrémité VPN, c’est-à-dire les serveurs auxquels se connectent les clients VPN, sont fréquemment ciblés par les censeurs et les opérateurs de réseau qui cherchent à restreindre l’utilisation des VPN.

Le blocage des points d’extrémité VPN perturbe les tunnels chiffrés que les VPN créent pour contourner la censure ou accéder à des contenus restreints. Les méthodes de blocage courantes comprennent la liste noire des adresses IP et le filtrage des ports, où le censeur tient une liste des adresses IP et des ports connus du serveur VPN et bloque les connexions vers ceux-ci.

Cette approche est vulnérable au simple fait que les fournisseurs VPN changent d’adresse IP, ce qui conduit à un jeu du chat et de la souris permanent.

Une autre tactique consiste à utiliser l’inspection approfondie des paquets (DPI) et l’empreinte digitale VPN. En analysant les en-têtes et les charges utiles des paquets, les systèmes DPI peuvent identifier les protocoles VPN (tels que OpenVPN ou WireGuard) et bloquer ou ralentir le trafic correspondant, même s’il est chiffré. Par exemple, un système DPI peut identifier le trafic OpenVPN en recherchant des codes opérationnels spécifiques (utilisés pour indiquer le type de message) ou des tailles de paquets dans le canal de contrôle TLS chiffré.

Même les services VPN « obscurcis », conçus pour échapper à la détection, peuvent être identifiés et bloqués grâce à ces méthodes, ce qui souligne le défi permanent que représente le maintien d’un accès illimité à la technologie VPN. Ils utilisent un cadre en deux phases.

- Tout d’abord, le censeur identifie passivement les flux en analysant les séquences d’opcodes OpenVPN et les modèles de paquets ACK OpenVPN dans la poignée de main initiale, en exploitant la structure prévisible d’OpenVPN, même avec des charges utiles chiffrées.

- Les flux suspects sont ensuite activement sondés, ce qui déclenche des comportements de délai d’expiration uniques dans les serveurs OpenVPN en raison de leur traitement des paquets et de la gestion des longueurs non valides. Ces délais d’expiration agissent comme un canal secondaire, confirmant la présence d’OpenVPN même lorsque la résistance aux sondes est activée.

Cette approche combinée permet d’obtenir une grande précision avec un faible taux de faux positifs, identifiant efficacement le trafic VPN chiffré même en présence de techniques d’obfuscation courantes.

On peut également trouver une méthode statistique pour la classification du trafic VPN basée sur la séquence de longueur de charge utile (PLS).

- Les censeurs analysent d’abord la distribution de la longueur de charge utile de divers protocoles VPN et du trafic de navigation web.

- Ils observent que différents VPN présentent des modèles de longueur de charge utile distincts en raison des variations dans la conception des protocoles et les techniques d’obfuscation.

- Sur cette base, ils construisent un vecteur de caractéristiques PLS en extrayant les longueurs des n premiers paquets d’un flux, à l’exclusion des paquets retransmis et des charges utiles de longueur nulle. La valeur de n est déterminée expérimentalement.

Ce vecteur PLS capture l’ordre séquentiel des longueurs de charge utile, qui est une caractéristique distinctive des différents protocoles VPN. Ils utilisent ensuite des algorithmes d’apprentissage automatique pour entraîner des classificateurs sur un ensemble de données étiquetées de trafic VPN et de navigation web.

Contrairement à ces approches passives, les censeurs peuvent utiliser des techniques d’analyse active du trafic pour identifier le trafic VPN. L’identification des points d’extrémité VPN peut être effectuée par sondage actif, où les censeurs envoient des demandes de connexion aux serveurs VPN suspects et analysent les réponses (ou l’absence de réponse).

Aspects spécifiques de Tor, Psiphone et des outils connexes

En relation avec les méthodes mentionnées ci-dessus, les censeurs peuvent appliquer le DPI pour détecter et bloquer le trafic Tor, en reproduisant les techniques utilisées pour la censure des VPN.

Leur méthode analyse la poignée de main TLS au sein des connexions Tor, en se concentrant sur des caractéristiques telles que les suites de chiffrement et l’indication du nom du serveur (SNI) afin de distinguer le trafic Tor du trafic HTTPS normal. Bien qu’efficace contre les anciennes versions de Tor, cette approche est moins efficace contre les nouvelles itérations utilisant des techniques d’obfuscation telles que ScrambleSuit.

Comme la censure des VPN, la recherche active de ponts Tor suspects (c’est-à-dire des relais Tor qui ne sont pas répertoriés publiquement) pourrait compléter la détection basée sur le DPI et permettre aux censeurs de confirmer le statut des relais de ponts et de les bloquer par la suite.

Le mécanisme de blocage qu’ils proposent combine le DPI et le blocage IP en extrayant les adresses IP de destination du trafic Tor détecté et en les ajoutant à des listes noires de serveurs proxy. En fin de compte, il existe des parallèles entre la censure de Tor et celle des VPN, le DPI et la recherche active sont utilisés pour cibler les deux.

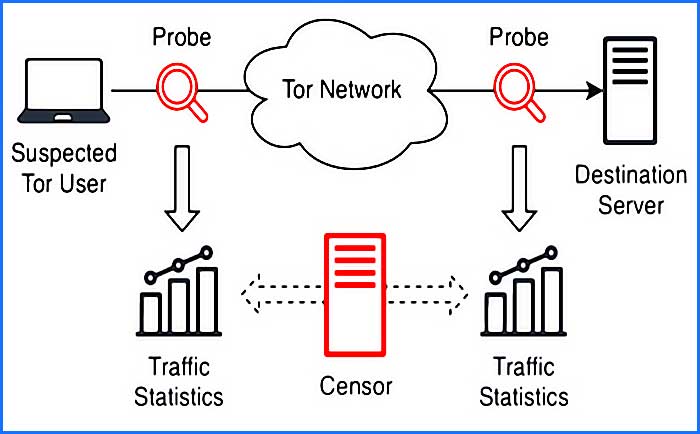

Très tôt, des attaques de corrélation basées sur le timing et le volume ont été décrites sur Tor

En particulier celles où un censeur au niveau de l’État contrôlant un FAI peut surveiller simultanément les modèles de trafic au niveau du client et du serveur, de sorte que le censeur est capable de relier les deux flux en utilisant le volume de trafic ou le timing des paquets.

La figure ci-dessous illustre ce concept. Un censeur peut introduire des retards d’un côté du flux et surveiller si ces retards apparaissent également de l’autre côté surveillé par le censeur. Mais une telle corrélation est difficile à réaliser si plusieurs flux simultanés sont utilisés.

Attaque par corrélation sur Tor

Une attaque de désanonymisation sur Tor a été rendue possible dès 2005. Une telle attaque vise à déduire les nœuds utilisés pour relayer les flux Tor, réduisant l’anonymat des utilisateurs. Son approche nécessite un nœud Tor corrompu (connecté à un relais Tor) et un serveur de destination corrompu capable de provoquer des pics de trafic de quelques secondes. L’hypothèse est que lorsque le nœud Tor corrompu se connecte via le relais à la destination corrompue et reçoit des pics de trafic provenant de cette destination, le censeur peut déterminer les nœuds du circuit impliqués grâce à la corrélation.

Plusieurs variantes existent. Par exemple quand l’attaque nécessite que le nœud de sortie choisi par un client soit celui contrôlé par l’attaquant. Ce nœud de sortie injecte du code JavaScript dans une réponse afin que le client exécute ce code. Ce code JavaScript effectue des requêtes HTTP fréquentes vers le nœud de sortie. Ensuite, l’attaquant vise à créer de longs chemins entre un client malveillant et un serveur malveillant, déclenchant ainsi une attaque par congestion. Si un nœud sondé est à la fois influencé par le long chemin encombré entre le client malveillant et le serveur et fait partie du circuit du client vers la destination légitime, le nœud de sortie malveillant observera un retard dans les requêtes HTTP déclenchées par le code JavaScript. De cette manière, un censeur pourrait déterminer l’implication d’un nœud Tor dans le circuit d’un client.

Les attaques par empreinte digitale de site web (WFP)

Les attaques par empreinte digitale de site web (WFP) constituent une forme particulière de ces tentatives de corrélation.

Les WFP visent à détecter les sites web auxquels un utilisateur contournant la censure accède et ont été étudiées pour plusieurs outils de contournement, tels que Tor et Psiphone.

Il existe 2 grandes catégories d’évaluation dans la recherche : dans les scénarios en monde fermé, les utilisateurs n’accèdent qu’à des cibles spécifiques, tandis que dans les scénarios en monde ouvert, les utilisateurs peuvent accéder à tous les sites, y compris ceux qui les intéressent. Si, d’un point de vue de la recherche, les deux scénarios sont intéressants, un censeur dans le monde réel est confronté à un scénario en monde ouvert.

Scénario en monde fermé

Tout d’abord, un censeur (ou un organisme chargé de l’application de la loi) visite plusieurs fois le site web cible à l’aide d’un outil de contournement et enregistre le trafic généré à l’aide d’un outil de capture tel que tcpdump.

Ensuite, les métadonnées sont extraites de ces flux afin d’obtenir des valeurs caractéristiques :

- unicité de la longueur des paquets (c’est-à-dire l’attribution d’une valeur comprise entre « 1 » (longueur de paquet unique) et « 0 » (longueur de paquet non unique) à la longueur d’un paquet),

- transmission totale (nombre total de paquets entrants et sortants et durée totale de la connexion),

- longueur des 20 premiers paquets d’une connexion,

- ordre des paquets (nombre total de paquets avant le paquet actuel d’une séquence ainsi que le nombre total de paquets entrants entre un paquet sortant et son prédécesseur),

- concentration des paquets sortants (« nombre de paquets sortants dans des intervalles non chevauchants de 30 paquets »)

- et rafales.

Vous avez l'impression que vos proches vous espionnent ou même que votre opérateur téléphonique enregistre tous vos historiques de connexion?

Ces métadonnées sont utilisées pour générer un modèle d’empreinte digitale du site web concerné. Ensuite, le censeur doit enregistrer le trafic supposé d’un utilisateur final visitant la même cible et extraire les métadonnées de ce flux afin de former une autre empreinte digitale utilisée à des fins de comparaison. Étant donné que les enregistrements de trafic ne correspondent jamais exactement (par exemple en raison de clés de chiffrement différentes, d’une congestion du réseau, etc.), le censeur peut utiliser des classificateurs kNN et SVM pour déterminer si les deux empreintes digitales correspondent.

Le taux de réussite dépend fortement de l’outil de contournement utilisé.

Attaques WFP sur Tor

- Le censeur exploite un nœud de sortie Tor pendant la phase d’entraînement d’un modèle ML et peut ainsi surveiller le trafic émis par le nœud de sortie.

- Le trafic comprend les recherches DNS ainsi que le trafic chiffré par TLS, où seuls les noms d’hôte (valeurs SNI) peuvent être observés.

- Ces observations permettent au censeur d’étiqueter correctement les flux observés pendant la phase d’entraînement.

La taille des paquets, la direction du trafic et la synchronisation des paquets peuvent être observées.

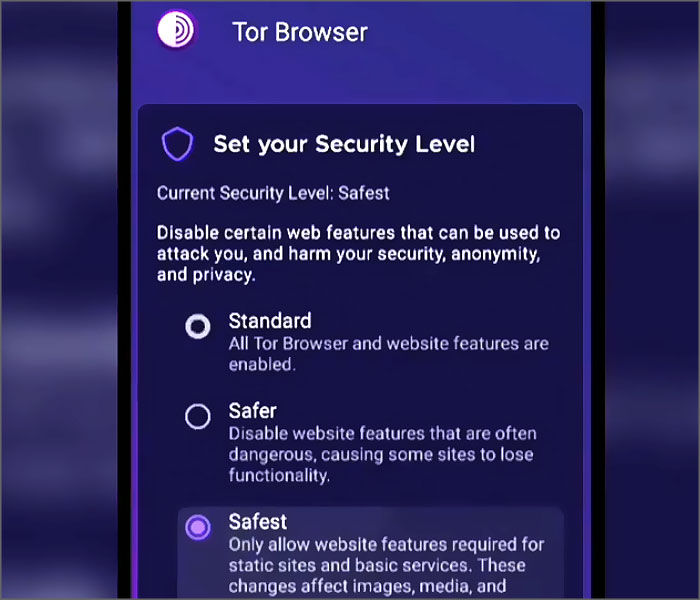

En plus du WFP, il existe une faible probabilité que les utilisateurs puissent être distingués via les options de configuration qu’ils choisissent. Permettre aux utilisateurs de Tor de choisir différentes options de configuration (par exemple, la longueur du circuit, la fréquence des changements de circuit) crée un compromis entre flexibilité et anonymat. Si un utilisateur sélectionne des options qui s’écartent de la majorité, cette distinction peut le rendre plus facile à identifier et à cibler par un adversaire.

En plus, un code hostile (ou des outils de remplacement) pourrait être distribué par un censeur afin qu’un cheval de Troie permette l’analyse/le contrôle à distance des clients ou des services infectés. Un censeur pourrait exploiter son propre serveur web ou relais Tor (OR). En tant qu’opérateur de serveur web, le censeur a accès à tout le trafic non chiffré vers son serveur, ce qui peut révéler l’identité ou les intérêts d’un utilisateur.

En tant qu’opérateur OR hostile, le censeur vise à contrôler à la fois les nœuds d’entrée et de sortie d’un circuit afin de désanonymiser l’utilisateur ou de manipuler son trafic. Le censeur peut enregistrer passivement le trafic ou introduire activement des modèles de synchronisation.

Les serveurs d’annuaire : une des faiblesses de Tor

Les serveurs d’annuaire sont essentiels pour démarrer le réseau Tor et sont donc fréquemment visés par la censure.

Les censeurs peuvent bloquer l’accès à ces serveurs en mettant leurs adresses IP ou leurs noms de domaine sur liste noire, empêchant les clients de récupérer les informations d’annuaire nécessaires à la création de circuits Tor.

Le Firewall chinois bloque l’accès à la plupart des autorités d’annuaire Tor en filtrant leurs adresses IP, empêchant ainsi l’accès direct au réseau Tor depuis la Chine. Cela nécessite l’utilisation de ponts Tor ou d’autres méthodes pour démarrer le réseau et souligne l’importance de divers points d’entrée pour contourner la censure.

Mais un censeur pourrait également vouloir essayer d’annoncer publiquement des ponts Tor malveillants par le biais des mêmes canaux. D’autres attaques potentielles contre les serveurs d’annuaire ont été décrites très tôt, notamment des attaques au niveau du protocole, mais aussi des attaques visant à semer la méfiance afin de provoquer une dissidence entre les serveurs d’annuaire.

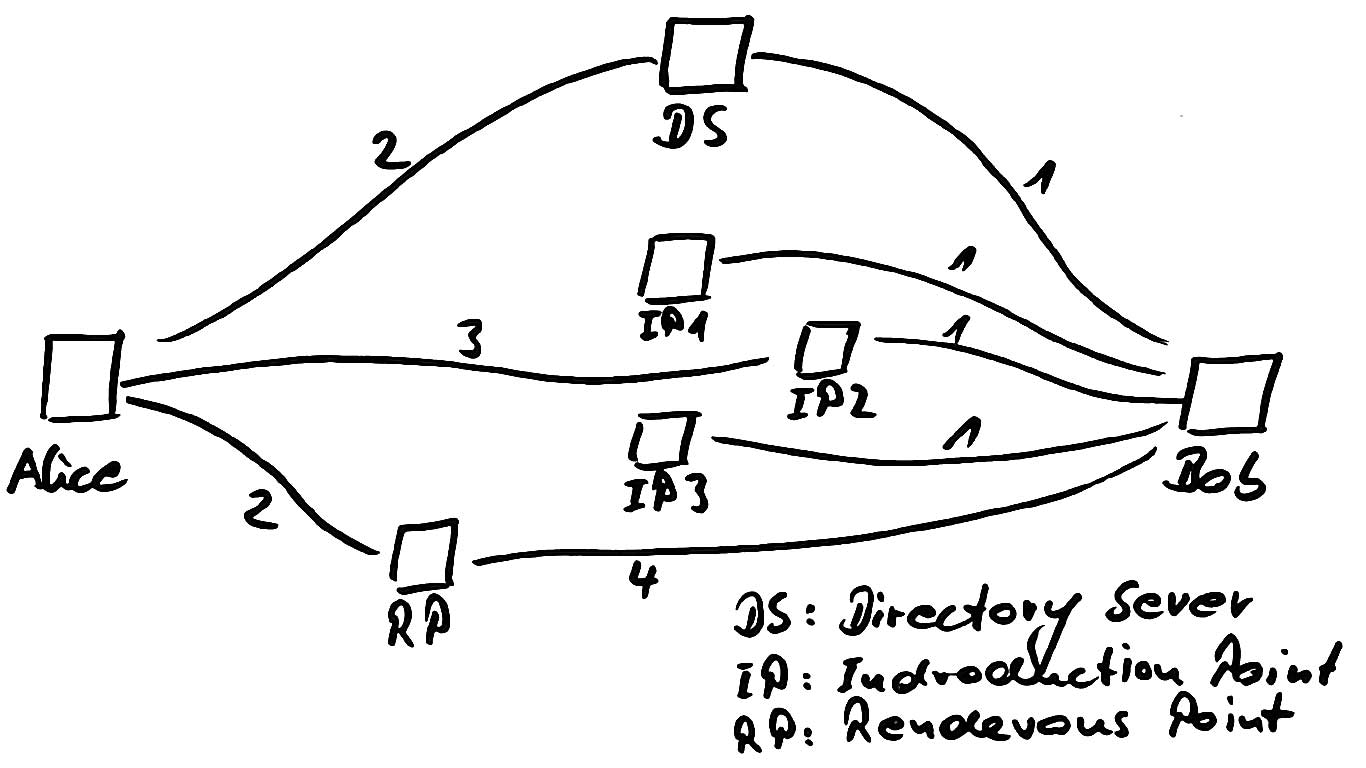

Les routeurs onion, qui servent de points de rendez-vous, constituent un autre élément de l’infrastructure Tor

Ces points de rendez-vous sont essentiels pour permettre les services cachés de Tor, car ils permettent aux clients de se connecter à des serveurs cachés sans révéler directement l’adresse IP du serveur. Cela protège les services cachés contre les attaques par déni de service et renforce l’anonymat des clients et des serveurs.

Mais les points de rendez-vous introduisent de nouveaux vecteurs d’attaque. Des recherches récentes ont exploré les vulnérabilités du processus de rendez-vous lui-même. Les attaquants peuvent exploiter l’analyse du trafic pour observer les modèles de communication entre les nœuds et le point de rendez-vous, ce qui leur permet potentiellement d’identifier et de perturber ces interactions.

La compromission du point de rendez-vous lui-même permet aux attaquants d’intercepter, de modifier ou de bloquer les communications, perturbant efficacement le fonctionnement du réseau. L’exploitation des vulnérabilités du protocole sous-jacent du point de rendez-vous peut également fournir aux attaquants un accès non autorisé ou leur permettre de perturber son fonctionnement. Ces attaques posent des défis importants pour la fiabilité et la sécurité des systèmes de communication qui reposent sur des points de rendez-vous.

Les attaques par diffamation contre les serveurs anonymes

À un niveau non technique, une attaque par diffamation nécessite la participation active du censeur dans les forums internet hébergés au sein du réseau de contournement. L’objectif est d’influencer les discussions en cours, de les enrichir avec de fausses informations, afin de rendre les forums moins attrayants pour les utilisateurs.

Enfin, il existe de nombreuses méthodes pour détecter, limiter et empêcher le contournement de la censure basées sur la stéganographie et l’obfuscation du trafic. Ces méthodes sont appliquées de manière à encapsuler le trafic Tor ou VPN dans un canal stéganographique (servant de tunnel) afin de rendre le trafic plus difficile à détecter.

Dans le même ordre d’idées, l’obfuscation du trafic peut être utilisée pour faire passer le trafic de contournement pour du trafic légitime d’un autre type (par exemple, le trafic Tor pourrait apparaître comme du trafic Skype si celui-ci n’est pas bloqué). À cette fin, il existe de nombreuses méthodes de détection, tant sur la base de méthodes statistiques que sur la base de méthodes d’apprentissage automatique.

Les tentatives visant à bloquer ou à limiter ces canaux (diminution de la qualité de service ou limitation de la capacité des canaux) prennent souvent la forme d’une normalisation du trafic. Par exemple, les normalisateurs de trafic peuvent supprimer ou écraser les champs d’en-tête inutilisés/réservés afin de bloquer les formes simples de canaux cachés dans ces champs, ou retarder légèrement les paquets afin de limiter la capacité des canaux basés sur le timing. À cette fin, les méthodes disponibles prennent en compte un large éventail de caractéristiques du trafic :

- la longueur des paquets,

- les temps entre les paquets,

- les séquences de paquets TCP et IPSec,

- les valeurs des champs d’en-tête des paquets

- la structure des en-têtes de paquets composés dynamiquement

→ Cliquez pour lire :

Limites

Le blocage du trafic de contournement, bien qu’il s’agisse d’une tactique de censure courante, se heurte à des limites inhérentes à la nature distribuée et adaptable de ces technologies.

Le blocage des adresses IP des serveurs VPN est un jeu du chat et de la souris permanent, car les fournisseurs de VPN peuvent facilement passer à de nouvelles adresses IP ou déployer des techniques d’obfuscation.

Dans le même ordre d’idées, le blocage des relais ou des ponts Tor nécessite une surveillance et une mise à jour constantes des listes de blocage, car de nouveaux relais et ponts apparaissent fréquemment. Bien qu’efficace pour identifier les protocoles VPN ou les modèles de trafic Tor, le DPI est coûteux en termes de calcul et susceptible d’être contourné par des techniques d’obfuscation ou de manipulation du trafic.

Les empreintes digitales générées pour les sites web peuvent rapidement devenir obsolètes, par exemple lorsque de nouveaux messages sont ajoutés à un site web hébergeant un forum de discussion.

La nature décentralisée des VPN et de Tor, avec de multiples points d’entrée et de sortie, rend difficile pour les censeurs d’obtenir un blocage complet sans recourir à des mesures drastiques telles que la fermeture d’internet à l’échelle nationale, qui ont souvent des coûts politiques et économiques importants.