De nos jours, les notions élémentaires de sécurité sur Internet devraient faire partie des matières obligatoires pour obtenir son diplôme.

Introduction à la menace

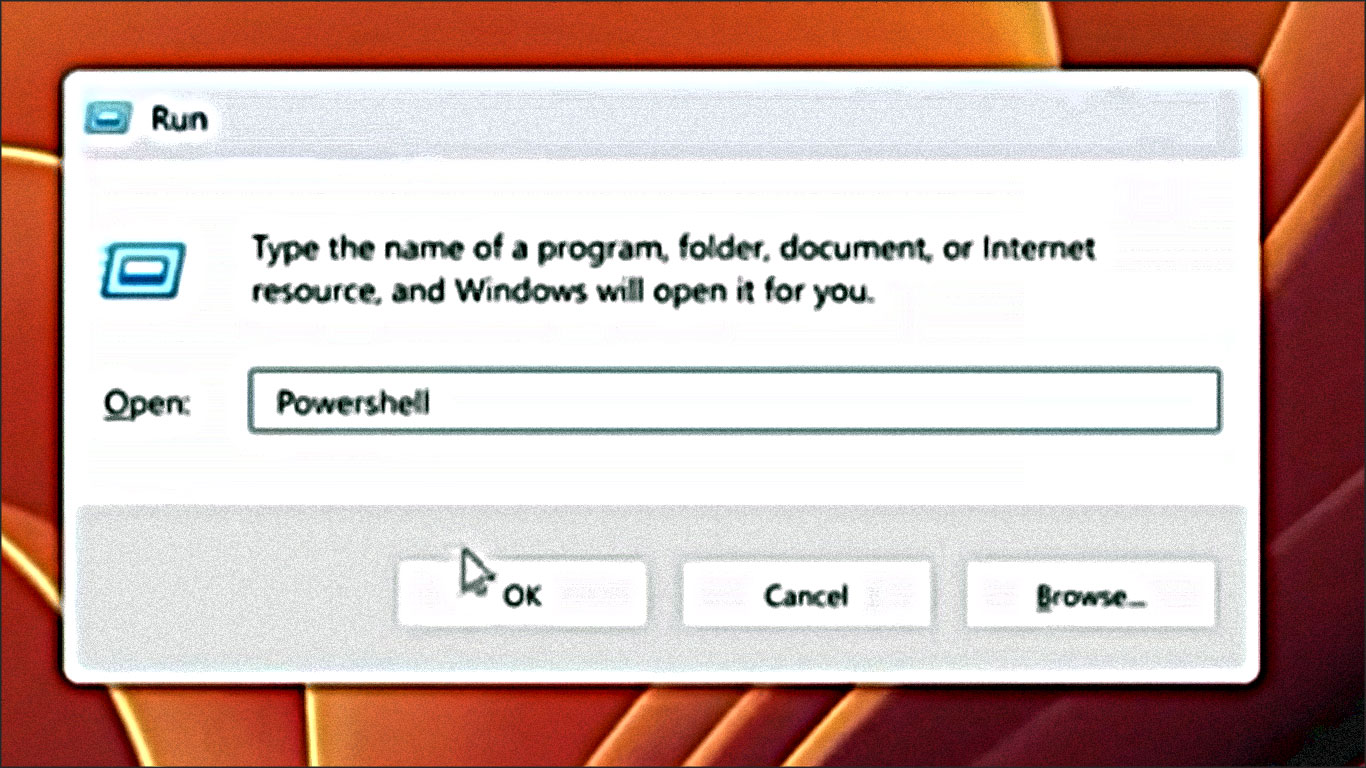

Pour obtenir un client ChatGPT Pro avec le nouveau modèle O3 sur Windows, appuyez sur le bouton Windows + R, tapez Powershell et exécutez-le. Dans la fenêtre Powershell, tapez cette commande et appuyez sur Entrée. Attendez quelques instants que le processus d’installation se termine.

C’est un logiciel malveillant.

Le compte TikTok frauduleux

Ce compte TikTok appelé The Shell Shield a publié de manière répétée des vidéos et des clips pour installer des logiciels crackés pour des choses comme :

- ChatGPT,

- Office 365,

- CapCut,

- Adobe Premiere,

- Photoshop

…et toutes ces choses différentes, mais ce sont tous des mensonges. Ces vidéos ont des milliers de vues, certaines ont plus de 100 000 vues.

La méthode d’infection

Ce qu’ils vous disent de faire, lorsque vous appuyez sur la touche Windows et R de votre clavier pour ouvrir la boîte de dialogue Exécuter, vous permet d’exécuter une commande comme Powershell.

Vous ouvrez et vous entrez `iwr`, qui est un alias pour Invoke-WebRequest, pour télécharger du contenu depuis Internet. Lorsque vous le dirigez via un pipe vers `IEX`, un autre alias Powershell pour Invoke-Expression, vous exécutez du code arbitraire sur votre ordinateur. Vous ne savez pas ce qu’il fait réellement, et dans ce cas, il installe un logiciel malveillant.

Démonstration de l’analyse

Si j’ouvrais la boîte de dialogue Exécuter avec cette touche de raccourci Windows et R sur mon clavier, si j’ouvrais Powershell, je le mettrais en plein écran et j’agrandirais un peu le texte pour que vous puissiez voir. Si je tape `iwr`, cela essaie d’exécuter l’applet de commande Invoke-WebRequest pour télécharger quelque chose depuis Internet.

Investigation de l’URL

Essayons d’accéder à l’une de ces URL dans un navigateur Web comme Firefox. Disons que nous sommes allés sur ce site Web référencé dans la vidéo, comme `chat-gp.ke-to.cc`. Naviguer vers cela dans notre navigateur Web nous indique en fait qu’il est interdit (403 Forbidden) car le serveur vérifie que vous demandez ceci via la commande Powershell. Il vérifie en fait votre agent utilisateur ou le client que vous utilisez pour vous connecter au site Web.

Comprendre les commandes Powershell

Ce `iwr`, comme je l’ai mentionné, est un alias dans Powershell. Nous pouvons voir tous les autres avec `Get-Alias`, et il y en a des tonnes, mais `iwr` signifie Invoke-WebRequest. Et ce `IEX` vers lequel il est canalisé avec ce caractère de barre verticale signifie Invoke-Expression. C’est le détonateur, c’est ce qui va déclencher et invoquer le code que vous venez de récupérer depuis un emplacement non approuvé.

Essayons d’exécuter cette commande sans la canaliser vers `IEX`. `iwr chat-gpt-as-an-example.ke-to.cc`. Vous pouvez jeter un œil à la sortie ici, c’est un objet Powershell, nous devrions donc approfondir pour voir le vrai contenu, mais il renvoie un code d’état HTTP de 200, pas le 403 Forbidden que nous venons de voir dans Firefox.

La supercherie de l’agent utilisateur

Voici le tour de magie : en arrière-plan, le site Web recherche vraiment Powershell dans votre agent utilisateur. Utilisons un programme différent pour pouvoir récupérer le contenu du site Web. J’utiliserai `curl.exe`, et le `.exe` est important ici car `curl` seul est un autre alias dans Powershell pour Invoke-WebRequest, mais `curl.exe`, le binaire réel, est toujours inclus dans Windows.

Je vais utiliser `-H` pour spécifier un en-tête, et je vais inclure mon agent utilisateur. Sans même être une chaîne complète et naturelle pour un agent utilisateur, disons simplement « Powershell », puis récupérons la même URL `chat-gpt.ke-to.cc`. Maintenant, nous obtenons beaucoup plus de sortie, nous voyons le vrai contenu qu’il renvoie, et c’est du code qui sera exécuté sur votre système.

Analyse du code malveillant

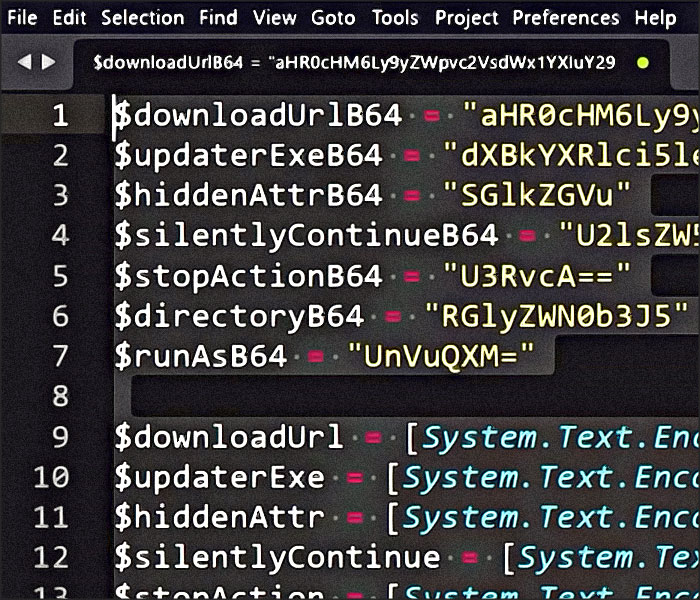

Mais que fait réellement ce code ? Essayons d’y donner un sens. C’est toute la syntaxe Powershell. Mettons-le dans un éditeur de texte pour pouvoir l’explorer. J’aime utiliser Sublime Text, mais vous pouvez bien sûr utiliser ce que vous préférez. Si je définis la syntaxe sur Powershell, nous avons une belle coloration syntaxique.

Décodage des variables obfusquées

Toutes ses variables sont encodées en base64 ou ont une représentation différente qu’il décodera plus tard. Vous pouvez le voir ci-dessous avec les commandes `FromBase64String`, apportant toutes des modifications aux variables définies ci-dessus.

Ensuite, vous pouvez voir qu’il crée un dossier caché en joignant une variable d’environnement pour vos données d’application locales basée sur un nouveau GUID aléatoire ou un identifiant unique. Il crée ceci comme un répertoire, puis crée une exclusion dans votre antivirus Windows Defender. Cela nécessite généralement des privilèges d’administrateur, mais les auteurs de logiciels malveillants, les pirates et les cybercriminels aiment penser que si vous exécutez ceci sur votre ordinateur portable ou votre ordinateur personnel, vous en êtes probablement un administrateur local.

Ensuite, vous pouvez le voir télécharger autre chose en fonction de ces variables, cette commande Invoke-WebRequest complète. Il rend le dossier caché nouvellement créé réellement caché via les attributs du système de fichiers, ajoute l’exclusion, puis démarre un tout nouveau processus ou un nouveau programme s’exécutant sur votre ordinateur.

Mécanisme de dissimulation

Si quoi que ce soit génère une erreur ou se passe mal dans ce bloc try-catch, il se fermera, mais sinon, il dira et vous mentira : « An error occurred during activation please try and run it again ».

Maintenant que nous avons un peu plus de contexte sur ce que cela fait vraiment et où sont les détonateurs, ainsi que toutes ces variables et le décodage base64, nous pouvons probablement les explorer et les interroger. Laissez-moi copier celles-ci et je vais les exécuter afin que nous puissions évaluer et voir quelles sont ces valeurs décodées dans Powershell.

De retour à notre invite, je vais simplement les coller et les laisser toutes s’évaluer. Ensuite, je veux les afficher afin de savoir ce qu’elles sont réellement. Pour faciliter les choses, je vais prendre toutes ces lignes et les mettre dans un nouveau tampon dans Sublime Text. Ensuite, j’utiliserai Ctrl+A pour tout sélectionner, Ctrl+Shift+L pour créer plusieurs curseurs, et je vais en fait prendre la toute fin de la ligne, en supprimant tout le reste pour qu’elle soit décodée, mais ensuite j’ajouterai un `echo` au début pour pouvoir voir facilement les valeurs lorsque je les colle dans mon terminal.

Regardez maintenant, toutes ces valeurs sont lisibles, elles sont décodées de ce format b64 encodé. Vous pouvez voir que l’URL de téléchargement ici est en fait sur ce site Web `roccellular.com/filth/thing.exe`.

Évolution du code malveillant

Un peu en arrière-plan, il semble que ce code Powershell ait été récemment modifié parce que, il y a peu de temps, pendant que j’essayais de parcourir ceci, il pointait en fait vers `aol.com`. Si vous allez sur ce site Web, c’est apparemment un faux site Web, je ne sais pas s’il est réel ou légitime, peut-être compromis, pour ressembler à une entreprise proposant des services, mais encore une fois, il ne diffuse que des logiciels malveillants.

Voici quelques informations pendant que j’examinais cela, en testant avec `spotify.ke-to.cc`. Vraiment, n’importe quel sous-domaine ou quelle que soit l’application ou le programme que vous fournissez, cela n’a même pas besoin d’être une chose réelle, `sp.whatever` ou même aucun sous-domaine ou programme fourni du tout, `ke-to.cc` renverrait le même contenu. Et lorsque nous décodons réellement ceux-ci, cela renverrait cet `aol.com/files/sl.exe`.

Identification du malware

J’ai en fait reçu deux e-mails différents à ce sujet de deux personnes différentes, alors merci beaucoup de m’avoir tenu informé et un grand merci aux personnes qui ont téléchargé l’échantillon ou l’exécutable réel sur Hybrid Analysis ou qui ont partagé le hachage afin que nous puissions le retrouver sur d’autres services comme VirusTotal.

Maintenant que j’ai obtenu ce `main.exe`, le programme et la charge utile téléchargés, nous pouvons commencer à l’examiner et voir ce qu’il fait vraiment.

Analyse technique du fichier malveillant

Première choses d’abord, essayons de voir ce qu’est vraiment ce `main.exe` avec l’outil Detect It Easy. Je vais l’ouvrir et naviguer pour ouvrir notre `main.exe`. Une fois chargé, on dirait que c’est un programme Goang compilé avec le langage de programmation Go.

Reverse engineering avec IDA

Vous pouvez utiliser l’outil de reverse engineering que vous aimez si vous essayez de regarder le désassemblage ou de comprendre les opérations de ce programme. Que vous utilisiez Ghidra, Binary Ninja, personnellement, j’ai trouvé qu’IDA semble faire le meilleur travail pour examiner les programmes Goang. J’ai donc IDA installé et nous pouvons l’ouvrir. Je sélectionnerai notre `main.exe`. Je suis d’accord pour le laisser faire ce qu’il veut faire. Je crois qu’il devrait pouvoir l’analyser correctement et donner un sens aux symboles Goang, aux noms de fonctions, ou au moins un peu plus de sens qu’aux choses nommées au hasard.

IDA prendra un peu de temps pour parcourir cela, mais il fait un assez bon travail pour retrouver les fonctions pertinentes pour l’application principale ou le programme que vous regardez réellement, puis tous les autres packages ou bibliothèques qui pourraient être des choses que le langage Goang pourrait importer ou utiliser, comme `bytes`, `fmt` pour les chaînes de format, `bufio`, des choses auxquelles vous êtes habitué dans le langage de programmation Go.

Goang a quelques idiosyncrasies différentes lorsque vous essayez de le regarder dans un désassembleur comme celui-ci. Je crois que `main_main` nous mènera à la fonction principale et nous pouvons essayer de donner un sens à cela, mais souvent, le `runtime_morestack_noctxt` nous ramènera à notre point de départ au début de l’appel de fonction. Cela semble être assez courant dans toutes les autres fonctions que nous regardons dans Go.

Si j’appuie sur F5 et que je fais un peu confiance au décompilateur pour donner un sens à cela, la fonction principale apparemment boucle pour toujours et dort pendant un temps interminable. Donc, `main_main` ne fait pas tout ce qu’il pourrait faire ici. `main_init` sera tout aussi facilement appelé. Nous pourrions double-cliquer dessus et essayer de lui donner un sens. IDA pourrait trébucher ici et là, et j’avoue que je ne suis pas le plus doué pour désassembler le code Goang.

Même dans IDA, tout ce que j’ai essayé de trouver a été un peu dépassé ou pas super moderne. Alors s’il vous plaît, dans les commentaires, faites-le moi savoir, donnez-moi ces retours, ce que je pourrais faire pour devenir un peu plus intelligent en regardant le code Go ici. Je sais qu’il n’utilise pas de chaînes terminées par null comme le ferait le C, donc toutes les autres choses qu’il pourrait essayer de comprendre vont ressembler à une très, très longue chaîne de syntaxe. Avec cela, il est difficile de comprendre chacun et tout ce qu’il fait ici.

Mais vous pouvez voir tout ce qui, pour les fonctions qu’il pourrait charger à partir d’autres DLL et des fonctions API Win32, comme vous avez probablement vu tout le chargement paresseux de DLL et de procédures qui est la norme pour travailler avec cela dans Goang, en chargeant `ntdll.dll`, peut-être en obtenant des fonctions comme `VirtualAlloc`, `VirtualProtect` pour jouer avec la mémoire, etc. Mais je ne suis pas extrêmement clair sur où cela va.

Difficultés d’analyse statique

Nous avons `main_init`, `uncore_0`, puis `funk_3_core_4`, etc. Nous pourrions continuer à cliquer sur chacun d’eux et essayer de leur donner un sens, puis peut-être trouver où il appelle des fonctions vraisemblablement obfusquées comme ce `ztz_ly_JM` quoi que ce soit, puis d’autres pour `XL_RP_IQ` blablabla. Mais je vais être brutalement honnête, je n’ai pas été capable de le tracer. En cliquant à travers ceux-ci, vous voyez une structure similaire pour chacun, peut-être que quelques-uns finiront par appeler ces autres fonctions aux noms étranges.

Mais je vais supposer que `runtime_newproc`, chaque fois que nous le trouvons, exécutera un autre processus ou peut-être un tout autre binaire qui est extrait. Nous pourrions voir beaucoup d’autres bibliothèques qu’il utilise, comme `crypto`, donc il est peut-être prudent de supposer qu’il y a des données chiffrées ici qu’il va simplement extraire de lui-même.

En regardant quelques-unes des autres fonctions, vous pourriez voir exactement cela, `crypto_AESNewCipher`, `NewGCM` avec des nonces et des tailles d’étiquette, et puis finalement peut-être qu’il l’invoque, l’appelle. L’analyse statique pour Go, je vais avoir du mal, pour ne pas mentir.

En naviguant, nous pouvons voir des choses intéressantes comme essayer de parcourir ou de se déplacer through différents répertoires comme `C:\Windows` pour naviguer et parcourir le reste de votre système de fichiers. Mais assembler la logique et la structure de ceci pour savoir ce qui se passe et quand est juste difficile.

Analyse dynamique dans un sandbox

Je vais donc opter pour une analyse dynamique et essayer d’exécuter ce logiciel malveillant et voir ce qu’il fait. Nous pourrions totalement essayer de donner un sens à cela en utilisant des outils de Sysinternals comme Procmon ou Process Monitor et essayer de tracer différents appels d’API et le laisser détoner. Je ne veux vraiment pas faire cela, même à l’intérieur de ma propre machine virtuelle, parce que vous ne savez jamais.

Et dans ce cas, nous allons prendre la voie haute. Utilisons un sandbox en ligne comme Any.run où nous pouvons simplement télécharger cela et essayer de le voir en action. J’aime télécharger l’archive zip entière d’où nous aurions pu l’obtenir, puis la mettre sur le bureau pour que je puisse l’extraire manuellement. C’est l’avantage du sandbox interactif ici.

Je vais définir le système d’exploitation sur Windows 11, nous donner un peu plus de temps, puis essayons de l’exécuter une fois. Any.run a tout préparé. Laissez-moi aller de l’avant et extraire cela sur le bureau. Nous pouvons simplement le mettre là et je vais entrer le mot de passe. Habituellement, pour tous les échantillons de logiciels malveillants, c’est « infected ». Vous pouvez voir le mot de passe « infected » que j’ai tapé. Nous cliquerons sur OK.

Maintenant que c’est créé, laissez-moi simplement le renommer pour ajouter l’extension .exe à la fin, et je double-cliquerai dessus pour l’exécuter. Vous pouvez voir le processus démarré sur le côté droit, et Any.run suit quelques choses différentes, juste des banalités Microsoft par défaut, mais pendant que cela démarre, peut-être qu’il commencera à faire quelque chose d’intéressant.

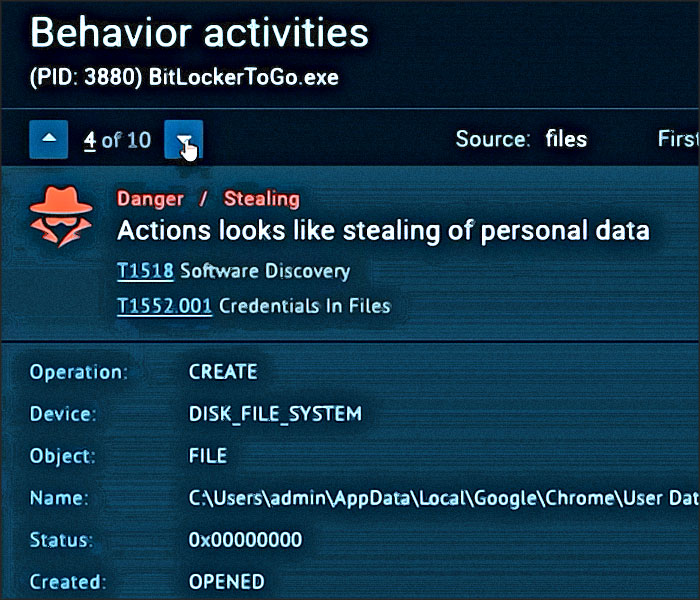

Oh, OK, on dirait qu’il va interroger le registre. Il y a une fonctionnalité pour la communication sur le réseau UDP. OK, certaines signatures Yara qui suivent cette application basée sur Goang. Cool, il peut déjà suivre cela. De toute évidence, rien ne se passe à l’écran, mais oh, qu’est-ce que c’est ? Il a généré un processus enfant, BitLocker To Go. Oh, et il suit de mauvaises nouvelles avec celui-ci, Vdar Stealer. Oh, il a même extrait la configuration. OK, et puis beaucoup de processus Microsoft Edge étant générés, `cpo_setting_to_pin_up`, je ne sais pas ce que cela pourrait faire.

Identification du stealer

BitLocker To Go qu’il vient de vider est clairement mauvais, Vdar Stealer. Vdar est un voleur d’informations, comme il y en a beaucoup. Vous connaissez peut-être Redline ou Raccoon Stealer, plein d’autres qui essaieront de retrouver d’autres informations sur votre ordinateur pour voler des mots de passe, pour voler des cookies, des choses qui sont enregistrées lorsque vous naviguez vers différentes pages Web.

Le mutex Vdar a été trouvé. Je pense que c’est la chose la plus définitive trouvée, le nom « approve_april », l’une des signatures laissées par cette souche de logiciel malveillant ou cette famille. Il est toujours en cours d’exécution, ce processus, mais il n’est pas encore terminé, bien qu’Any.run dise certainement que ce n’est pas bon. Vole les informations d’identification des navigateurs Web.

Et vous pouvez voir beaucoup des informations qu’il extrait ici. Il essaie de lire à partir d’Opera dans ce cas, l’un des navigateurs Web. Nous pourrions jeter un œil à d’autres. On dirait Thunderbird, peut-être certains clients de messagerie, des choses potentielles pour Moonchild Productions, je ne suis pas sûr de celui-là. Actions de vol de données personnelles.

Nous pourrions le voir probablement traquer Google Chrome, les données utilisateur de Google Chrome comme l’état local, peut-être les cookies, les mots de passe présents là, l’historique par défaut, les choses précédentes que vous avez parcourues et consultées avec vos pages Web. Et c’est la norme, non ? C’est pour chaque navigateur Web possible. Il essaiera d’extraire les informations d’identification, les mots de passe, vos données de saisie automatique, peut-être les informations d’identification enregistrées, les adresses, les informations bancaires ou des choses comme les cartes de crédit que vous utilisez pour faire des achats en ligne.

Il va voler toutes ces informations, les regrouper, puis essayer de les transmettre à une ressource externe. Ainsi, le pirate, le cybercriminel ici, et l’escroc, The Shell Shield ou Shell Shield, le compte TikTok, pourrait maintenant l’utiliser pour toute méchanceté qu’il veut faire.

Même la fonctionnalité pour prendre des captures d’écran a été traquée avec certaines signatures de Yara. Je ne pense pas qu’Any.run nous donnera beaucoup de bons détails là-dessus. Oui, juste où il pourrait être dans le binaire, énumérant les logiciels installés, les communications de processus avec Telegram, l’utilisant peut-être comme un C2 d’attaquant.

Oh, cela a été mentionné dans l’e-mail que nous avons reçu. Je me demande si nous pourrions retrouver l’URL. Un peu plus d’informations pourraient être disponibles alors que nous explorons plus dans Any.run. Mais BitLocker To Go a-t-il terminé ? Oui, ce processus est terminé.

Exploration des activités réseau

Explorons certaines des autres choses. De toute évidence, BitLocker To Go est ce qui va faire toutes ces requêtes HTTP. C’est le suspect qui va vers, je ne sais pas quel drapeau c’est, je ne suis pas cultivé pour le reste du monde. Va-t-il vers Telegram ? Voyons dans l’onglet Connexions. BitLocker To Go, oh oui, il y a le `t.me` Telegram Messenger. Pouvons-nous voir le trafic là-bas ? Que télécharge-t-il ou où va-t-il ? Pas beaucoup visible.

Nous pouvons supposer que beaucoup de cela sera chiffré, non ? Nous avons vu certaines des capacités, même si c’était dans le stager original avant d’arriver à ce binaire BitLocker To Go. Ensuite, il va vers `webd.disk.lat.org`. Sketch. Et MS Edge appelé encore et encore, continue d’aller dans des endroits bizarres, mais je ne suis pas positif pourquoi.

Une partie de moi pense au minage de cryptomonnaie, mais je ne veux pas l’affirmer avec certitude. Il établit beaucoup de communication avec ce `88.89.92.45:73`. Ce doit être un autre endroit où il exfiltre probablement beaucoup de données qu’il vient de voler.

Any.run a pu retrouver la configuration, non ? Le bouton CFG. Cela me donne-t-il un aperçu cool ? Oh, C2 étant le compte Telegram `B4_cha_0000`. Laissez-moi jeter un œil à celui-ci. Et une URL pour un profil Steam Community. Oh, `B4_Chow_00`, c’est notre mauvais acteur ici. Et voilà le lien. OK, nous disant maintenant `webd.disk.lat.org`, vous pouvez voir probablement un pipe utilisé comme délimiteur.

Mais cette page est-elle réelle ? OK, renvoyant un 404, elle va probablement recevoir les informations et les capturer là. Mais ce `O_M05`, je crois, est un identifiant de campagne pour cette instance Vidar Stealer, correct. Et Any.run avait un profil Steam. Est-ce qu’il stocke les emplacements où exfiltrer les données, avec soit des informations de compte Telegram, soit des informations de profil Steam ? De toute évidence, les logiciels malveillants peuvent faire cela, n’est-ce pas ?

Regardez, exactement le même identifiant de campagne `O_main_05`, puis une adresse IP différente. Est-ce que cela correspond à cette chose Web Load Rat ? Mais ce n’est pas l’adresse IP 88 que nous avons vue dans Any.run. Je suis curieux de savoir ce que sont toutes ces choses. Laissez-moi vérifier `censys.io 65.109.`, c’est celui que nous avons vu du profil Steam. Celui-ci est en Finlande. OK, et les redirections HTTP vers Wikipedia, sympa, mais ce n’est que la page d’accueil. Je suis sûr que les points de fin avec lesquels il finira par travailler vont probablement le diriger vers ce qu’il fera pour récupérer les informations.

Et notre `webd.disk.lat.org` ? Oui, oui, OK, c’est le `88.89.92.45:73`.

Nettoyage et persistance

De retour à l’intérieur d’Any.run et du sandbox dynamique, pouvons-nous regarder de plus près plus de choses que cela fait ? Nous pourrions évidemment explorer tous les trucs qu’il fait pour le vol d’informations, mais je ne sais pas si tout cela sera trop intéressant. Il avait un certificat avec BitLocker To Go. Est-ce un emplacement naturel dans Windows ? Oh oui, `BitLockerToGo.exe` est là. Mais ont-ils fait une injection de processus avec cela pour le générer puis y mettre des logiciels malveillants ? Parce que de toute évidence, nous avons vu les shenanigans `VirtualAlloc`, `VirtualProtect`. Cela pourrait très bien avoir été le cas parce que c’est un processus signé par Microsoft.

Le dump de processus inclus quelques choses ici. Les fichiers modifiés sont intéressants, beaucoup de choses de cache Microsoft et un texte JSON qui est en fait quelque chose que nous pourrions explorer. Mais ce sont toutes les choses avec Microsoft Edge, non ? Se mettant en place sur ce port 9223. Là encore, j’adorerais votre avis parce que ce n’est pas quelque chose dont je suis super certain. Que font-ils ici et pourquoi ? Cela ne semble pas pertinent pour le vol d’informations.

Mais regardez tous les trucs qu’ils déposent ici, `C:\ProgramData\Uas\ZZ`. Et ils font cela encore et encore pour différents fichiers. À la fin de tous les processus qui ont été lancés après MS Edge, nous avons vu `cmd.exe` s’exécuter. Et si j’explore cela, les informations principales me disent qu’ils ont exécuté `cmd.exe` avec un délai d’attente de 10 secondes pour retarder certaines exécutions, comme Any.run le note, puis `Rd` pour supprimer le répertoire basé sur, OK, `Uas\ZZ`, le même sous-répertoire exact que nous voyons où ils mettent en scène tous les autres trucs de BitLocker To Go.

Les fichiers modifiés les mettent tous là. Et que sont ces binaires ? Ce sont des bases de données SQLite, très probablement les informations du navigateur parce que votre navigateur Web, Google Chrome ou Firefox ou autre, stocke beaucoup de celles-ci dans des bases de données SQLite locales.

Conclusion et recommandations

L’onglet Connexions, cependant, nous montre certainement cet appel Telegram, et puis tout le reste qu’il pourrait faire avec ce C2 externe ou au moins l’endroit où il exfiltre tout cela vers `88.89.92.45:73` en Allemagne.

N’installez pas un logiciel cracké pour ChatGPT ou un accès à Office 365 ou CapCut ou l’installation complète active de Windows ou Adobe Premiere ou Adobe Acrobat ou Adobe Photoshop. C’est un voleur d’informations. C’est Vidar Info Stealer, et c’est un logiciel malveillant que vous mettez sur votre ordinateur pour voler vos mots de passe, vos informations d’identification, vos cookies, vos sessions, tout.

Alors s’il vous plaît, pour l’amour du ciel, signalez cet utilisateur. Signalez le compte, fraudes et escroqueries. Je veux dire, est-ce que c’est même correct ? Y a-t-il une section pour encourager le téléchargement et la distribution de logiciels malveillants ? Publication de contenu inapproprié, désinformation, peu importe, tant que vous le faites, tant que ce compte est supprimé et que les domaines et tout ce que nous pouvons retrouver dans le cadre de la chaîne d’attaque ici, c’est de mauvaises nouvelles.

Ne tombez pas dans ce piège. Tout ce qui vous dit d’ouvrir la boîte de dialogue Exécuter, de coller du code Powershell dont vous ne savez pas ce qu’il fait, ne le faites pas.

Vérification finale

Laissez-moi jeter un dernier coup d’œil. Plutôt que d’avoir ceci exécuté avec le pipe vers `IEX` ou Invoke-Expression, si nous téléchargeons le contenu avec curl, nous pouvons voir ce Powershell malveillant. Nous pouvons voir les données base64 que nous pourrions décoder pour obtenir ce `main.exe` servi sur ce `aol.com` maintenant. Je crois qu’ils l’ont remis sur cet autre, mais essayer de le télécharger, est-il vivant ? Il est toujours vivant, toujours hébergé. « File contains a virus or malware. » Merci.

Un grand merci aux personnes qui ont partagé cela avec moi. J’aurais aimé avoir un peu plus de choses cool et sophistiquées à regarder à travers Goang et le déchirer dans IDA ou Ghidra ou Binary Ninja, mais honnêtement, parfois, vous obtenez des réponses plus rapides avec une analyse dynamique, et cela vaut toujours la peine de jeter un coup d’œil et d’avoir la compréhension de ce que vous exécutez sur votre ordinateur.

Tout cela dit, merci beaucoup d’avoir lu. J’espère que vous avez apprécié cet article. Faites toutes ces choses de l’algorithme Google comme commenter, vous abonner, et s’il vous plaît, donnez un peu d’amour à notre roman de Fantasy qui vient de sortir 😀