Entra ID. Il s’agit du fournisseur d’identité cloud que votre organisation utilise probablement pour vous permettre de vous connecter et d’interagir avec votre compte Microsoft en ligne. Vous pouvez ainsi accéder à SharePoint, Microsoft Teams, One Drive, Outlook, votre messagerie électronique, votre calendrier, tout.

Mais il n’est pas exempt de failles de sécurité, dont certaines sont présentes par défaut.

Quels sont les boutons, les paramètres et les configurations qui pourraient renforcer et améliorer votre sécurité afin que vous ne soyez pas piraté ? Beaucoup d’entre eux sont des paramètres par défaut qui doivent être modifiés, mais les gens ne le savent pas ou ne s’en rendent pas compte.

Paramètres par défaut à surveiller

Saviez-vous que tous les utilisateurs peuvent, par défaut, enregistrer des applications et créer de nouveaux tenants ?

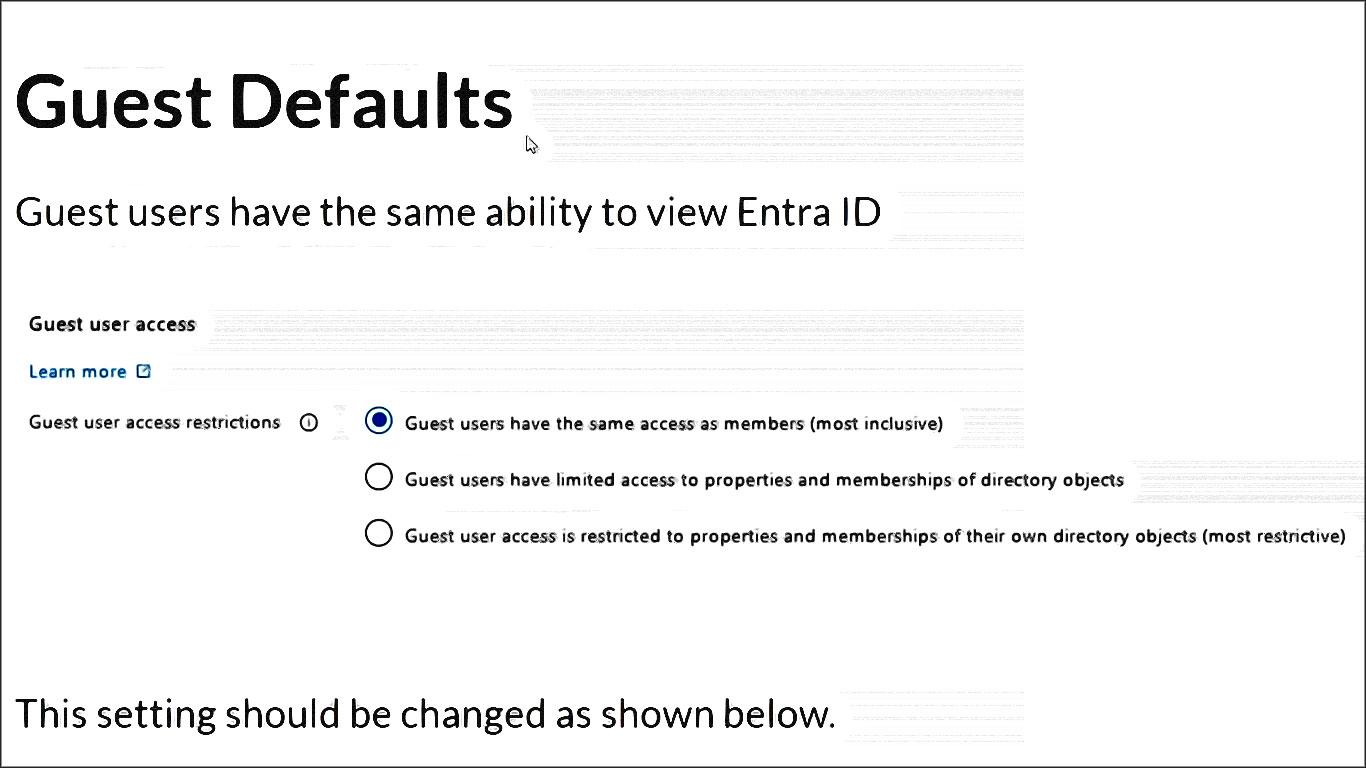

Autorisations des utilisateurs invités

Beaucoup de gens ne le savent pas, mais les invités Entra ID ont les mêmes droits d’affichage, comme la capacité de lecture, que les utilisateurs réguliers. Et les invités peuvent inviter d’autres invités.

Vous devriez probablement toujours disposer d’une authentification multifactorielle. Idéalement, nous espérons pouvoir utiliser une clé de sécurité Fido2. Mais regardez ceci. Je suis connecté et j’utilise simplement les paramètres par défaut. Il s’agit d’une instance standard d’un tenant Microsoft Entra ID. Les utilisateurs peuvent enregistrer des applications. Les utilisateurs peuvent créer des groupes de sécurité. Nous devons nous assurer que cette option est désactivée.

Il est étrange que Microsoft conserve ces paramètres par défaut alors que ses propres documents sur les meilleures pratiques mentionnent généralement ces modifications comme étant recommandées (accès conditionnel, enregistrement des applications, etc.). Mais il faut savoir que AD a été conçu ainsi depuis 2000. Les paramètres par défaut sont très ouverts, probablement pour s’assurer que tout fonctionne avec tout.

Après tout, Microsoft n’est PAS et n’a JAMAIS été une entreprise de sécurité.

Liste de contrôle pour le renforcement de la sécurité

Revenons à notre petite liste de contrôle pour le renforcement de la sécurité. Qu’avons-nous d’autre ?

Les utilisateurs ont la possibilité par défaut de se connecter à des appareils sans avoir besoin d’une authentification multifactorielle. Avant de modifier cela, je pense qu’il y a encore un élément dans la page des utilisateurs pour les paramètres par défaut des invités, car le plus souvent, vous pourriez avoir un invité totalement malveillant qui a toujours accès à votre locataire et qui peut écouter, voir et lire tout ce qui se passe dans votre fournisseur d’identité cloud.

Les utilisateurs invités ont la même capacité que les utilisateurs réguliers à consulter les ressources Entra ID. Cela devrait être désactivé tout en bas. L’accès des utilisateurs invités est limité aux propriétés et aux appartenances de leurs propres objets d’annuaire lorsque vous pouvez rendre cela le plus restrictif possible, comme limiter le… quel est le terme approprié ici ? Comme le principe du privilège de location, le contrôle d’accès, la surface d’attaque. Comme si vous ne vouliez pas que les invités puissent faire cela.

Dans mon propre locataire, les utilisateurs invités avaient simplement un accès limité aux propriétés. Mais je veux que cela soit restreint. Ensuite, nous pouvons faire défiler cette page au cas où vous ne l’auriez pas déjà fait. Cela vaut la peine d’y jeter un œil. Que pourriez-vous limiter d’autre ?

Les comptes LinkedIn permettent aux utilisateurs de se connecter à leur compte LinkedIn ? Non. Je clique sur « Enregistrer ». Et voilà.

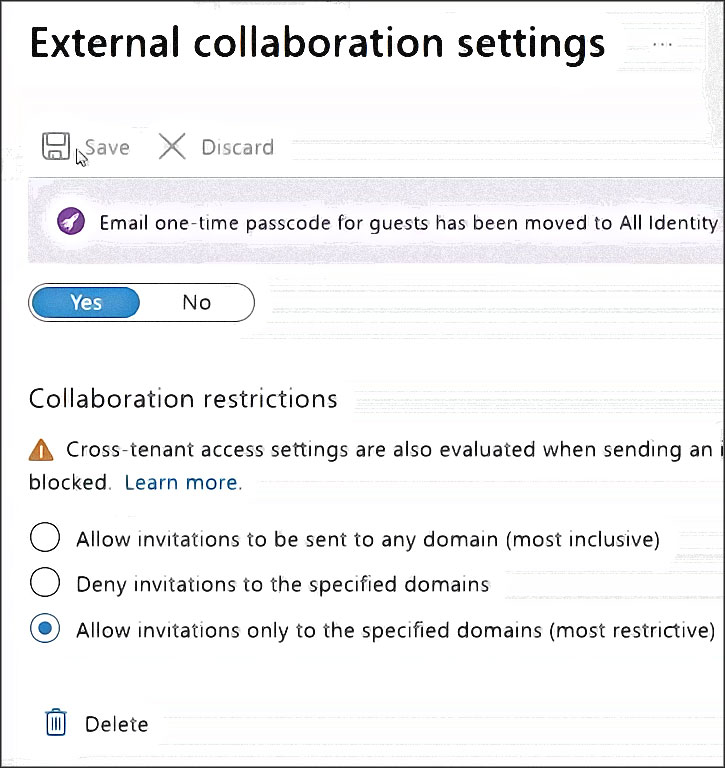

Paramètres de collaboration externe

En bas de la page de paramètres utilisateur, vous trouverez une section qui vous permet de gérer les paramètres de collaboration externe. Il s’agit de vos invités. Ce paramètre est très important, car je pense que c’est quelque chose dont les gens ne se rendent même pas compte.

Les paramètres d’invitation des invités

Par défaut, n’importe quel membre de l’organisation peut inviter des utilisateurs invités, y compris des invités et des non-administrateurs. Vous pouvez limiter cela en fonction de votre propre évaluation des risques et de votre modèle de menace. Vous pouvez tout activer.

Personne dans l’organisation ne peut inviter d’utilisateurs invités, y compris les administrateurs, ce qui est le plus restrictif. Peut-être seulement les utilisateurs assignés à des rôles d’administrateur spécifiques.

Les paramètres par défaut sont tous ceux-là, mais nous pourrions vraiment les réduire à Oui. Seulement les utilisateurs assignés. Je suis content d’avoir pris la bonne décision à ce sujet. Les ressources de collaboration et les restrictions de collaboration peuvent également être assez verrouillées. Les restrictions de collaboration, renforcez-les, s’il vous plaît. Je peux simplement saisir le domaine ou le locataire que nous utilisons actuellement ici. Ensuite, nous pouvons enregistrer cette page. C’est suffisant. C’est sécurisé. C’est en tout cas mieux qu’avant. On ne peut pas tout faire d’un seul coup. Il faut y aller petit à petit.

Sécurité des paramètres de l’appareil

Nous devons également modifier et ajuster les paramètres de sécurité par défaut de l’appareil. N’oubliez pas que, par défaut, n’importe quel utilisateur pouvait rejoindre n’importe quel appareil de son choix sur Microsoft Entra et qu’aucune authentification multifactorielle n’était requise, ce qui devrait être le cas.

Les paramètres de l’appareil sont à nouveau indiqués dans la diapositive, qui comprend un lien rapide et facile. Nous pouvons spécifier certains membres ici. Je peux simplement ajouter mon administrateur. Je souhaite ajouter uniquement l’utilisateur administrateur, et non le groupe. C’est simplement le nom que j’ai choisi pour le désigner. Il s’agit du rôle d’administrateur global, mais c’est le nom que j’ai choisi pour le désigner. Je ne veux pas que cela prête à confusion lorsqu’il apparaîtra peut-être dans d’autres écrans ultérieurs. Je vais basculer cette option sur « non », ne pas enregistrer les appareils. Et je vais exiger au minimum une authentification multifactorielle. Bien que, de manière réaliste, nous devrions probablement mettre en place une politique d’accès conditionnel. Nous aborderons très bientôt la politique d’accès conditionnel. Mais je ne veux pas vraiment m’engager dans cette voie, car il y a beaucoup à dire à ce sujet. Je vais cliquer sur « Enregistrer ».

Paramètres de consentement de l’application

Évidemment, nous pourrions modifier et ajuster beaucoup plus les paramètres de n’importe quelle configuration si nous les passions en revue un par un, comme avec un peigne fin, afin de voir comment nous pourrions limiter la surface d’attaque et verrouiller notre environnement.

Avez-vous déjà audité votre posture de sécurité dans votre environnement Entra ID ? Nous passons maintenant à une section sur laquelle j’ai réalisé une autre vidéo, comme l’attaque par consentement illicite, et une grande partie de la formation modifiée sur la sécurité couvre certains de ces aspects. Lorsque les utilisateurs se voient proposer une application qu’ils peuvent installer dans l’environnement Entra ID ou à laquelle ils peuvent se connecter et se connecter, cela donne essentiellement à l’application toutes les autorisations qu’elle souhaite.

À un moment donné, n’importe quel utilisateur pouvait accepter, approuver et consentir à toutes ces autorisations et privilèges pour n’importe quelle application dans l’ensemble de l’organisation. Je pense que cela a été un peu renforcé. Vous pouvez voir ici que les paramètres par défaut sont désormais un peu mieux gérés, mais nous pourrions encore les renforcer davantage.

Laissez Microsoft gérer vos paramètres de consentement.

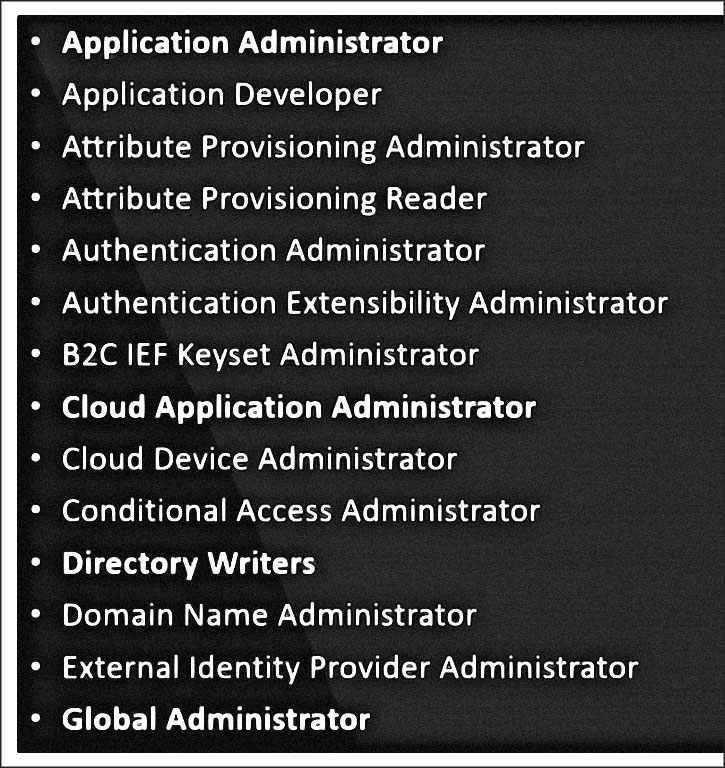

Rôles Entra ID

Oh, puis nous tombons dans le terrier du lapin pour les rôles. Bon sang. Il y a 117 rôles Entra ID en octobre 2025. C’est vraiment difficile de s’y retrouver.

Il y a quelques nuances. Par exemple, un « lecteur global » n’est pas la même chose qu’un « administrateur global », et ce type de compte ne nécessite pas le même niveau de protection. Il est évident que l’administrateur global doit faire l’objet d’une surveillance beaucoup plus étroite et bénéficier d’une sécurité beaucoup plus élevée que le lecteur global, mais tous ces rôles doivent probablement être suivis et compris, car 28, c’est déjà beaucoup mieux que 117. C’est une bonne analyse, une bonne connaissance du sujet.

Les administrateurs d’applications, les administrateurs d’applications cloud, les rédacteurs de répertoires, les administrateurs globaux, etc., etc., etc. Ceux-ci sont marqués comme privilégiés et devraient être protégés en priorité.

Rôles de niveau zéro

Ce qu’ils appellent les rôles de niveau zéro sont ceux qui suscitent le plus d’inquiétudes. Ce sont en quelque sorte les clés du royaume. Le joyau de la couronne. Il est évident que les membres administrateurs globaux ou les utilisateurs ayant ces rôles doivent toujours avoir une authentification multifactorielle activée.

L’administrateur global est désormais l’équivalent cloud et en ligne de l’administrateur de domaine auquel nous sommes habitués dans le cadre des tests d’intrusion classiques sur les réseaux de terminaux, n’est-ce pas ? Dans l’espace d’identité dans le cloud. C’est ça, l’administrateur global. Mais il y en a quelques autres que nous devrions honnêtement suivre. Des trucs comme l’administrateur d’identité hybride. Je ne sais pas si vous avez déjà vu ça.

Le support partenaire de niveau 2. Oh, ça peut réinitialiser les mots de passe à volonté. Ça pourrait être utilisé comme vecteur d’escalade de privilèges. N’importe quel individu pourrait se promouvoir lui-même, car il pourrait ajuster les autorisations. Il en va de même pour l’administrateur d’authentification privilégiée. À tel point que Microsoft recommande de ne pas l’utiliser.

Et il y a l’administrateur de rôle privilégié. Les utilisateurs ayant ce rôle peuvent gérer les attributions de rôles dans Entra ID ainsi que la gestion des identités privilégiées Microsoft Entra. Ce rôle permet de gérer l’attribution de tous les rôles Microsoft Entra, y compris le rôle d’administrateur global. Oui. Waouh. D’accord. Ce sont des choses dont nous devrions au moins être conscients. Il applique la même méthodologie en s’assurant qu’aucun compte utilisateur standard ne dispose de ces rôles hautement privilégiés. Il passe en revue chacun d’entre eux et essaie de rechercher chacune des différentes attributions, en s’assurant qu’ils utilisent l’authentification multifactorielle, puis il aborde beaucoup d’autres sujets, tels que les groupes attribués à des rôles, la nature réelle de bon nombre de ces privilèges et leur apparence.

Si nous nous penchons sur les préoccupations de niveau zéro concernant la nature de ces autorisations, il est évident que readrite all donne essentiellement des privilèges d’administrateur. Il semble que l’attribution app ro puisse causer plus de dégâts. Il en va de même pour la gestion ro, c’est-à-dire readwrite.all, et ici readwrite directory. Il est donc important d’essayer de déterminer la contrainte ou le niveau d’accès. Heureusement, cela se trouve dans le nom, mais ce sont les autres éléments importants que nous voulons suivre. Heureusement, il n’y en a que quatre, du moins ceux que nous avons pu voir immédiatement passer à pleine puissance dans le tenant Cloud ID.

Politiques d’accès conditionnel

Il y a une tonne d’accidents potentiels avec votre politique d’accès conditionnel. Un point important est l’entraconnect, c’est-à-dire intraconnect, qui est le moyen de relier votre environnement Active Directory sur site à votre intra ID en ligne dans le cloud ou à votre ancien environnement Active Directory, c’est-à-dire Azure Active Directory, désormais appelé intra ID. Les pirates pourraient passer de cet environnement local sur site à l’environnement en ligne et vice versa s’ils pouvaient trouver des opportunités d’y entrer.

Questions fréquentes

Qu’est-ce qu’Entra ID et pourquoi est-ce important pour les organisations ?

Entra ID est le fournisseur d’identité cloud que les organisations utilisent généralement pour permettre aux utilisateurs de se connecter et d’interagir avec leurs comptes Microsoft en ligne. Il permet d’accéder à SharePoint, Microsoft Teams, One Drive, Outlook, la messagerie électronique, le calendrier et d’autres services Microsoft. Il est important car il gère les identités des utilisateurs et l’accès à ces services, mais il présente par défaut certaines failles de sécurité qui doivent être prises en compte.

Quels sont les paramètres de sécurité par défaut d’Entra ID qui devraient être modifiés ?

Plusieurs paramètres par défaut d’Entra ID présentent des risques pour la sécurité. Les utilisateurs peuvent enregistrer des applications et créer de nouveaux locataires par défaut. Les utilisateurs invités ont les mêmes droits d’affichage que les utilisateurs réguliers et peuvent inviter d’autres invités. Les utilisateurs peuvent se connecter à des appareils sans avoir besoin d’une authentification multifactorielle. Ces paramètres devraient être restreints afin d’améliorer la sécurité.

Que sont les rôles de niveau zéro dans Entra ID et pourquoi sont-ils essentiels ?

Les rôles de niveau zéro dans Entra ID sont les plus préoccupants, car ils représentent les « clés du royaume ». Ils comprennent l’administrateur global et d’autres rôles hautement privilégiés. Les utilisateurs ayant ces rôles doivent toujours avoir l’authentification multifactorielle activée. Les autres rôles de niveau zéro comprennent l’administrateur d’identité hybride, le support partenaire de niveau 2 et l’administrateur de rôles privilégiés.

Références

Sources fiables

Qu’est-ce que Microsoft Entra ID ?Auteur : Microsoft – Publié le : Date non disponible |

Hardening Microsoft Entra ID Security SettingsAuteur : Sean Metcaf – Publié le : 2023 |

Protection de votre locataire Azure AD avec l’accès conditionnelAuteur : Microsoft – Publié le 05/05/2025 |

Références de mon blog

Les meilleurs navigateurs privés pour une navigation sécurisée et respectueuse de la vie privéeAuteur : Moi-même – Publié le : 13-09-2025 |

Antivirus gratuits : faut-il encore en installer en 2025 ? Mes conseils de sécurité réelsAuteur : Moi-même – Publié le : 02-10-2025 |