Par défaut, internet n’est pas confidentiel ni pour vous ni pour ce que vous postez en ligne.

Même la plupart des outils explicitement conçus pour protéger votre vie privée ne fonctionnent pas aussi bien que la publicité. Nos informations personnelles sont mises en danger par une combinaison de volontés conscientes et inconscientes :

- publicité

- commerce en ligne

- vente de nos dates de naissance

- récupération de nos Emails

Les gouvernements, eux aussi, sont friands de nos communications parce qu’en les analysant, ils espèrent identifier les pires délinquants de notre planète.

Le résultat final, c’est qu’il n’est pas bien difficile pour quelqu’un d’acheter ou de voir nos informations personnelles qui traînent en ligne.

Le résultat final, c’est qu’il n’est pas bien difficile pour quelqu’un d’acheter ou de voir nos informations personnelles qui traînent en ligne.

- Vous n’avez pas besoin d’être un fonctionnaire avec un mandat de perquisition pour scruter la vie de quelqu’un

- Celui qui sait utiliser les bons outils parvient facilement à percer un site wordpress

- A pirater un mot de passe

- Et même à vous voler en ligne : soit vos comptes, soit carrément votre carte bancaire

Le fait que votre vie privée ne soit pas protégée par défaut ne signifie pas que vous ne pouvez rien faire.

Des mesures basiques sont déjà bien utiles. Voici de quoi dégrossir le sujet de manière assez poussée.

Protéger votre messagerie Email

Lorsque vous envoyez des Emails à l’aide de services de messagerie Web tels que Gmail ou Outlook, ils peuvent être interceptés par des hackers.

Lorsque vous envoyez des Emails à l’aide de services de messagerie Web tels que Gmail ou Outlook, ils peuvent être interceptés par des hackers.

Protégez-les avec un chiffrement. Plusieurs solutions gratuites vous aideront à le faire.

Messageries conseillées pour protéger votre vie privée

- ProtonMail, gratuit jusqu’à 500 MO de stockage, crypte tous vos e-mails avec un chiffrement complet. Il ne conserve pas les journaux IP qui vous suivent d’ordinaire, et ne nécessite pas que vous donniez des informations pour créer un compte anonyme. Il existe également en version compatible Android / iOS, de sorte que vous pouvez l’utiliser avec vos appareils mobiles.

- Tutanota, fondé par Edward Snowden, chiffre également vos données de manière gratuite jusqu’à 1 GO de stockage.

- Un de nos articles sur Riseup Mail pourrait également vous intéresser, en tant que service de messagerie anonymisante.

- Pour 1 euro par mois, Mailbox.org est un service de messagerie électronique qui se veut sûr, sans publicité et alimenté par une énergie 100% écologique. Il est en service depuis 2014. Mailbox.org est basé à Berlin, en Allemagne. Les comptes commencent avec 2 Go de stockage, qui peuvent être mis à niveau si nécessaire.

- Gratuit, Disroot propose entre autres des services de messagerie électronique. Le service est maintenu par des bénévoles et sa communauté depuis 2015. Disroot est basé à Amsterdam. Disroot est gratuit et utilise des logiciels libres tels que Rainloop pour fournir le service. La limite de la boîte aux lettres est de 1 Go, mais il est possible d’acheter du stockage supplémentaire à raison de 0,15 € par Go et par mois payé annuellement.

Des extensions pour chiffrer votre boîte mail

- Enigmail est un plug-in pour Thunderbird qui permettra de chiffrer automatiquement vos Emails.

- Si vous n’utilisez pas Thunderbird mais directement votre navigateur pour lire vos courriels, Mailvelope est une extension pour Chrome et Firefox qui chiffrera vos messageries Gmail, Outlook, GMX et Yahoo.

Bloquer le Javascript

JavaScript est considéré par de nombreux experts comme un empêcheur de tourner en rond pour la confidentialité

Il permet aux serveurs de trouver :

Il permet aux serveurs de trouver :

- des informations sur vous

- le plug-in que vous avez activé

- la taille de votre moniteur

- etc.

Cela facilite votre suivi. Pour une sécurité maximale, désactivez le JavaScript.

Cela peut être problématique à faire, car JavaScript fournit la puissance et les fonctionnalités pour de nombreux sites Web qui l’utilisent. En désactivant le Javascript, certains sites deviennent inutilisables.

Vous pouvez désactiver cette fonction sur certains sites et la conserver sur d’autres.

Comment désactiver JavaScript ?

- Si vous utilisez Firefox, l’extension NoScript fera l’affaire

- Et si vous êtes un utilisateur de Chrome, recherchez ScriptSafe

- Ils vous permettent tous les deux de décider quels sites doivent ou non charger Javascript.

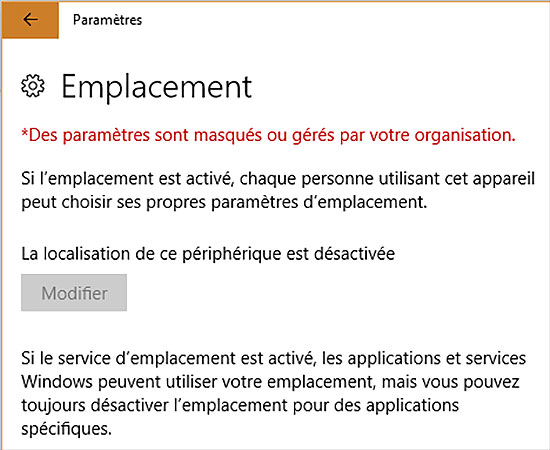

Coupez la géolocalisation automatique de votre PC

Les sites Web peuvent obtenir les données de localisation de votre PC

Ils utilisent ces données pour :

- déterminer votre emplacement

- cibler leurs publicités

- aider à vous identifier

Il y a un moyen de désactiver cette localisation

Dans Windows 10, rendez-vous dans :

- Paramètres

- Confidentialité

- Emplacement

- Cliquez sur « Modifier »

- Déplacez le curseur qui apparaît de « Activé » vers « Désactivé »

Cela ne suffira pas car les sites peuvent toujours regarder dans votre historique de localisation. Il faut donc effacer votre historique.

Pour ce faire, faites défiler jusqu’à « Historique des positions » et cliquez sur le bouton « Effacer » (« Effacer l’historique sur cet appareil »).

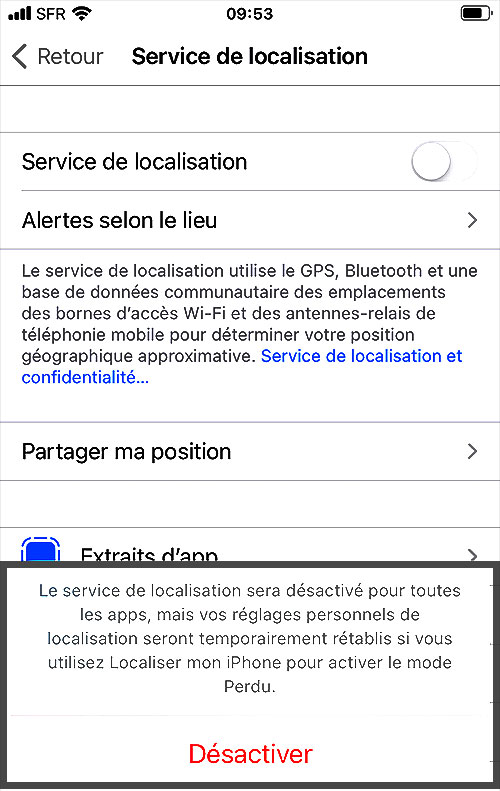

Sur iPhone et Android, il faut se rendre dans les paramètres :

Utilisez un moteur de recherche qui ne suit pas votre comportement

Les moteurs de recherche populaires comme Google et Bing gardent une trace de vos recherches afin de pouvoir cibler leurs publicités.

Pour une sécurité maximale, vous pouvez en utilisez un qui ne gardera pas de trace de vos résultats.

Moteurs de recherche respectueux de la vie privée

- J’avais déjà parlé de Startpage que j’aime bien

- D’autres plébiscitent DuckDuckGo comme moteur de recherche alternatif à Google

- Le français Qwant a également la côte et demeure une valeur à découvrir

- Il en existe encore d’autres comme SearX dont nous parlions ici

Pourquoi j’utilise Startpage ?

Parce qu’il donne les résultats Google sans vous tracer, j’ai donc les avantages de l’expertise de Google sans les inconvénients.

Parce qu’il donne les résultats Google sans vous tracer, j’ai donc les avantages de l’expertise de Google sans les inconvénients.

Les autres moteurs ont leurs propres robots et leurs propres façons de rechercher les sites, qui ne sont pas du tout les mêmes.

En plus, Startpage donne les résultats de Google sans les personnalisations que fait ce dernier en fonction de vos historiques et de vos préférences.

Partager des fichiers de manière anonyme

Les alternatives à DropBox

Le service de stockage en ligne Dropbox, conçu pour vous permettre de partager des fichiers avec d’autres, est, selon Edward Snowden, «très hostile à la vie privée». De la même manière, certains utilisateurs veulent éviter les produits Google et donc recherchent une alternative à Google Drive.

Si vous cherchez une alternative gratuite qui vous permet de partager anonymement des fichiers de toute taille, vous pouvez essayer l’open source OnionShare, qui a été écrit par Micah Lee, collaborateur du journaliste Glenn Greenwald, celui qui a reçu les fichiers NSA de Snowden.

OnionShare est disponible pour Windows, Mac OS X et Ubuntu.

Les alternatives aux outils collaboratifs qui vous tracent

![]() Il existe d’autres alernatives à tester :

Il existe d’autres alernatives à tester :

- Nextcloud : l’alternative open-source à celle de Google

- CryptPad : la suite collaborative chiffrée française

- Tresorit

- Mega (par les créateurs de Megaupload)

- SpiderOak

- Digiposte (par La Poste)

- Si vous pouvez vous le permettre, Nordlocker même s’il est payant

D’autres solutions gratuites de stockage ici |

Lire aussi notre article pour savoir comment héberger votre propre cloud privé sans l’aide d’une entreprise privée |

Testez votre protection globale de la confidentialité

Cover Your Tracks

➨ Dans quelle mesure vos actions de confidentialité fonctionnent-elles ?

Il existe un moyen de savoir, en testant la protection de votre navigateur contre le suivi et les trackers en tout genre. Rendez-vous sur la page Cover your Tracks de l’Electronic Frontier Foundation et cliquez sur le gros bouton « Test your browser ».

Il existe un moyen de savoir, en testant la protection de votre navigateur contre le suivi et les trackers en tout genre. Rendez-vous sur la page Cover your Tracks de l’Electronic Frontier Foundation et cliquez sur le gros bouton « Test your browser ».

- Cet outil en ligne vérifie si votre navigateur bloque les annonces de suivi

- les suivis invisibles

- regarde si votre navigateur a une empreinte digitale unique

TheSafety.us

➨ Quels sites pour tester son anonymat sur internet ?

Sur la base des résultats de ce que vous trouvez, vous pouvez réorganiser la façon dont vous essayez de protéger votre anonymat et voir comment cela fonctionne en effectuant de nouveaux tests

TheSafety.us vous permet de tester l’anonymat supposée de votre appareil.

Utilisez un VPN anonyme

Prenez l’habitude de lancer votre VPN anonyme avant de vous connecter à internet

| Un réseau privé virtuel (VPN) est conçu pour rendre votre connexion internet plus difficile à identifier et à suivre. |

| Il le fait en remplaçant l’adresse IP de votre ordinateur et les informations de métadonnées par ceux de serveurs aléatoires dans d’autres pays. |

| Le VPN possède ces serveurs et ne garde aucune trace de vos connexions : ce sont des VPN « no-log ». |

| Ainsi, même si le VPN est destinataire d’un mandate de perquisition, il n’aura rien à délivrer aux autorités puisqu’il n’a aucun historique de vos connexions. |

VPN conseillé

NordVPN est un très bon VPN, à la fois rapide et très sûr.

NordVPN est un très bon VPN, à la fois rapide et très sûr.

- Il propose des double-protections

- des plugins pour votre navigateur

- des serveurs qui vous connectent directement à TOR sans avoir à l’installer chez vous

Dans la catégorie des VPN célèbres, vous en avez d’autres qui, pour la plupart, conservent vos historiques de connexion durant 3 mois.

Dans la catégorie des VPN français, j’apprécie LE VPN (c’est son nom) qui est un VPN no-log agréable à utiliser au quotidien.

Détectez vos fuites DNS

Vérifiez si vous avez une fuite de serveur de noms de domaine (DNS)

- Les serveurs DNS traduisent les sites internet que vous visitez en adresse IP numérique utilisable par votre navigateur.

- Les fournisseurs d’accès à internet (FAI) utilisent généralement leurs propres serveurs DNS, et ces serveurs peuvent être utilisés pour identifier votre adresse IP et enregistrer vos activités en ligne.

- Si vous voulez vous assurer que vous êtes protégé contre les fuites DNS, rendez-vous sur Dnsleaktest.com. Exécutez le test étendu (« extended test »).

- Si vous voyez les serveurs DNS de votre FAI, vous avez une fuite DNS.

- Si vous voyez les serveurs DNS exécutés par votre fournisseur VPN, vous êtes en sécurité.

Meilleurs DNS alternatifs protecteurs de votre identité

| Fournisseur DNS | Lieu du serveur | Protocole utilisé | DNSSEC |

|---|---|---|---|

| AdGuard | Anycast (installé à Cyprus) | DoH, DoT, DNSCrypt | Oui |

| BlahDNS | Finlande, Allemagne, Japon, Singapour | DoH, DoT , DNSCrypt | Oui |

| Cloudflare | Anycast (installé aux USA) | DoH, DoT | Oui |

| CZ.NIC | République Tchèque | DoH, DoT | Oui |

| Foundation for Applied Privacy | Autriche | DoH, DoT | Oui |

| LibreDNS | Allemagne | DoH, DoT | Oui |

| NextDNS | Anycast (installé aux Etats-Unis) | DoH, DoT, DNSCrypt | Oui |

| NixNet | Anycast (installé aux USA), USA, Luxembourg | DoH, DoT | Oui |

| PowerDNS | Pays-Bas | DoH | Oui |

| Quad9 | Anycast (installé aux Etats-Unis) | DoH, DoT, DNSCrypt | Oui |

| Snopyta | Finlande | DoH, DoT | Oui |

| UncensoredDNS | Anycast (installé au Danemark), Etats-Unis | DoT | Oui |

Evitez d’utiliser votre carte de crédit sur internet

Anonymat et carte de crédit ne sont pas compatibles

Si vous envisagez d’acheter quoi que ce soit sur internet, vous ne pouvez pas à la fois utiliser une carte de crédit normale et en même temps désirer rester anonyme.

L’usage d’une carte de crédit vos nomme automatiquement. A la place, vous pouvez essayer d’utiliser des services de transfert d’argent en ligne tels que PayPal, mais la plupart ont des enregistrements qui permettent de vous identifier.

Les monnaies électroniques

Mieux, utilisez une monnaie électronique telle que le bitcoin ou l’un de ses concurrents.

Les monnaies électroniques commencent à gagner en popularité et sont acceptées chaque jour dans de plus en plus d’endroits.

Vous aurez besoin d’une banque ou d’un service pour convertir votre argent réel en un de ces formulaires alternatifs (et le récupérer), mais une fois que vous utilisez la devise, les achats en tout anonymat sont bien plus faciles à effectuer.

Configurer des comptes uniques jetables

Utilisez un mot de passe compliqué et unique pour chacun de vos comptes en ligne

Certains sites autorisent la double authentification et certains autres la connexion par le biais de l’application Google Authentificator : c’est encore mieux.

Certains sites autorisent la double authentification et certains autres la connexion par le biais de l’application Google Authentificator : c’est encore mieux.

Si on veut aller jusqu’au bout des choses, on peut aussi vouloir créer une adresse Email unique pour chaque compte.

Souvent, ces adresses Email servent tout simplement de login de connexion. Pour créer des adresses Email jetables, uniques et chiffrées, il vous faudra l’aide de services spécialisés (voir ma liste d’emails jetables).

Créer un Email temporaire avec Gmail

2 astuces pour améliorer votre anonymat en ligne

1/ Pensez à l'utilisation d'un VPN : une application VPN va changer votre adresse IP pour simuler celle de n'importe quel pays. Vous pourrez donc accéder à n'importe quel contenu, même celui qui est géo-restreint. Ce logiciel chiffre aussi votre trafic internet pour éliminer les malwares et les risques de piratage. 2/ Pensez à utiliser un gestionnaire de mots de passe : Il va enregistrer vos mots de passe (compliqués) pour les insérer automatiquement pour vous, et il peut vous générer des mots de passe compliqués aléatoires (versions déclinables pour téléphones et ordinateurs). L'offre NordVPN cumule les 2 avantagesSaviez-vous que vous pouviez créer des alias, c’est-à-dire des Emails temporaires qui renvoient à votre adresse Email principale ?

Voici les marches à suivre pour Gmail.

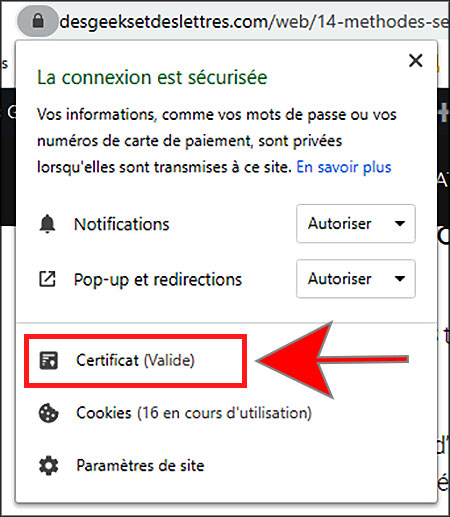

Contentez-vous du HTTPS

Utilisez le HTTPS pour vous connecter aux sites web

Les sites les plus populaires utilisent le HTTPS par défaut, et ceux qui ne le sont pas doivent être visionnés par un VPN tel que cité dans le point ci-dessus.

Précisons qu’il faut utiliser des autorités de certification HTTPS sérieuses et vérifier qu’aucun faux certificat d’identité n’est émis.

- Pour cela, cliquez sur le mot « Sécurisé » à côté du https de l’adresse

- Cliquez sur « certificat«

- Apprenez à reconnaître les certificats valables de ceux qui ne valent rien

Pour cela, rien de mieux que la connaissance et un travail de documentation.

Bibliographie

Ici notre article sur le HTTPS Une extension pour surfer automatiquent en version HTTPSNe faîtes pas confiance aux plugins !

Il est important de se rappeler que beaucoup de plugins dans nos navigateurs laissent des indices graves révélant notre identité et notre localisation.

Ne les utilisez pas si vous voulez préserver votre anonymat.

Une exception possible serait des plugins conçus pour améliorer la confidentialité, comme celui présenté ci-dessus ou encore l’excellent uBlock Origin.

- Quelques plugins favorisant votre anonymat

- Notre liste des meilleures extensions pour favoriser votre vie privée sur Firefox et Chrome

Tor : pour ou contre ?

Tor en tant que navigateur anonyme

Quel que soit le système d’exploitation et votre méthode de connexion à Internet, assurez-vous également d’utiliser un navigateur anonyme, par exemple TOR.

Tor est en réalité un système complet :

- outils

- navigateurs

- API

- réseau

…dédié à vous aider à rester anonyme.

Une fois que vous entrez dans le réseau Tor, le trafic vers et depuis votre destination sera acheminé à travers un ensemble aléatoire de « nœuds Tor« .

Une fois que vous entrez dans le réseau Tor, le trafic vers et depuis votre destination sera acheminé à travers un ensemble aléatoire de « nœuds Tor« .

Bien que l’anonymat de Tor puisse être vaincu, il reste l’un des meilleurs moyens de rester anonyme lorsqu’il est combiné à d’autres recommandations. Certains affirment que chaque noeud peut être identifiable et envahi par des espions en tout genre, c’est pourquoi il ne doit pas être la seule source d’anonymat.

⇒ Voir à ce sujet : Comment changer d’adresse IP ?

Tor est-il un pot de miel ?

D’autres, comme moi, sont tellement parano qu’ils pensent que Tor est justement une source tellement plébiscitée et connue qu’elle ne devient plus fiable : connue par toutes sortes d’organisations, n’attirerait-elle pas le regard vers vous ?

Pour ma part j’utilise d’autres sources d’anonymat, par exemple un système d’exploitation totalement dédié à l’anonymat comme BSD.

⇒ Ici notre article détaillé sur TOR et les moyens de s’en servir

Les systèmes d’exploitation dédiés à l’anonymat

Certains systèmes d’exploitation dédiés à l’anonymat s’exécutent sur une machine virtuelle réinitialisable (VM) :

- un support portable sécurisé

- une sorte de mini-serveur

- supprimant les inconvénients du traçage sur un PC physique

Si vous utilisez un périphérique multimédia portable pour lancer votre OS, utilisez-en un qui chiffre vos données

Je pense à Ironkey, cette clé chiffrée qui protège vos données les plus sensibles.

- Elle offre un bon cryptage

- verrouille les utilisateurs qui saisissent trop de mauvais mots de passe

- est livré avec le système d’exploitation portable de Windows, Windows to Go, sur plusieurs modèles de clés USB

De nombreux défenseurs de la vie privée préfèrent une distribution Linux Live, comme Tails ou Qubes. Ces systèmes d’exploitation sont conçus pour être amorcés à partir de supports amovibles pour chaque session.

Tails et Qubes sont les deux meilleurs systèmes conçus pour la confidentialité et la sécurité

L’Agence de sécurité nationale des États-Unis a déclaré dans une présentation interne ayant fuité que Tails et les systèmes d’exploitation en direct lui ressemblant constituaient une menace pour sa mission d’écoute… Quelle publicité retentissante !

Que vous utilisiez ou non un système d’exploitation Live, assurez-vous que votre système d’exploitation ne stocke pas vos informations.

Vous pouvez aussi envisager d’utiliser une solution VM qui se réinitialise après chaque utilisation. Mieux encore, faites les deux.

Utilisez un système d’exploitation Live stocké dans une machine virtuelle ! Laissez la machine virtuelle assigner des adresses ARP de protocole dynamique et aléatoire à chaque démarrage.

Qubes, enfin, est beaucoup plus difficile à être percé par un programme espion tout simplement parce qu’il compartimente toutes ses données.

Conclusion : le dur labeur de la vie privée

Chacune de ces méthodes d’anonymisation peut être vaincue une à une, mais plus vous en aurez, plus il sera difficile pour autrui de vous identifier.

Bien entendu, tout ce que vous faites pour protéger votre vie privée cause des désagréments dans votre vie en ligne :

- cela peut ralentir votre connexion

- vous empêcher d’utiliser certaines fonctionnalités

- Certains d’entre vous ne seront certainement pas prêts à franchir le cap et à sacrifier un certain « confort de surf »

La plupart des gens acceptent simplement les défauts d’une vie online ouverte, comme votre vie sur les réseaux sociaux…

Les hackers et ceux qui vivent en vendant nos données espèrent justement que nous en ferons le moins possible pour protéger notre vie privée.

Visitor Rating: 5 Stars

Visitor Rating: 5 Stars

Visitor Rating: 5 Stars

→ Un de nos lecteurs nous fait découvrir Lilo, un service français de messagerie qui ne s’immisce pas dans les courriels. Les caractéristiques du service :

1. Une boite mail privée, Lilo ne lit pas le contenu de votre boite.

2. Alléger sa boîte mail – Sur Mail.Lilo.org, les pieces jointes volumineuses (<5Go), sont accessibles via un lien de téléchargement, actif pendant 30 jours.

3. Pour évaluer en temps réel l’impact carbone de sa boîte mail, Lilo a développé un système d’évaluation, sur le schéma de notation ABCDEFG utilisé pour les appareils électroménagers et l’immobilier. Un système simple pour sensibiliser l’utilisateur à l’impact carbone de sa boîte mail.

4. Boîte synchronisée avec le moteur de recherche Lilo.org, qui finance des projets d’intérêt général grâce à une barre de recherche intégrée

5. Une boîte accessible à tous : participation par don libre

Visitor Rating: 4 Stars

Visitor Rating: 5 Stars

Visitor Rating: 4.5 Stars

Visitor Rating: 5 Stars

Visitor Rating: 5 Stars