La cybersécurité est un sujet qui ne peut échapper à la discussion en cette période de multiplication des cyberattaques.

Les cybercriminels ont le vent en poupe pour voler toutes les données auxquelles ils peuvent avoir accès. Lorsque les attaques sont réussies :

- les pirates en profitent, notamment sur le plan financier

- tandis que les victimes perdent leurs données personnelles et leurs finances

Forts de ces connaissances, les experts en sécurité conseillent aux utilisateurs de passer à la vitesse supérieure pour rendre leurs données illisibles aux intrus. Il est de plus en plus important de rechercher des options qui offrent un chiffrement de bout en bout.

Malheureusement, de nombreuses personnes ne disposent toujours pas de cette information. Ne tombez pas dans cette catégorie. Au contraire, armez-vous de toutes les informations dont vous avez besoin pour rendre vos données illisibles pour quiconque souhaite les voler.

➤ Vous devez rester proactif en ce qui concerne vos données et la manière de les protéger

Tout commence par la mise à jour de vos applications, notamment en corrigeant les bugs de sécurité. Assurez-vous que tous vos appareils intelligents, gadgets et applications sont mis à jour avec leurs dernières versions.

Récemment, le FBI a prévenu que tout propriétaire d’un routeur devait le redémarrer. Cela n’a peut-être pas suffi à protéger les fichiers et le réseau, et certaines mesures supplémentaires ont été nécessaires pour que la communication reste protégée.

L’objectif est de faire en sorte que les pirates ne puissent trouver aucune faille dans les systèmes d’exploitation. Cela les empêche d’attaquer les ordinateurs ou de les utiliser comme rampe de lancement.

➤ Voici d’excellentes approches pour tenir les pirates et les escrocs à l’écart de vos données

Évitez d’utiliser le Wi-Fi public

Les pirates sont toujours à la recherche d’utilisateurs peu méfiants qui se connectent à un réseau non sécurisé.

Parfois, ils créent des réseaux « pots de miel » qui ressemblent aux réseaux originaux mais qui, en réalité, ne sont pas authentiques et cherchent à voler vos informations.

Lorsque vous êtes exposé à des réseaux publics non sécurisés, les pirates peuvent facilement s’emparer :

- de votre adresse électronique

- de votre nom

- de vos noms d’utilisateur

- et de vos mots de passe

D’où l’importance d’utiliser un réseau privé virtuel (VPN) lorsque vous êtes en public.

Vous pouvez également l’utiliser sur votre réseau domestique, car il masque l’adresse IP de votre gadget sur les sites Web que vous visitez.

En naviguant de manière anonyme, vous donnez du fil à retordre aux pirates qui tentent de voler vos données.

Maintenez vos systèmes à jour

Que vous passiez beaucoup de temps en ligne ou non, il est essentiel que vous installiez les mises à jour dès qu’elles sont publiées. Veillez à toujours utiliser les derniers correctifs et microprogrammes pour mettre à jour vos applications et gadgets.

Indépendamment des systèmes d’exploitation que vous utilisez, vous devez les mettre à jour régulièrement, faute de quoi votre ordinateur sera en danger.

- Les systèmes d’exploitation Windows doivent être mis à jour au moins une fois par mois

- tandis que d’autres systèmes peuvent ne pas avoir de calendrier de mise à jour régulier

Dans ce cas, veillez à paramétrer le système pour qu’il se mette à jour automatiquement dans des intervalles de temps donnés.

Utilisez l’authentification à deux facteurs

L’authentification à deux facteurs crée une couche supplémentaire de protection pour vos comptes en ligne. Elle fait partie du processus de vérification de la connexion pour les comptes les plus importants.

Cela va un peu plus loin que la fourniture de votre nom d’utilisateur et de votre mot de passe pour prouver votre identité.

Actuellement, la forme la plus populaire d’authentification à deux facteurs est un code à usage unique envoyé par votre smartphone. Le système dans lequel vous vous connectez vous demande de saisir ce code dans un délai donné pour vous permettre d’accéder au système.

Utilisez les options de réseau invité

Parfois, vos amis et vos proches voudront utiliser votre Wi-Fi au lieu de gaspiller leur forfait de données. Si vous ne voulez pas leur refuser l’accès, assurez-vous qu’ils ne se connectent pas directement à votre réseau principal.

Vous pouvez également les laisser utiliser le « réseau invité » de votre routeur.

Cette option les empêche de voir vos fichiers et services partagés.

➤ Veillez à configurer le réseau invité avec un nom de réseau et un mot de passe différents pour éviter toute confusion entre les deux.

Le chiffrement

Le chiffrement des données peut sembler être un terme technologique étranger pour le commun des mortels, mais ce n’est pas le cas. Il s’agit d’une méthode de sécurité des données qui code les informations de telle sorte que toute personne ne disposant pas d’une clé de décryptage ne puisse les lire.

Les données chiffrées sont également appelées « texte chiffré » et apparaissent toutes brouillées. Il est donc difficile pour une personne sans accès de les lire.

Le chiffrement des données a pour but d’empêcher les parties malveillantes ou négligentes d’avoir accès à des données sensibles et privées. Il constitue une ligne de défense très importante dans l’architecture de cybersécurité en rendant impossible l’utilisation de données interceptées.

L’avantage du chiffrement est qu’il peut être appliqué à tous les types de données à protéger.

- Qu’il s’agisse d’informations personnelles sur les cartes de crédit

- ou d’informations gouvernementales

…c’est une méthode qui fonctionne

Il existe aujourd’hui sur le marché plusieurs outils de chiffrement des données, également connus sous le nom d’algorithme de chiffrement, que vous pouvez utiliser pour élaborer un schéma de chiffrement.

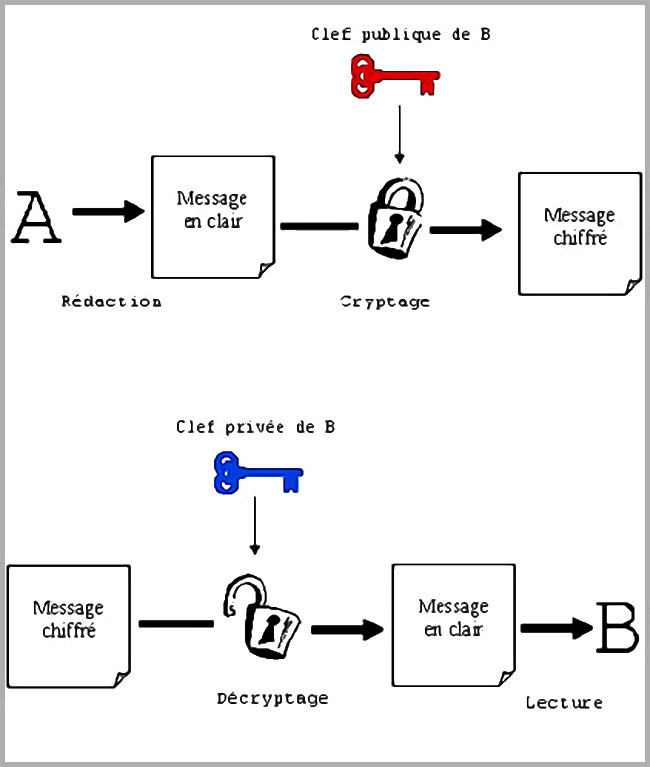

Le chiffrement est généralement employé sous deux formes distinctes, à savoir les clés symétriques et asymétriques

- Une clé symétrique, également connue sous le nom de clé secrète, utilise une clé unique pour coder et décoder des informations.

- Une clé asymétrique, également connue sous le nom de clé publique ou cryptographique, utilise une clé privée et une autre publique.

La clé publique sert au chiffrement tandis que la clé privée est utilisée pour le déchiffrement. Notez que la clé de chiffrement peut être utilisée par n’importe qui pour chiffrer des données.

Sauvegardez vos données

Parmi les méthodes de protection des données les plus souvent négligées figure la sauvegarde, qui est pourtant l’étape la plus élémentaire.

La sauvegarde crée une copie de vos informations afin que vous disposiez d’un point de repère en cas :

- de vol

- de perte

- ou de compromission d’un appareil

Il est toujours conseillé de stocker vos copies de sauvegarde sur un autre appareil ou compte si possible. Un disque dur externe, facile à récupérer en cas d’urgence, est un dispositif de sauvegarde courant.

Comme la technologie évolue, vos options de sauvegarde sont diverses.

Au lieu d’utiliser des dispositifs de sauvegarde locaux, envisagez de passer au cloud

2 astuces pour améliorer votre anonymat en ligne

1/ Pensez à l'utilisation d'un VPN : une application VPN va changer votre adresse IP pour simuler celle de n'importe quel pays. Vous pourrez donc accéder à n'importe quel contenu, même celui qui est géo-restreint. Ce logiciel chiffre aussi votre trafic internet pour éliminer les malwares et les risques de piratage. 2/ Pensez à utiliser un gestionnaire de mots de passe : Il va enregistrer vos mots de passe (compliqués) pour les insérer automatiquement pour vous, et il peut vous générer des mots de passe compliqués aléatoires (versions déclinables pour téléphones et ordinateurs). L'offre NordVPN cumule les 2 avantagesLe stockage en nuage signifie que vos données sont stockées hors site par un fournisseur de services en nuage. Vos données deviennent accessibles depuis plusieurs endroits et depuis différents appareils que vous utilisez pour vous connecter.

Toutefois, veillez à adopter des pratiques de sécurité sûres lorsque vous utilisez le cloud pour le stockage de vos données.

Avant de faire appel à un prestataire de services, vérifiez qu’il est certifié et qu’il respecte les règles de cybersécurité.

Protection contre les logiciels malveillants

Les logiciels malveillants sont un problème grave qui touche de nombreux ordinateurs et systèmes dans l’espoir de voler des données.

- Ils apparaissent dans des endroits discrets et inconnus des utilisateurs,

- compromettent les données

- et les mettent à la disposition des pirates

Il est donc essentiel d’installer des fonctions de protection anti-malware sur tous vos appareils comme mesure de protection.

Les logiciels malveillants se présentent sous de nombreuses formes

- Notamment les vers

- les chevaux de Troie

- les virus

- les logiciels espions

- les rançongiciels

- les scarewares (ici la définition)

Ils se diffusent sous la forme :

- d’e-mails

- de sites web

- de fichiers téléchargeables

- de vidéos

- de photos

- de sharewares

- et de freewares

La meilleure façon d’empêcher votre appareil d’être infecté par des logiciels malveillants est d’installer un bon programme antivirus.

Il doit être suffisamment puissant pour détecter tous les types de logiciels malveillants sans se compromettre.

En plus de ça, prenez l’habitude d’exécuter des analyses périodiques pour détecter les logiciels espions et, surtout, évitez de cliquer sur des liens suspects.

Désactivez le partage de fichiers et de médias lorsque vous ne l’utilisez pas

Si vous disposez d’un réseau sans fil domestique reliant plusieurs appareils, vous trouvez probablement le partage de fichiers pratique.

- Cependant, évitez autant que possible de rendre les fichiers accessibles au public.

- Assurez-vous que vous ne partagez les données que sur votre réseau domestique privé uniquement.

- Lorsque cette fonction n’est pas nécessaire, ou que vous n’avez pas besoin que les fichiers soient visibles sur d’autres machines, désactivez-la complètement.

➤ En tant que particulier, le moyen le plus sûr de se protéger est d’utiliser un VPN, qui signifie « réseau privé virtuel »

Ce réseau crypte toutes vos données via son propre serveur, avant de les renvoyer sur internet.

Il maquille votre adresse IP.

Si vous êtes à l’étranger, vous pouvez accéder à la version d’un site web affichée dans votre pays d’origine plutôt qu’à la version étrangère qui prête à confusion.

- NordVPN est le VPN adapté parce qu’il est rapide et qu’il ne conserve aucun historique de vos données.

- Son concurrent français, LeVpn, possède moins de serveurs dans le monde mais à un prix encore inférieur.

Sécurisez vos appareils intelligents

Étonnamment, plus de la moitié des utilisateurs d’appareils intelligents ne prennent pas l’initiative d’utiliser les fonctions de protection de leurs appareils. Ce qu’ils ne comprennent pas, c’est qu’un cybercriminel peut s’introduire dans un appareil portable pour obtenir un accès non autorisé à :

- des informations personnelles

- des messages

- et d’autres données

Il est conseillé de définir un code de sécurité pour plus de sécurité. Cela peut sembler être un inconvénient au début, mais à long terme, cela s’avérera être une précaution de sécurité importante.

Le chiffrement des données de bout en bout est également crucial. Il convertit les données en une forme illisible qui ne peut être décryptée sans une clé ou un mot de passe spécial.

➤ Utilisez des programmes qui effacent automatiquement vos messages après un intervalle de temps déterminé

Vous pouvez installer une application de suivi qui vous permet d’effacer toute information sensible en cas de perte ou de vol de votre appareil. C’est le moins que vous puissiez faire pour protéger vos données si votre appareil tombe entre de mauvaises mains.

Conclusion

Avec l’augmentation du nombre de cyberattaques, on ne saurait trop insister sur l’importance de protéger ses données.

Les cybercriminels travaillent sans relâche pour trouver de nouveaux moyens de pirater vos informations privées. Cependant, vous pouvez leur rendre la tâche plus difficile, voire impossible, en veillant davantage à la sécurité de vos données.

Pour ce faire, vous pouvez rendre vos données illisibles, ce qui est possible grâce à un large éventail d’options.

➤ Pour de meilleurs résultats, vous pouvez utiliser une combinaison de ces méthodes

- Le chiffrement

- la sauvegarde des données

- le stockage dans le nuage

- l’utilisation d’un programme anti-malware

…sont quelques-unes des approches classiques de la protection des données.

- N’oubliez pas de ne pas partager votre connexion Wi-Fi principale avec des inconnus

- Evitez d’utiliser les réseaux publics

- Sécurisez vos appareils intelligents en utilisant des mots de passe et en installant un dispositif de suivi

- S’il est perdu ou volé, effacer toutes les informations en privé

Soyez aussi vigilant que possible sur la sécurité de vos données.

Visitor Rating: 5 Stars